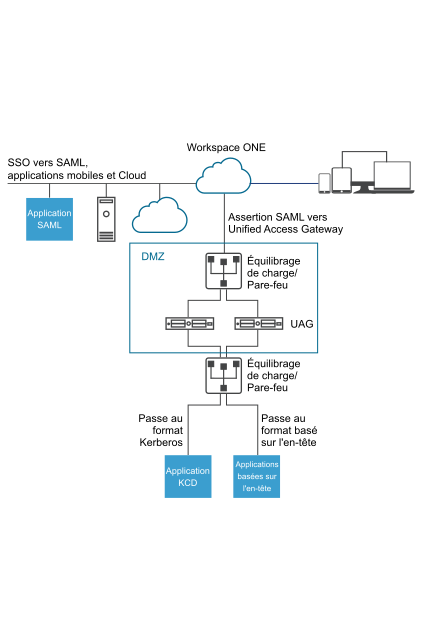

La fonctionnalité de pontage d'identité d'Unified Access Gateway peut être configurée pour fournir l'authentification unique (SSO) à des applications Web héritées qui utilisent la délégation Kerberos contrainte (KCD) ou l'authentification basée sur l'en-tête.

Unified Access Gateway en mode de pontage d'identité agit en tant que fournisseur de services qui transmet l'authentification utilisateur aux applications héritées configurées.

Workspace ONE Access agit en tant que fournisseur d'identité et fournit SSO dans des applications SAML. Lorsque des utilisateurs accèdent à des applications héritées qui requièrent KCD ou l'authentification basée sur l'en-tête,

Workspace ONE Access authentifie l'utilisateur. Une assertion SAML avec les informations de l'utilisateur est envoyée à

Unified Access Gateway.

Unified Access Gateway utilise cette authentification pour autoriser les utilisateurs à accéder à l'application.

Note :

Horizon Connection Server ne fonctionne pas avec un proxy inverse Web activé lorsqu'un chevauchement existe dans le modèle de proxy. Par conséquent, si Horizon et une instance du proxy inverse Web sont configurés et activés avec des modèles de proxy sur la même instance Unified Access Gateway, supprimez le modèle de proxy « / » des paramètres d'Horizon et conservez le modèle dans le proxy inverse Web afin d'empêcher le chevauchement. Conserver le modèle de proxy « / » dans l'instance du proxy inverse Web permet de garantir que lorsqu'un utilisateur clique sur l'URL d'Unified Access Gateway, la page appropriée du proxy inverse Web s'affiche. Si seuls les paramètres d'Horizon sont configurés, le changement ci-dessus n'est pas nécessaire.