Unified Access Gateway peut être utilisé comme proxy inverse Web et faire office de simple proxy inverse ou de proxy inverse d'authentification dans la zone DMZ.

Scénario de déploiement

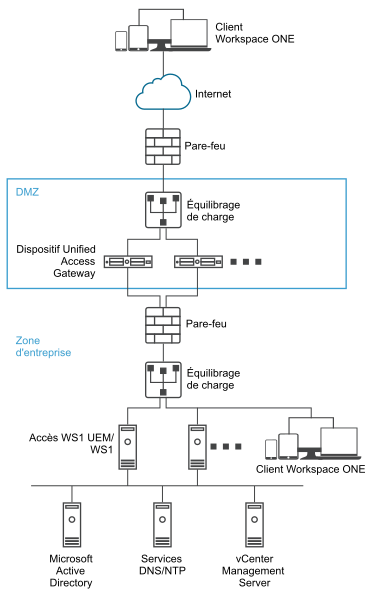

Unified Access Gateway fournit un accès à distance sécurisé pour un déploiement sur site de Workspace ONE Access. En général, les dispositifs Unified Access Gateway sont déployés dans une zone démilitarisée (DMZ) de réseau. Avec Workspace ONE Access, le dispositif Unified Access Gateway agit en tant que proxy inverse Web entre le navigateur d'un utilisateur et le service Workspace ONE Access dans le centre de données. Unified Access Gateway active également l'accès à distance au catalogue de Workspace ONE pour lancer des applications Horizon.

Reportez-vous à la section Paramètres avancés des services Edge pour plus d'informations sur les paramètres utilisés lors de la configuration du proxy inverse.

Comprendre le proxy inverse

- Vous devez activer l'authentification du proxy inverse sur un gestionnaire des services Edge. Actuellement, les méthodes d'authentification RSA SecurID et RADIUS sont prises en charge.

- Vous devez générer les métadonnées de fournisseur d'identité (métadonnées IDP) avant d'activer l'authentification sur le proxy inverse Web.

- Unified Access Gateway fournit un accès distant à Workspace ONE Access et aux applications Web avec ou sans authentification à partir d'un client basé sur un navigateur, puis lance un poste de travail Horizon.

- Vous pouvez configurer plusieurs instances du proxy inverse, chacune d'elles peut en outre être supprimée.

- Les modèles de proxy simples sont sensibles à la casse. Les liens de page et les modèles de proxy doivent correspondre.