Un des paramètres de configuration pour Unified Access Gateway est le nombre de cartes réseau à utiliser. Lorsque vous déployez Unified Access Gateway, vous sélectionnez une configuration de déploiement pour votre réseau.

Vous pouvez spécifier un, deux ou trois paramètres de carte réseau, appelés onenic, twonic ou threenic.

La réduction du nombre de ports ouverts sur chaque LAN virtuel et la séparation des différents types de trafic réseau peuvent considérablement améliorer la sécurité. Les avantages concernent principalement la séparation et l'isolation des différents types de trafic réseau dans le cadre d'une stratégie de conception de sécurité DMZ en profondeur. Pour ce faire, vous pouvez implémenter des commutateurs physiques séparés au sein de la DMZ, employer plusieurs LAN virtuels au sein de la DMZ ou procéder via une DMZ complète gérée par VMware NSX.

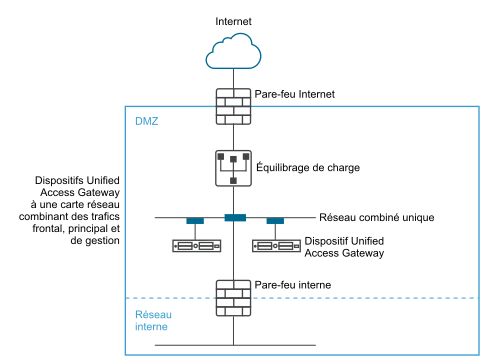

Déploiement DMZ typique avec une carte réseau unique

Le déploiement le plus simple d'Unified Access Gateway s'effectue avec une carte réseau unique (eth0) sur laquelle l'ensemble du trafic réseau est combiné sur un réseau unique. Le trafic provenant du pare-feu Internet est redirigé vers l'un des dispositifs Unified Access Gateway disponibles. Unified Access Gateway achemine ensuite le trafic autorisé via le pare-feu interne vers les ressources sur le réseau interne. Unified Access Gateway ignore le trafic non autorisé.

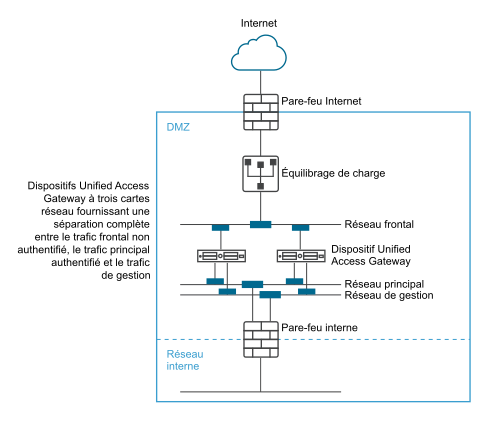

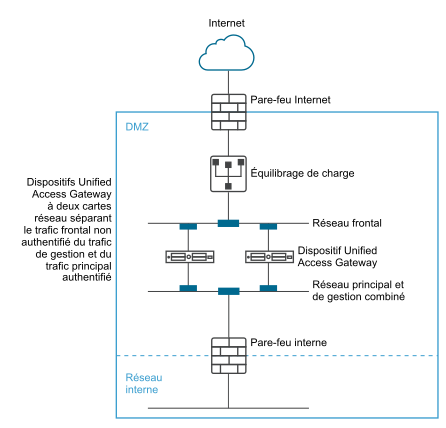

Séparation du trafic utilisateur non authentifié du réseau principal et du trafic de gestion

Une option alternative au déploiement d'une carte réseau unique (eth0) consiste à spécifier deux cartes réseau. La première est toujours utilisée pour les accès non authentifiés provenant d'Internet, mais le trafic authentifié du réseau principal et le trafic de gestion sont séparés sur un réseau différent (eth1).

Dans un déploiement à deux cartes réseau, Unified Access Gateway doit autoriser le trafic vers le réseau interne qui passe par le pare-feu interne. Le trafic non autorisé ne se trouve pas sur ce réseau principal. Le trafic de gestion tel que l'API REST pour Unified Access Gateway se trouve uniquement sur ce second réseau.

Si un périphérique sur le réseau frontal non authentifié, comme l'équilibrage de charge, a été compromis, il n'est pas possible de reconfigurer ce périphérique pour contourner Unified Access Gateway dans ce déploiement à deux cartes réseau. Il associe des règles de pare-feu de couche 4 à une sécurité Unified Access Gateway de couche 7. De la même façon, si le pare-feu Internet n'a pas été correctement configuré pour autoriser le port TCP 9443, cela n'expose toujours pas l'API REST de gestion d'Unified Access Gateway pour les utilisateurs Internet. Un principe de défense en profondeur fait appel à plusieurs niveaux de protection, comme le fait de savoir qu'une simple erreur de configuration ou attaque du système n'entraîne pas nécessairement une vulnérabilité générale.

Dans un déploiement à deux cartes réseau, vous pouvez introduire des systèmes d'infrastructure supplémentaires, tels que des serveurs DNS, des serveurs RSA SecurID Authentication Manager sur le réseau principal au sein de la zone DMZ de façon que ces serveurs ne soient pas visibles sur le réseau Internet. L'introduction de systèmes d'infrastructure au sein de la DMZ protège contre les attaques de couche 2 à partir du LAN Internet en cas de compromission du système frontal et limite efficacement la surface d'attaque générale.

La plupart du trafic réseau Unified Access Gateway concerne les protocoles d'affichage pour Blast et PCoIP. Avec une carte réseau unique, le trafic des protocoles d'affichage en direction et en provenance d'Internet est combiné au trafic en direction et en provenance des systèmes principaux. Lorsque deux ou plusieurs cartes réseau sont utilisées, le trafic est réparti sur l'ensemble des cartes réseaux et des réseaux frontaux et principaux. Cela limite le risque de goulots d'étranglement inhérent à une carte réseau unique et apporte des avantages en matière de performances.

Unified Access Gateway prend en charge une séparation supplémentaire en autorisant également la séparation du trafic de gestion sur un LAN de gestion spécifique. Le trafic de gestion HTTPS sur le port 9443 est alors uniquement possible à partir du LAN de gestion.