Pour plus d'informations sur les étapes décrites dans cette section, reportez-vous à la documentation officielle d'Amazon AWS PowerShell.

Conditions préalables

Créez un compte Amazon AWS si vous n'en avez pas déjà un.

Procédure

- Dans la console AWS, créez une clé d'accès et obtenez l'ID de clé d'accès et la clé d'accès secrète. Définissez-les dans le profil par défaut.

Cette étape s'applique uniquement si vous ne disposez pas d'un ID de clé d'accès et d'une clé d'accès secrète

Set-AWSCredential -AccessKey AKIAI6428NKYOEXAMPLE ` -SecretKey bvfhkvvfhsbvhsdbhfbvfhfhvfhdskvbhfvbfhEXAMPLE ` -StoreAs default

- Créez un compartiment dans Amazon S3 pour stocker des images Unified Access Gateway .vmdk, le cas échéant.

$bucket="uag-images" New-S3Bucket -BucketName $bucket -Region us-east-2

- Créez un rôle IAM dans Amazon AWS appelé vmimport et appliquez une stratégie au rôle.

$importPolicyDocument = @" { "Version":"2012-10-17", "Statement":[ { "Sid":"", "Effect":"Allow", "Principal":{ "Service":"vmie.amazonaws.com" }, "Action":"sts:AssumeRole", "Condition":{ "StringEquals":{ "sts:ExternalId":"vmimport" } } } ] } "@ New-IAMRole -RoleName vmimport -AssumeRolePolicyDocument $importPolicyDocument $bucket="uag-images" $rolePolicyDocument = @" { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetBucketLocation", "s3:GetObject", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::$bucket", "arn:aws:s3:::$bucket/*" ] }, { "Effect": "Allow", "Action": [ "ec2:ModifySnapshotAttribute", "ec2:CopySnapshot", "ec2:RegisterImage", "ec2:Describe*" ], "Resource": "*" } ] } "@ Write-IAMRolePolicy -RoleName vmimport -PolicyName vmimport -PolicyDocument $rolePolicyDocument - Préparez l'environnement réseau dans EC2. Vous pouvez effectuer ces étapes à partir de la console de gestion EC2 ou avec PowerShell. Elles doivent être effectuées une seule fois pour préparer l'environnement EC2 pour les déploiements d'Unified Access Gateway. Pour cela, au moins un sous-réseau est nécessaire. Pour les déploiements d'Unified Access Gateway à plusieurs cartes réseau, chaque carte réseau peut se trouver sur le même sous-réseau ou sur des sous-réseaux différents.

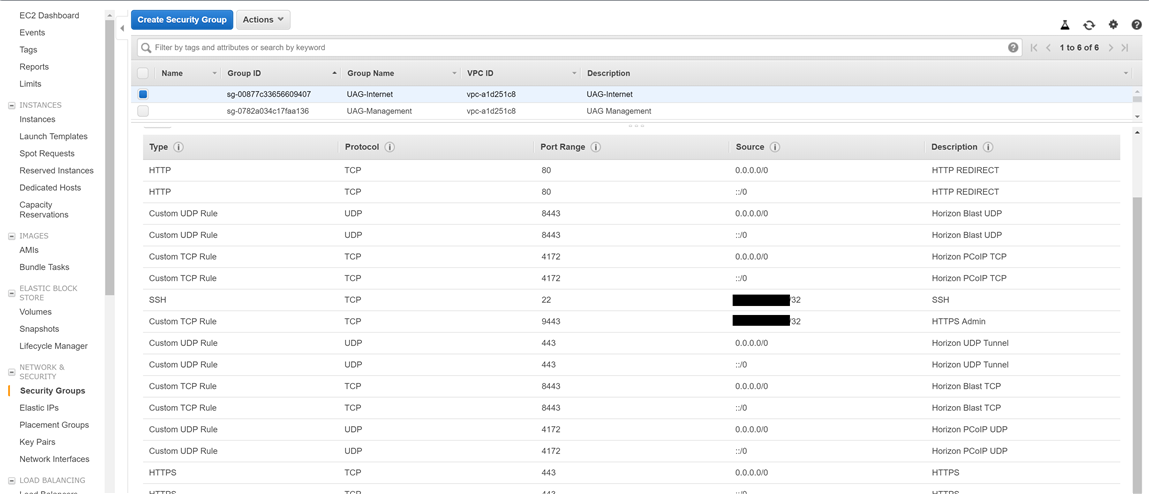

- Créez un groupe de sécurité pour chaque type de carte réseau.

Un groupe de sécurité contient un ensemble de règles de pare-feu pour restreindre l'accès aux ports TCP et UDP. Un groupe de sécurité peut être partagé entre plusieurs dispositifs Unified Access Gateway. Par exemple, vous pouvez créer un groupe de sécurité appelé UAG-Internet pour

eth0et l'associer automatiquement à la première carte réseau lors de la création du dispositif Unified Access Gateway. Pour l'utilisation d'Horizon, la première instance (UAG-Internet) pourrait autoriser les ports TCP 80, 443, 8443 et 4172 ainsi que les ports UDP 443, 8443 et 4172 à partir de n'importe quel client. Pour autoriser l'accès desshà Unified Access Gateway, vous devez spécifiersshEnabled=truedans la section Général de chaque fichier .ini. En général, SSH ne doit être activé qu'à des fins de test et non pour un déploiement de production. Vous devez également vous assurer que l'accès àsshsur le port TCP 22 est limité dans le groupe de sécurité à des adresses IP sources individuelles afin qu'il ne soit pas ouvert à tous.

- Si le dispositif Unified Access Gateway est directement accessible depuis Internet, chaque carte réseau nécessitant un accès doit également disposer d'une adresse IP publique associée appelée adresse IP élastique.

- Pour chaque carte réseau, déterminez l'ID de sous-réseau, l'ID du groupe de sécurité et l'ID d'allocation d'adresses IP publiques. Si vous ne spécifiez pas d'ID de groupe de sécurité pour une carte réseau, le groupe de sécurité par défaut est utilisé. Si vous ne spécifiez pas d'ID d'adresse IP publique, il n'existe aucune adresse IP publique pour cette carte réseau et elle n'est pas directement accessible depuis Internet. Cela peut être le cas si un équilibreur de charge est utilisé devant un groupe de dispositifs Unified Access Gateway.