Cette section décrit comment VMware Horizon est pris en charge à l'aide de Unified Access Gateway 3.9 et versions ultérieures dans les environnements qui disposent d'une zone démilitarisée (DMZ) unique ou double.

Unified Access Gateway est un dispositif virtuel VMware utilisé pour la prise en charge de l'accès à distance sécurisé pour plusieurs produits d'entreprise VMware End-User Computing. Par exemple, utilisez Unified Access Gateway pour prendre en charge l'accès à distance à VMware Horizon pour accéder à des postes de travail virtuels et à des applications hébergées sur le poste de travail distant.

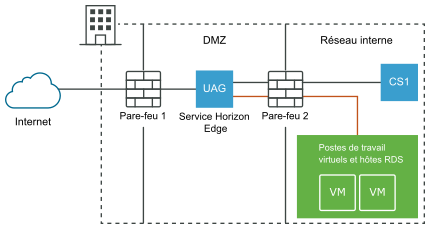

Déploiement d'une zone DMZ unique

Pour le déploiement sur site d'Horizon dans un centre de données d'une organisation, il est courant d'installer des dispositifs Unified Access Gateway dans une zone DMZ unique qui fournit une couche d'isolation réseau entre Internet et le centre de données du client.

Unified Access Gateway dispose de mécanismes de sécurité intégrés pour tous les protocoles Horizon afin de s'assurer que le seul trafic réseau entrant dans le centre de données est celui pour le compte d'un utilisateur authentifié. Tout trafic non authentifié est ignoré dans la zone DMZ.

Cela est décrit dans la Figure 2-1. Pour une configuration simple, elle ne décrit qu'un seul dispositif Unified Access Gateway dans une zone DMZ, bien qu'il soit courant de déployer plusieurs dispositifs Unified Access Gateway renforcés par un équilibreur de charge dans un environnement de production prenant en charge la haute disponibilité et une grande échelle. Les détails de la configuration d'un dispositif Unified Access Gateway pour une utilisation dans une zone DMZ unique sont traités dans le document standard Déploiement et configuration d'Unified Access Gateway.

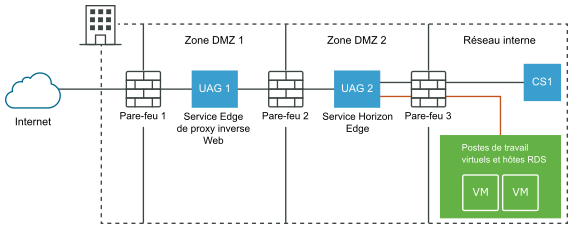

Déploiement d'une zone DMZ double

Certaines organisations disposent de deux zones DMZ. Elle est souvent appelée zone DMZ double ou zone DMZ à deux tronçons, et est parfois utilisée pour fournir une couche supplémentaire de protection de sécurité entre Internet et le réseau interne.

La Figure 3-1 ci-dessus décrit un réseau avec une zone DMZ double. Dans ce déploiement, le dispositif UAG 2 dans la zone DMZ 2 est configuré pour le service Horizon Edge exactement de la même manière que pour une seule zone DMZ décrite dans la section précédente. La configuration du Pare-feu 1 via Internet est la même que pour une zone DMZ unique. Les ports TCP et UDP requis doivent être autorisés et routés via le Pare-feu 1 uniquement vers les dispositifs Unified Access Gateway dans la zone DMZ 1. En termes de ports TCP et UDP pour le Pare-feu 2, ceux-ci sont les mêmes que pour le Pare-feu 1, sauf que les règles doivent autoriser uniquement les adresses IP sources des dispositifs Unified Access Gateway dans la DMZ 1 et ne doivent transférer ce trafic qu'aux dispositifs Unified Access Gateway dans la DMZ 2. Cela permet de s'assurer que le seul trafic réseau entrant dans la zone DMZ 2 est celui qui a été filtré par un dispositif Unified Access Gateway de la zone DMZ 1.

Le dispositif UAG 1 dans la zone DMZ 1 est configuré comme proxy inverse Web pour les protocoles Horizon. Il met fin à la connexion TLS à partir du client et fournit une validation d'URL Horizon spécifique sur ce trafic avant de le transférer vers UAG 2 sur une nouvelle connexion TLS entre UAG 1 et UAG 2. Tout trafic réseau d'Internet vers UAG 1 qui se situe en dehors de la spécification de protocole Horizon configurée sur UAG 1 en termes de numéros de ports, de version TLS, de chiffrements et de modèles d'URL HTTPS pour Horizon est ignoré dans la zone DMZ 1. Le trafic réseau Horizon valide est transféré vers le dispositif UAG 2 dans la zone DMZ 2 pour la couche de sécurité suivante.

tunnelExternalUrl,blastExternalUrl et les

pcoip ExternalUrl facultatives) sont utilisées par les clients pour connecter ces protocoles à l'environnement

Unified Access Gateway. Vous devez les définir sur des valeurs qui acheminent ces connexions vers

UAG 1.