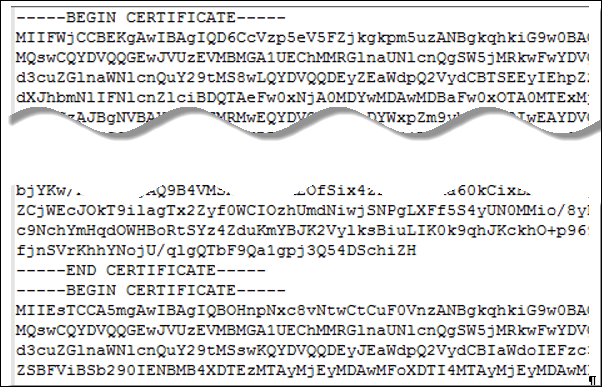

Pour utiliser l'API REST Unified Access Gateway afin de configurer des paramètres de certificat, ou pour utiliser les scripts PowerShell, vous devez convertir le certificat en fichiers au format PEM pour la chaîne de certificats et la clé privée, et vous devez ensuite convertir les fichiers .pem en un format sur une seule ligne qui inclut des caractères de saut de ligne intégrés.

Lors de la configuration d'Unified Access Gateway, vous pouvez avoir à convertir trois types possibles de certificat.

- Vous devez toujours installer et configurer un certificat de serveur TLS/SSL pour le dispositif Unified Access Gateway.

- Si vous prévoyez d'utiliser l'authentification par carte à puce, vous devez installer et configurer le certificat de l'émetteur d'autorité de certification approuvée pour le certificat qui sera placé sur la carte à puce.

- Si vous prévoyez d'utiliser l'authentification par carte à puce, VMware vous recommande d'installer et de configurer un certificat racine pour l'autorité de certification de signature pour le certificat du serveur SAML installé sur le dispositif Unified Access Gateway.

Pour tous ces types de certificats, vous effectuez la même procédure pour convertir le certificat en un fichier au format PEM qui contient la chaîne de certificats. Pour les certificats de serveur TLS/SSL et les certificats racine, vous convertissez également chaque fichier en un fichier PEM qui contient la clé privée. Vous devez ensuite convertir chaque fichier .pem en un format sur une seule ligne pouvant être transmis dans une chaîne JSON à l'API REST Unified Access Gateway.

Conditions préalables

- Vérifiez que vous disposez du fichier de certificat. Le fichier peut être au format PKCS#12 (.p12 ou .pfx) ou au format Java JKS ou JCEKS.

- Familiarisez-vous avec l'outil de ligne de commande openssl que vous utiliserez pour convertir le certificat. Pour afficher le format de la liste de chiffrements, vous pouvez rechercher « openssl cipher string » dans un navigateur Web.

- Si le certificat est au format Java JKS ou JCEKS, familiarisez-vous avec l'outil de ligne de commande keytool de Java pour d'abord convertir le certificat au format .p12 ou .pks avant de convertir en fichiers .pem.

Procédure

Résultats

Vous pouvez désormais configurer des certificats pour Unified Access Gateway à l'aide de ces fichiers .pem avec les scripts PowerShell joints à l'article de blog « Using PowerShell to Deploy VMware Unified Access Gateway » (Utilisation de PowerShell pour déployer VMware Unified Access Gateway), disponible sur la page https://communities.vmware.com/docs/DOC-30835. Vous pouvez également créer et utiliser une demande JSON pour configurer le certificat.

Que faire ensuite

Vous pouvez remplacer le certificat auto-signé par défaut par un certificat signé par une autorité de certification. Reportez-vous à la section #GUID-59A33B87-B3E9-4A80-9348-1AE841EDF567. Pour les certificats de carte à puce, reportez-vous à la section Authentification par certificat et par carte à puce.