Unified Access Gateway peut être utilisé comme proxy inverse Web et faire office de simple proxy inverse ou de proxy inverse d'authentification dans la DMZ.

Scénario de déploiement

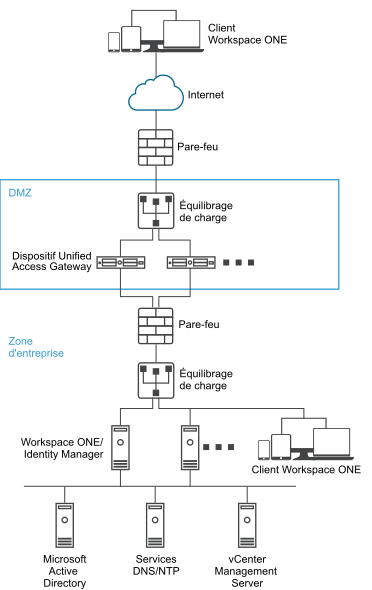

Unified Access Gateway fournit un accès à distance sécurisé pour un déploiement sur site de VMware Identity Manager. En général, les dispositifs Unified Access Gateway sont déployés dans une zone démilitarisée (DMZ) de réseau. Avec VMware Identity Manager, le dispositif Unified Access Gateway agit en tant que proxy inverse Web entre le navigateur d'un utilisateur et le service VMware Identity Manager dans le centre de données. Unified Access Gateway active également l'accès à distance au catalogue Workspace ONE pour lancer des applications Horizon.

Exigences du déploiement d'Unified Access Gateway avec VMware Identity Manager.

- DNS fractionné

- Le dispositif VMware Identity Manager doit avoir un nom de domaine complet (FQDN) comme nom d'hôte.

- Unified Access Gateway doit utiliser un DNS interne. Cela signifie que proxyDestinationURL doit utiliser un FQDN.

Comprendre le proxy inverse

Unified Access Gateway, en tant que solution, fournit aux utilisateurs distants un accès au portail des applications pour leur permettre de s'authentifier et d'accéder à leurs ressources. Vous activez le proxy inverse authn sur un gestionnaire de services Edge. Actuellement, les méthodes d'authentification RSA SecurID et RADIUS sont prises en charge.

Unified Access Gateway fournit un accès distant à VMware Identity Manager et aux applications Web avec ou sans authentification à partir d'un client basé sur un navigateur, puis il lance un poste de travail Horizon.

- Les clients basés sur un navigateur sont pris en charge au moyen des méthodes d'authentification RADIUS et RSA SecurID.

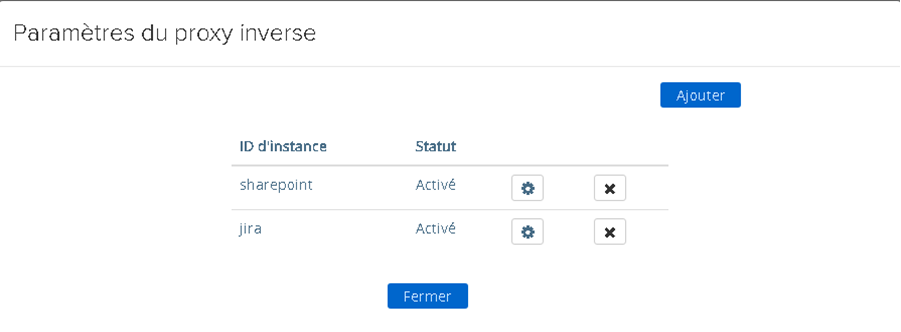

Vous pouvez configurer plusieurs instances du proxy inverse, chacune d'elles peut en outre être supprimée.