L'architecture de modèle de déploiement en cascade comprend deux instances de VMware Tunnel avec des rôles distincts. En mode cascade, le serveur frontal se trouve dans la zone DMZ et communique avec le serveur principal sur votre réseau interne.

Seul le composant Tunnel par application prend en charge le modèle de déploiement en cascade. Si vous utilisez uniquement le composant Proxy, vous devez utiliser le modèle de point de terminaison relais. Pour plus d'informations, consultez la section Mode de déploiement du point de terminaison relais.

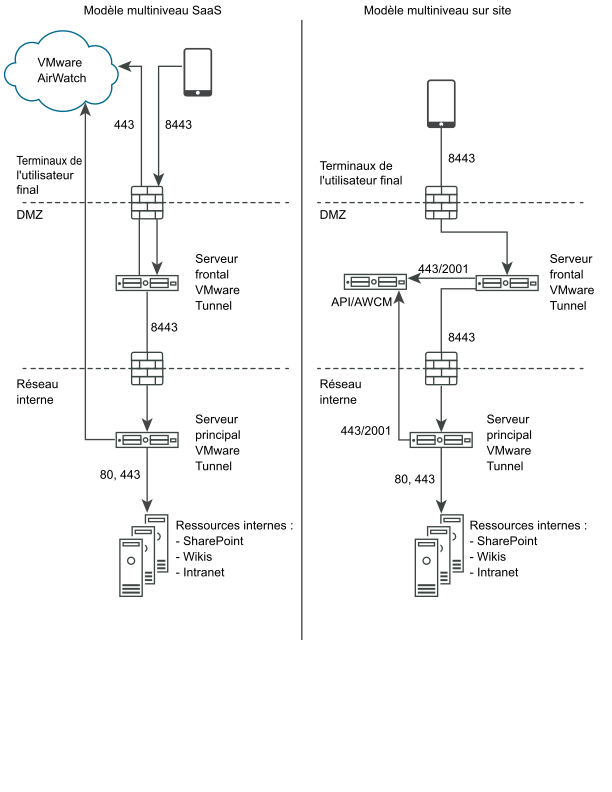

Les terminaux accèdent au serveur frontal pour le mode cascade à l'aide d'un nom d'hôte configuré sur les ports configurés. Le port par défaut pour l'accès au serveur frontal est le port 8443. Le serveur principal pour le mode cascade est installé sur le réseau interne hébergeant vos sites intranet et vos applications Web. Ce modèle de déploiement sépare le serveur frontal disponible publiquement du serveur principal qui se connecte directement à des ressources internes, ce qui fournit une couche supplémentaire de sécurité.

Le serveur frontal facilite l'authentification des terminaux en se connectant à AWCM lorsque des demandes sont faites à VMware Tunnel. Lorsqu'un périphérique fait une demande à VMware Tunnel, le serveur frontal détermine si le terminal est autorisé à accéder au service. Une fois authentifiée, la demande est transférée en toute sécurité à l'aide de TLS sur un port unique au serveur principal.

Le serveur principal se connecte au DNS interne ou à l'adresse IP demandée par le terminal.

Le mode cascade communique à l'aide de la connexion TLS (ou une connexion DTLS facultative). Vous pouvez héberger autant de serveurs frontaux et principaux que vous le souhaitez. Chaque serveur frontal agit de manière indépendante lors de la recherche d'un serveur principal actif pour connecter des terminaux au réseau interne. Vous pouvez configurer plusieurs entrées de DNS dans une table de recherche DNS pour permettre l'équilibrage de charge.

Les serveurs frontaux et principaux communiquent avec le serveur API Workspace ONE UEM et AWCM. Le serveur API fournit la configuration VMware Tunnel et AWCM fournit l'authentification des terminaux, les listes blanches et les règles de trafic. Le serveur frontal et principal communique avec l'API/AWCM via des connexions TLS directes, sauf si vous activez les appels de proxy sortants. Utilisez cette connexion si le serveur frontal ne peut pas accéder aux serveurs API/AWCM. Si activés, les serveurs frontaux se connectent via le serveur principal aux serveurs API/AWCM. Ce trafic, ainsi que celui du serveur principal, est acheminé à l'aide des règles de trafic côté serveur. Pour plus d'informations, consultez la section Règles de trafic réseau pour le tunnel par application

Le diagramme suivant illustre le déploiement multiniveau pour le composant Tunnel par application en mode cascade :