Le mode de pontage d'identité d'Unified Access Gateway peut être configuré pour fonctionner avec VMware Workspace® ONE® dans le Cloud ou dans un environnement sur site.

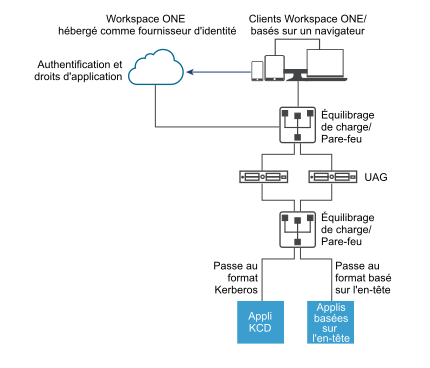

Utilisation du pontage d'identité d'Unified Access Gateway avec des clients Workspace ONE dans le Cloud

Le mode de pontage d'identité peut être configuré pour fonctionner avec Workspace ONE dans le Cloud pour authentifier des utilisateurs. Lorsqu'un utilisateur demande l'accès à une application Web héritée, le fournisseur d'identité applique des stratégies d'authentification et d'autorisation applicables.

Si l'utilisateur est validé, le fournisseur d'identité crée un jeton SAML et l'envoie à l'utilisateur. L'utilisateur transmet le jeton SAML à Unified Access Gateway dans la zone DMZ. Unified Access Gateway valide le jeton SAML et récupère le nom principal de l'utilisateur à partir du jeton.

Si la demande concerne l'authentification Kerberos, la délégation Kerberos contrainte est utilisée pour négocier avec le serveur Active Directory. Unified Access Gateway emprunte l'identité de l'utilisateur pour récupérer le jeton Kerberos pour s'authentifier avec l'application.

Si la demande concerne l'authentification basée sur l'en-tête, le nom d'en-tête de l'utilisateur est envoyé au serveur Web pour demander l'authentification avec l'application.

L'application renvoie la réponse à Unified Access Gateway. La réponse est renvoyée à l'utilisateur.

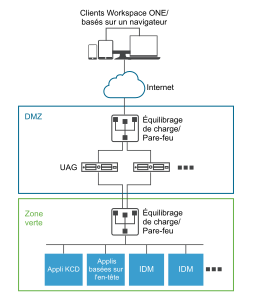

Utilisation du pontage d'identité avec des clients Workspace ONE sur site

Lorsque le mode de pontage d'identité est configuré pour authentifier des utilisateurs avec Workspace ONE dans un environnement sur site, les utilisateurs entrent l'URL pour accéder à l'application Web héritée sur site via le proxy Unified Access Gateway. Unified Access Gateway redirige la demande vers le fournisseur d'identité à des fins d'authentification. Le fournisseur d'identité applique des stratégies d'authentification et d'autorisation à la demande. Si l'utilisateur est validé, le fournisseur d'identité crée un jeton SAML et l'envoie à l'utilisateur.

L'utilisateur transmet le jeton SAML à Unified Access Gateway. Unified Access Gateway valide le jeton SAML et récupère le nom principal de l'utilisateur à partir du jeton.

Si la demande concerne l'authentification Kerberos, la délégation Kerberos contrainte est utilisée pour négocier avec le serveur Active Directory. Unified Access Gateway emprunte l'identité de l'utilisateur pour récupérer le jeton Kerberos pour s'authentifier avec l'application.

Si la demande concerne l'authentification basée sur l'en-tête, le nom d'en-tête de l'utilisateur est envoyé au serveur Web pour demander l'authentification avec l'application.

L'application renvoie la réponse à Unified Access Gateway. La réponse est renvoyée à l'utilisateur.

Utilisation du pontage d'identité avec Cert sur Kerberos

Vous pouvez configurer le pontage d'identité pour fournir l'authentification unique aux applications non-SAML héritées sur site à l'aide de la validation du certificat. Reportez-vous à la section Configurer un proxy inverse Web pour le pontage d'identité (certificat sur Kerberos).