Vous pouvez déployer Unified Access Gateway avec Horizon Cloud with On-Premises Infrastructure et l'infrastructure du Cloud Horizon Air.

Scénario de déploiement

Unified Access Gateway fournit un accès distant sécurisé à des applications et à des postes de travail virtuels sur site dans un centre de données de client. Cela fonctionne avec un déploiement sur site d'Horizon ou d'Horizon Air pour une gestion unifiée.

Unified Access Gateway garantit à l'entreprise l'identité de l'utilisateur et il contrôle précisément l'accès à ses applications et postes de travail autorisés.

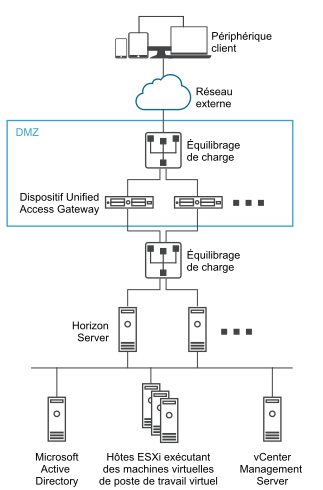

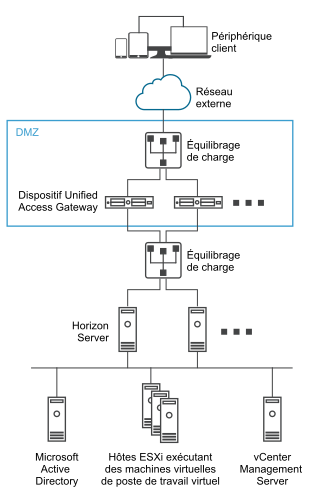

En général, les dispositifs virtuels Unified Access Gateway sont déployés dans une zone démilitarisée (DMZ) de réseau. Le déploiement dans la DMZ permet de s'assurer que l'ensemble du trafic entrant dans le centre de données à destination des ressources de poste de travail et d'application s'effectue pour le compte d'un utilisateur fortement authentifié. Les dispositifs virtuels Unified Access Gateway garantissent également que le trafic d'un utilisateur authentifié ne puisse être dirigé que vers des ressources de poste de travail et d'application auxquelles l'utilisateur est autorisé à accéder. Ce niveau de protection implique une inspection spécifique des protocoles de poste de travail et une coordination des stratégies et des adresses réseau susceptibles de changer rapidement pour pouvoir contrôler l'accès de façon précise.

La figure suivante montre un exemple de configuration qui comporte des pare-feu frontal et principal.

Vous devez vérifier les exigences pour un déploiement transparent d'Unified Access Gateway avec Horizon.

- Si le dispositif Unified Access Gateway pointe vers un équilibrage de charge devant les serveurs Horizon Server, la sélection de l'instance du serveur est dynamique.

- Par défaut, le port 8443 doit être disponible pour Blast TCP/UDP. Toutefois, le port 443 peut également être configuré pour Blast TCP/UDP.

Note : Si vous configurez Unified Access Gateway pour utiliser les modes IPv4 et IPv6, le protocole Blast TCP/UDP doit être défini sur le port 443. Vous pouvez activer Unified Access Gateway pour faire office de pont afin que les clients Horizon IPv6 puissent se connecter à un environnement d'agent ou de serveur de connexion principal IPv4. Reportez-vous à la section Prise en charge du double mode IPv4 et IPv6 pour l'infrastructure Horizon.

- Blast Secure Gateway et PCoIP Secure Gateway doivent être activés lorsqu'Unified Access Gateway est déployé avec Horizon. Cela garantit que les protocoles d'affichage peuvent servir de proxy automatiquement via Unified Access Gateway. Les paramètres BlastExternalURL et pcoipExternalURL spécifient les adresses de connexion utilisées par les instances d'Horizon Client pour acheminer ces connexions de protocole d'affichage via les passerelles appropriées sur Unified Access Gateway. Cela améliore la sécurité, car ces passerelles garantissent que le trafic du protocole d'affichage est contrôlé pour le compte d'un utilisateur authentifié. Le trafic de protocole d'affichage non autorisé est ignoré par Unified Access Gateway.

- Désactivez les passerelles sécurisées (Blast Secure Gateway et PCoIP Secure Gateway) sur les instances du Serveur de connexion Horizon et activez ces passerelles sur les dispositifs Unified Access Gateway.

Il est recommandé que les utilisateurs déployant Horizon 7 utilisent le dispositif Unified Access Gateway plutôt que le serveur de sécurité Horizon.

Les différences entre le serveur de sécurité Horizon et le dispositif Unified Access Gateway sont les suivantes.

- Déploiement sécurisé. Unified Access Gateway est implémenté en tant que machine virtuelle basée sur Linux, préconfigurée, verrouillée et à sécurité renforcée.

- Évolutivité. Vous pouvez connecter Unified Access Gateway à un Serveur de connexion Horizon individuel ou via un équilibrage de charge devant plusieurs Serveurs de connexion Horizon, ce qui améliore la haute disponibilité. Il fait office de couche entre les clients Horizon Client et les Serveurs de connexion Horizon principaux. Dans la mesure où le déploiement est rapide, il peut rapidement être mis à l'échelle vers le haut ou vers le bas pour répondre aux exigences des entreprises à évolution rapide.

Vous pouvez également diriger un ou plusieurs dispositifs Unified Access Gateway vers une instance de serveur individuelle. Avec les deux approches, utilisez un équilibrage de charge devant deux dispositifs Unified Access Gateway ou plus dans la zone DMZ.

Authentification

L'authentification utilisateur est semblable au serveur de sécurité View. Voici les méthodes d'authentification utilisateur prises en charge dans Unified Access Gateway :

- Nom d'utilisateur et mot de passe Active Directory.

- Mode kiosque. Pour plus d'informations sur le mode kiosque, consultez la documentation Horizon.

- Authentification à deux facteurs RSA SecurID, certifiée formellement par RSA pour SecurID.

- RADIUS via diverses solutions tierces de fournisseurs de sécurité à deux facteurs.

- Certificats utilisateur de carte à puce, CAC ou PIV X 509.

- SAML.

Ces méthodes d'authentification sont prises en charge avec le Serveur de connexion View. Unified Access Gateway n'a pas besoin de communiquer directement avec Active Directory. Cette communication sert de proxy via le Serveur de connexion View, qui peut accéder directement à Active Directory. Une fois que la session utilisateur est authentifiée selon la stratégie d'authentification, Unified Access Gateway peut transmettre des demandes d'informations de droit, ainsi que des demandes de lancement de poste de travail et d'application, au Serveur de connexion View. Unified Access Gateway gère également ses gestionnaires de protocole de poste de travail et d'application pour leur permettre de ne transmettre que le trafic de protocole autorisé.

Unified Access Gateway gère lui-même l'authentification par carte à puce. Cela inclut des options pour qu'Unified Access Gateway puisse communiquer avec des serveurs OCSP (Online Certificate Status Protocol) afin de vérifier la révocation des certificats X.509, etc.