Configurez la fonctionnalité de pontage Unified Access Gateway pour fournir l'authentification unique aux applications non-SAML héritées sur site à l'aide de la validation du certificat.

Conditions préalables

- Fichier keytab d'une application principale, comme Sharepoint ou JIRA

- Certificat d'autorité de certification racine ou chaîne de certificats complète avec le certificat intermédiaire pour l'utilisateur

- Vous devez avoir ajouté et téléchargé un certificat dans la console Workspace ONE UEM. Reportez-vous à la section Autoriser la console Workspace ONE UEM à extraire et utiliser des certificats d'autorité de certification.

Reportez-vous à la documentation produit pertinente pour générer les certificats racine et utilisateur, ainsi que le fichier keytab pour les applications non-SAML.

Assurez-vous que le port TCP/UDP 88 est ouvert car Unified Access Gateway s'en sert pour les communications Kerberos avec Active Directory.

Procédure

- À partir de , accédez à :

- Dans , cliquez sur Ajouter.

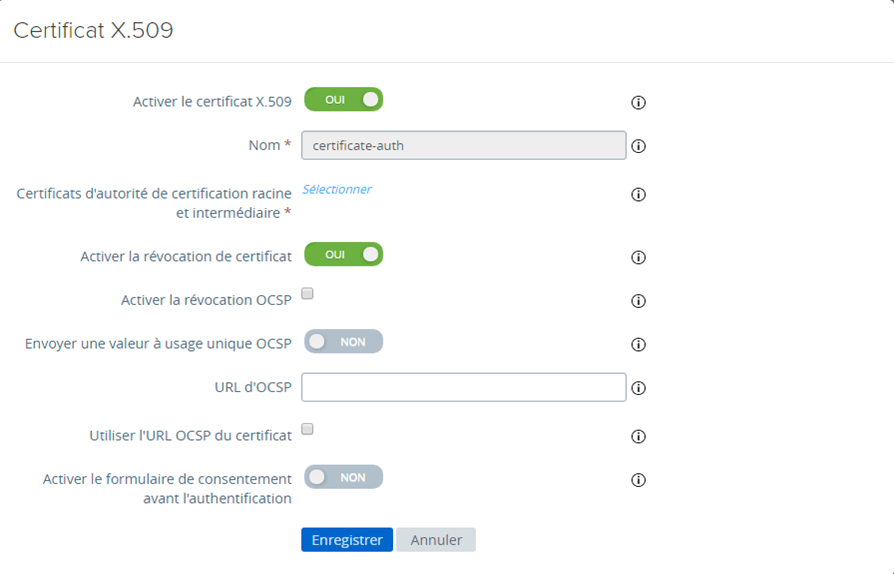

- Cliquez sur Sélectionner et téléchargez le certificat de signature OCSP.

- Cliquez sur l'icône d'engrenage Paramètres du domaine et configurez les paramètres du domaine comme décrit dans la section Configurer des paramètres de domaine.

- Dans Paramètres généraux > Paramètres du service Edge, cliquez sur l'icône d'engrenage Paramètres du proxy inverse.

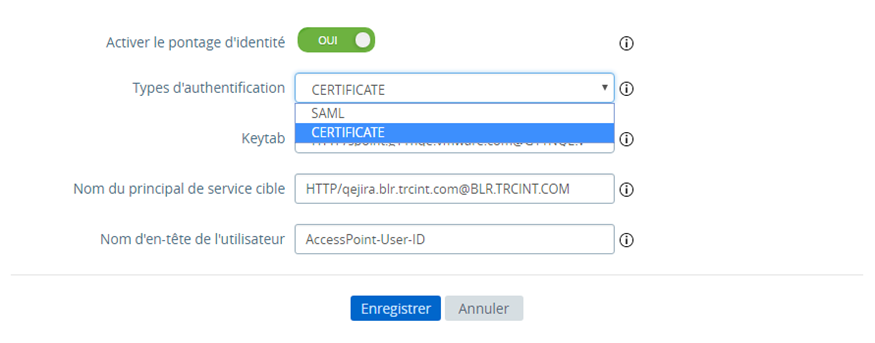

- Définissez Activer les paramètres du pontage d'identité sur OUI, configurez les paramètres de pontage d'identité suivants, puis cliquez sur Enregistrer.

Option Description Types d'authentification Sélectionnez CERTIFICAT dans le menu déroulant. Keytab Dans le menu déroulant, sélectionnez le fichier keytab configuré pour ce proxy inverse. Nom du principal de service cible Entrez le nom du principal de service Kerberos. Chaque principal est toujours complété du nom du domaine. Par exemple, myco_hostname@MYCOMPANY. Tapez le nom du domaine en majuscules. Si vous n'ajoutez pas de nom dans la zone de texte, le nom du principal de service est dérivé du nom d'hôte de l'URL de destination du proxy. Nom d'en-tête de l'utilisateur Pour l'authentification basée sur l'en-tête, entrez le nom de l'en-tête HTTP qui inclut l'ID d'utilisateur dérivé de l'assertion ou utilisez la valeur par défaut, AccessPoint-User-ID.

Que faire ensuite

Lorsque vous utilisez VMware Browser pour accéder au site Web cible, ce dernier agit comme le proxy inverse. Unified Access Gateway valide le certificat présenté. Si le certificat est valide, le navigateur affiche la page d'interface utilisateur de l'application principale.

Pour prendre connaissance des messages d'erreur spécifiques et des informations de dépannage, reportez-vous à la section Dépannage des erreurs : pontage d'identité.