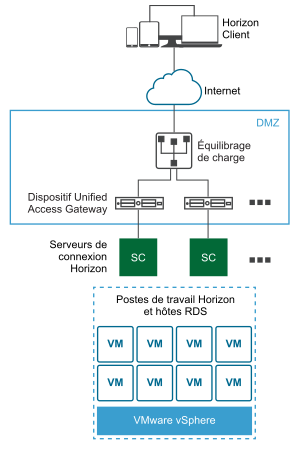

Un dispositif Unified Access Gateway dans la zone DMZ peut être configuré pour pointer vers un serveur ou vers un équilibrage de charge qui fait face à un groupe de serveurs. Les dispositifs Unified Access Gateway fonctionnent avec des solutions d'équilibrage de charge tierces standard qui sont configurées pour HTTPS.

Si le dispositif Unified Access Gateway pointe vers un équilibrage de charge devant des serveurs, la sélection de l'instance du serveur est dynamique. Par exemple, l’équilibrage de charge peut faire une sélection en fonction de la disponibilité et de sa connaissance du nombre de sessions en cours sur chaque instance du serveur. En général, les instances du serveur dans le pare-feu d'entreprise contiennent un équilibrage de charge pour prendre en charge l'accès interne. Avec Unified Access Gateway, vous pouvez pointer le dispositif Unified Access Gateway vers ce même équilibrage de charge qui est souvent déjà en cours d'utilisation.

Vous pouvez également avoir un ou plusieurs dispositifs Unified Access Gateway qui pointent vers une instance individuelle du serveur. Avec les deux approches, utilisez un équilibrage de charge devant deux dispositifs Unified Access Gateway ou plus dans la zone DMZ.

Protocoles Horizon

- Protocole Horizon principal

L'utilisateur entre un nom d'hôte sur Horizon Client, ce qui démarre le protocole Horizon principal. Il s'agit d'un protocole de contrôle pour la gestion des authentifications, des autorisations et des sessions. Le protocole utilise des messages structurés XML sur HTTPS. Ce protocole est également connu sous le nom de protocole de contrôle XML-API Horizon. Dans un environnement avec équilibrage de charge comme indiqué dans l'illustration Plusieurs dispositifs Unified Access Gateway derrière un équilibrage de charge, l'équilibrage de charge achemine cette connexion vers l'un des dispositifs Unified Access Gateway. Généralement, l'équilibrage de charge sélectionne le dispositif d'abord en fonction de la disponibilité, puis, selon les dispositifs disponibles, achemine le trafic sur la base du nombre le moins élevé de sessions en cours. Cette configuration distribue de façon uniforme le trafic en provenance de différents clients sur l'ensemble des dispositifs Unified Access Gateway disponibles.

- Protocoles Horizon secondaires

Une fois que l'Horizon Client établit une communication sécurisée avec l'un des dispositifs Unified Access Gateway, l'utilisateur s'authentifie. Si cette tentative d'authentification réussit, une ou plusieurs connexions secondaires sont effectuées à partir d'Horizon Client. Ces connexions secondaires peuvent inclure ce qui suit :

- Le tunnel HTTPS utilisé pour l'encapsulation des protocoles TCP tels que RDP, MMR/CDR et le canal de framework client. (TCP 443)

- Protocole d'affichage Blast Extreme (TCP 443, TCP 8443, UDP 443 et UDP 8443)

- Protocole d'affichage PCoIP (TCP 4172, UDP 4172)

Ces protocoles Horizon secondaires doivent être acheminés vers le même dispositif Unified Access Gateway que le protocole Horizon principal. Unified Access Gateway peut ensuite autoriser les protocoles secondaires sur la base de la session de l'utilisateur authentifié. Au niveau de la sécurité Unified Access Gateway, il est important de noter qu'Unified Access Gateway n'achemine le trafic dans le centre de données d'entreprise que si le trafic s'effectue pour le compte d'un utilisateur authentifié. Si le protocole secondaire est acheminé de façon incorrecte vers un dispositif Unified Access Gateway différent de celui du dispositif de protocole principal, les utilisateurs ne sont pas autorisés et sont alors déplacés vers la zone DMZ. La connexion échoue. Le routage incorrect des protocoles secondaires est un problème courant si l'équilibrage de charge n'est pas configuré correctement.

Considérations relatives à l'équilibrage de charge pour la passerelle de contenu et le Proxy tunnel

- Configurez les équilibrages de charge pour envoyer des en-têtes HTTP d’origine afin d'éviter tout problème de connectivité des périphériques. La passerelle de contenu et le Proxy tunnel utilisent des informations dans l’en-tête HTTP de la demande pour authentifier les périphériques.

- Le composant Tunnel par application requiert l'authentification de chaque client après qu’une connexion est établie. Une fois connecté, une session est créée pour le client et stockée dans la mémoire. La même session est alors utilisée pour chaque élément de données client afin que les données puissent être chiffrées et déchiffrées à l’aide de la même clé. Lorsque vous concevez une solution d’équilibrage de charge, l’équilibrage de charge doit être configuré avec la persistance basée sur l'adresse IP/la session activée. Une solution alternative peut consister à utiliser la permutation circulaire DNS du côté client, ce qui signifie que le client peut sélectionner un serveur différent pour chaque connexion.