Les scripts PowerShell préparent votre environnement avec tous les paramètres de configuration. Lorsque vous exécutez le script PowerShell pour déployer Unified Access Gateway, la solution est prête pour la production lors du premier démarrage système.

Avec un déploiement PowerShell, vous pouvez fournir tous les paramètres dans le fichier INI, et l'instance Unified Access Gateway est prête pour la production dès qu'elle sera démarrée. Si vous ne souhaitez pas modifier les paramètres après le déploiement, vous ne devez pas fournir le mot de passe de l'interface utilisateur d'administration.

Cependant, l'interface utilisateur d'administration et l'API ne sont pas disponibles si le mot de passe de l'interface utilisateur d'administration n'est pas fourni lors du déploiement.

Si vous ne fournissez pas le mot de passe de l'interface utilisateur d'administration au moment du déploiement, vous ne pouvez pas ajouter ultérieurement un utilisateur pour permettre l'accès à l'interface utilisateur d'administration ou à l'API. Vous devez redéployer votre instance Unified Access Gateway avec un mot de passe valide si vous souhaitez ajouter un utilisateur de l'interface utilisateur d'administration.

Unified Access Gateway 3.5 et versions ultérieures inclut une propriété INI

sshEnabledfacultative. Le paramètresshEnabled=truedans la section[General]du fichier INI de PowerShell active automatiquement l'accès desshsur le dispositif déployé. VMware ne recommande généralement pas l'activation desshsur Unified Access Gateway, sauf dans certaines situations spécifiques et lorsque l’accès peut être limité. Cette capacité est principalement destinée aux déploiements d’Amazon AWS EC2 où l’accès à une console de remplacement n'est pas disponible.Si

sshEnabled=truen'est pas spécifiée ou est défini surfalse,sshn'est pas activé.L’activation de l'accès de

sshsur les déploiements d’Unified Access Gateway pour vSphere, de Hyper-V ou de Microsoft Azure n'est généralement pas requise, car l'accès à la console avec ces plates-formes peut être utilisé. Si l'accès à la console racine est requis pour le déploiement d'Amazon AWS EC2, définissezsshEnabled=true. Dans les cas oùsshest activé, l’accès 22 du port TCP doit être restreint dans les pare-feu ou les groupes de sécurité aux adresses IP sources des administrateurs individuels. EC2 prend en charge cette restriction dans le groupe de sécurité EC2 associée aux interfaces réseau d’Unified Access Gateway.

Conditions préalables

Pour un déploiement Hyper-V, si vous mettez à niveau Unified Access Gateway avec une adresse IP statique, supprimez le dispositif antérieur avant de déployer l'instance d'Unified Access Gateway plus récente.

Vérifiez que la configuration système requise est appropriée et disponible.

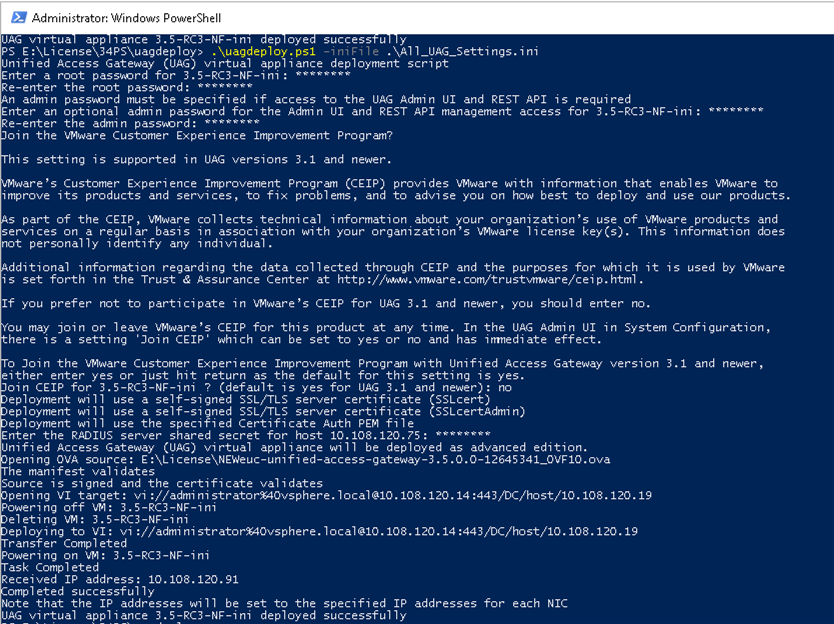

Il s'agit d'un exemple de script pour déployer Unified Access Gateway dans votre environnement.

Chiffre 1. Exemple de script PowerShell

Procédure

Résultats

Pour plus d'informations sur les scripts PowerShell, consultez https://communities.vmware.com/docs/DOC-30835.

Que faire ensuite

Si vous souhaitez mettre à niveau Unified Access Gateway tout en conservant les paramètres existants, modifiez le fichier .INI pour utiliser la nouvelle version de la référence source, puis réexécutez le fichier .INI : uagdeploy.ps1 uag1.ini. Ce processus peut prendre jusqu'à 3 minutes.

[General] name=UAG1 source=C:\temp\euc-unified-access-gateway-3.2.1-7766089_OVF10.ova

Si vous souhaitez procéder à la mise à niveau sans interruption de service, reportez-vous à la section Mettre à niveau sans interruption.