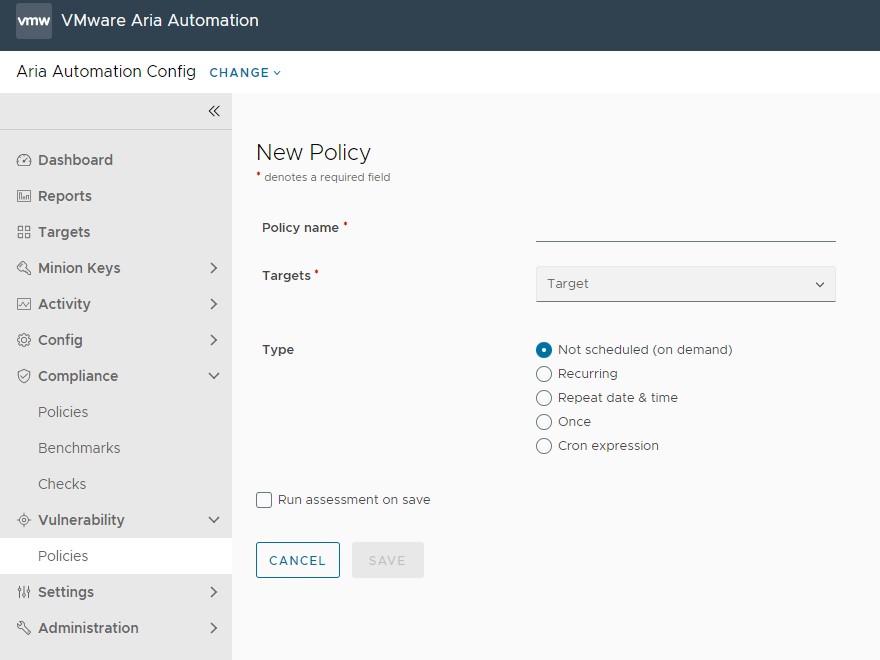

Pour commencer à utiliser Automation for Secure Hosts Vulnerability, commencez par créer votre stratégie de sécurité. Dans votre stratégie, ajoutez les minions que vous souhaitez cibler dans une évaluation et déterminez la planification d’exécuter l’évaluation.

Une stratégie de vulnérabilité est composée d’une cible et d’une planification d’évaluation. La cible détermine les minions à inclure dans une évaluation et la planification détermine quand les évaluations seront effectuées. Une stratégie de sécurité stocke également les résultats de l'évaluation la plus récente dans Automation for Secure Hosts Vulnerability. Les stratégies peuvent également inclure des planifications, ainsi que des spécifications pour la gestion des exemptions.

| Composant | Description |

|---|---|

| Cible | Une cible est le groupe de minions, dans un ou plusieurs masters Salt, à qui s'applique la commande Salt d'une tâche. Un master Salt peut également être géré comme un minion et peut être une cible s'il exécute le service de minion. Lorsque vous choisissez une cible dans Automation for Secure Hosts Vulnerability, vous définissez le groupe de ressources (appelé minions) que votre stratégie appliquera. Vous pouvez choisir une cible existante ou en créer une. |

| Planification | Choisissez la fréquence de planification entre Récurrent, Répéter la date et l'heure, Une fois ou Expression Cron. Des options supplémentaires sont disponibles, en fonction de l’activité programmée et de la fréquence de planification que vous choisissez.

|

Conditions préalables

Avant de créer votre première stratégie de sécurité, vous devez accéder à la bibliothèque de vulnérabilité. Pour plus d'informations, consultez Utilisation de la bibliothèque de vulnérabilité.

Vous devez également créer les cibles que vous souhaitez évaluer avant de créer votre stratégie. Une cible est le groupe de ressources (appelées minions) que votre stratégie appliquera.

Procédure

Résultats

La stratégie est enregistrée. Si vous avez sélectionné Exécuter l'évaluation lors de l'enregistrement, la stratégie est exécutée immédiatement après l'enregistrement. Si nécessaire, vous pouvez modifier une stratégie en la sélectionnant dans l'espace de travail Vulnérabilité et en cliquant sur Modifier la stratégie, puis sur Enregistrer.