VMware Cloud Director utilise des négociations SSL pour sécuriser les communications entre clients et serveurs.

Pour VMware Cloud Director 10.4, si vous activez l'implémentation du proxy de console hérité, vous devez configurer l'adresse proxy de console publique de VMware Cloud Director, car chaque serveur VMware Cloud Director doit prendre en charge deux points de terminaison SSL différents, un pour les communications HTTPS et un pour les communications de proxy de console, et le dispositif utilise une adresse IP unique avec le port personnalisé 8443 pour le service de proxy de console. Consultez VMware Cloud Director version 10.3 dans le présent document.

Les certificats signés sont signés par des autorités de certification (CA) autorisées et, tant que le magasin d'approbations du système d'exploitation local dispose d'une copie de la racine et des certificats intermédiaires de l'autorité de certification, ils sont approuvés par les navigateurs. Certaines autorités de certification nécessitent que vous soumettiez les conditions requises pour un certificat, d'autres nécessitent que vous soumettiez une demande de signature de certificat (CSR). Dans les deux scénarios, vous créez un certificat auto-signé et vous générez une CSR basée sur ce certificat. L'autorité de certification signe votre certificat avec sa clé privée, que vous pouvez ensuite déchiffrer avec votre copie de leur clé publique et établir une relation de confiance.

Lorsque vous renouvelez un certificat SSL expiré, vous n'avez pas besoin de fournir à VMware Cloud Director des données sur le certificat expiré. Cela signifie qu'après avoir importé les certificats SSL requis dans le dispositif VMware Cloud Director vous n'avez pas besoin de les sauvegarder.

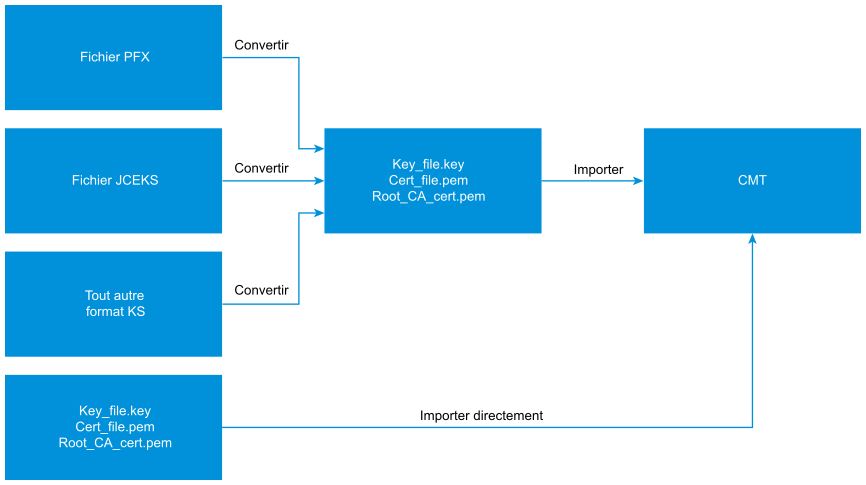

À partir de VMware Cloud Director 10.2.2, vous pouvez importer des fichiers PEM directement dans le dispositif VMware Cloud Director. Si vos fichiers de certificat sont dans un autre format, vous pouvez utiliser OpenSSL pour les convertir en PEM avant de les importer dans VMware Cloud Director avec l'outil de gestion des cellules.

- Pour déployer une instance de VMware Cloud Director avec des certificats génériques signés, consultez Déployer le dispositif VMware Cloud Director 10.4.1 et versions ultérieures avec un certificat générique signé pour la communication HTTPS.

- Si vous souhaitez remplacer les certificats auto-signés d'un dispositif récemment déployé par des certificats signés par une autorité de certification, consultez Importer des clés privées et des certificats SSL signés par une autorité de certification dans le dispositif VMware Cloud Director 10.4.1 et versions ultérieures.

- Si vous souhaitez créer des certificats signés par une autorité de certification et les importer dans le dispositif VMware Cloud Director, consultez Créer et importer des certificats SSL signés par une autorité de certification pour le dispositif VMware Cloud Director 10.4.1 et versions ultérieures.

- Si vous souhaitez renouveler les certificats pour la communication HTTPS de VMware Cloud Director, ainsi que pour la base de données PostgreSQL intégrée et l'interface utilisateur de gestion du dispositif VMware Cloud Director, consultez Renouveler les certificats du dispositif VMware Cloud Director pour la version 10.4.1 et les versions ultérieures.