Permettez à votre organisation VMware Cloud Director d'utiliser un fournisseur d'identité SAML (Security Assertion Markup Language), également appelé Single Sign-On, pour importer des utilisateurs et des groupes à partir d'un fournisseur d'identité SAML et autoriser les utilisateurs importés à se connecter à l'organisation avec les informations d'identification établies dans le fournisseur d'identité SAML.

- email address = "EmailAddress"

- user name = "UserName"

- full name = "FullName"

- user's groups = "Groups"

- user's roles = "Roles"

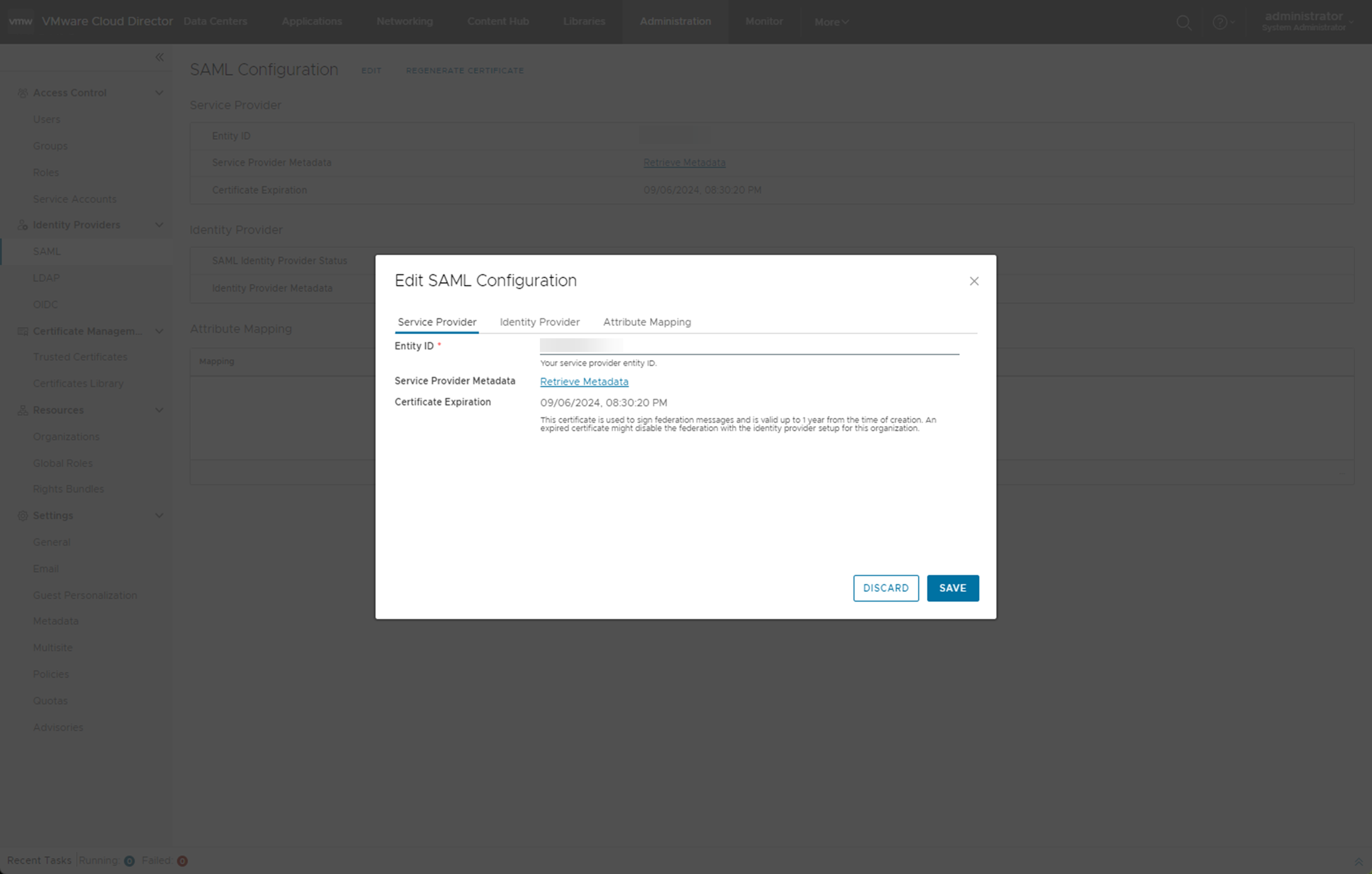

Vous pouvez configurer les attributs dans Tenant Portal sous l'onglet Mappage d'attributs lorsque vous modifiez la configuration SAML.

Les informations sur le groupe sont nécessaires si l'utilisateur n'est pas importé directement, mais doit être en mesure de se connecter en raison de son appartenance aux groupes importés. Un utilisateur peut appartenir à plusieurs groupes, et donc avoir plusieurs rôles pendant une session.

Si le rôle Différer vers le fournisseur d'identité est attribué à un utilisateur ou groupe importé, les rôles sont attribués en fonction des informations collectées à partir de l'attribut Roles dans le jeton. Si un autre attribut est utilisé, ce nom d'attribut peut être configuré uniquement à l'aide de l'API, et seul l'attribut Roles est configurable. Si le rôle Différer vers le fournisseur d'identité est utilisé, mais qu'aucune information de rôle ne peut être extraite, l'utilisateur peut se connecter, mais ne dispose d'aucun droit pour effectuer des activités.

Conditions préalables

-

Vérifiez que vous êtes connecté en tant qu'administrateur d'organisation ou en tant qu'utilisateur disposant d'un ensemble de droits équivalent.

- Vérifiez que vous avez accès à un fournisseur d'identité compatible SAML 2.0.

- Vérifiez que vous recevez les métadonnées requises de votre fournisseur d'identité SAML. Vous devez importer les métadonnées dans VMware Cloud Director manuellement ou dans un fichier XML. Les métadonnées doivent inclure les informations suivantes :

- L'emplacement du service single sign-on

- L'emplacement du service single logout

- L'emplacement du certificat X.509 du service

Pour plus d'informations sur la configuration et l'acquisition de métadonnées depuis un fournisseur SAML, consultez la documentation de votre fournisseur SAML.

Procédure

Que faire ensuite

- Configurez votre fournisseur SAML avec les métadonnées de VMware Cloud Director. Reportez-vous à la documentation de votre fournisseur d'identité SAML et au Guide d'installation, de configuration et de mise à niveau de VMware Cloud Director.

- Importez des utilisateurs et des groupes depuis votre fournisseur d'identité SAML. Reportez-vous à Gestion des utilisateurs, groupes et rôles dans VMware Cloud Director.