VMware Cloud Director utilise des négociations SSL pour sécuriser les communications entre clients et serveurs.

Les certificats signés sont signés par des autorités de certification (CA) autorisées et, tant que le magasin d'approbations du système d'exploitation local dispose d'une copie de la racine et des certificats intermédiaires de l'autorité de certification, ils sont approuvés par les navigateurs. Certaines autorités de certification nécessitent que vous soumettiez les conditions requises pour un certificat, d'autres nécessitent que vous soumettiez une demande de signature de certificat (CSR). Dans les deux scénarios, vous créez un certificat auto-signé et vous générez une CSR basée sur ce certificat. L'autorité de certification signe votre certificat avec sa clé privée, que vous pouvez ensuite déchiffrer avec votre copie de leur clé publique et établir une relation de confiance.

Lorsque vous renouvelez un certificat SSL expiré, vous n'avez pas besoin de fournir à VMware Cloud Director des données sur le certificat expiré. Cela signifie qu'après avoir importé les certificats SSL requis dans le dispositif VMware Cloud Director vous n'avez pas besoin de les sauvegarder.

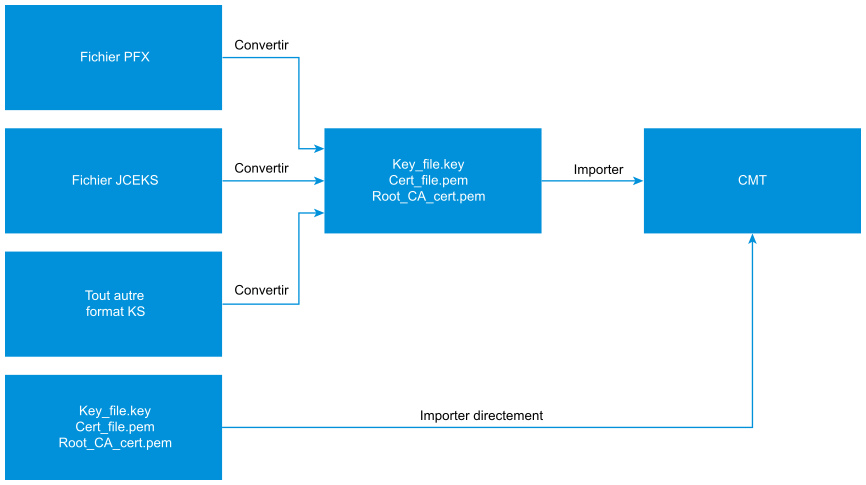

Vous pouvez importer des fichiers PEM directement dans le dispositif VMware Cloud Director. Si vos fichiers de certificat sont dans un autre format, vous pouvez utiliser OpenSSL pour les convertir en PEM avant de les importer dans VMware Cloud Director avec l'outil de gestion des cellules.

Gestion des certificats dans le dispositif VMware Cloud Director

Vous pouvez gérer le certificat HTTP de la cellule à l'aide du Service Provider Admin Portal. La commande certificates de l'outil de gestion des cellules est supprimée. Pour ces raisons, la gestion des certificats pour la version 10.6 et les versions ultérieures diffère considérablement des versions antérieures.

Par défaut, lors du déploiement des instances du dispositif VMware Cloud Director, VMware Cloud Director génère des certificats auto-signés et les utilise pour configurer la cellule VMware Cloud Director pour sécuriser la communication. Après le déploiement du dispositif, vous pouvez reconfigurer les cellules pour utiliser les certificats signés.

Lors de la mise à niveau de la version 10.5.0 et des versions antérieures vers la version 10.5.1 et les versions ultérieures, VMware Cloud Director migre le certificat HTTP existant de chaque cellule sur disque vers la bibliothèque de certificats de l'organisation System. Si le certificat HTTP sur disque était précédemment partagé entre chaque cellule du groupe de serveurs, par exemple, comme un certificat générique, VMware Cloud Director ajoute une seule copie à la bibliothèque de certificats et chaque cellule sera un consommateur de l'élément de la bibliothèque.

À partir de VMware Cloud Director 10.5.1, en plus du certificat que VMware Cloud Director utilise pour la communication HTTPS de la cellule, VMware Cloud Director utilise également un deuxième certificat pour sécuriser la communication JMX (Java Management Extensions). JMX est utilisé pour faciliter la communication entre cellules. Avec JMX, chaque cellule peut appeler des opérations à distance sur d'autres cellules du groupe de serveurs. Lors du premier démarrage d'une cellule VMware Cloud Director 10.6. x, VMware Cloud Director génère automatiquement un certificat JMX et l'ajoute à la Bibliothèque de certificats et aux Certificats approuvés de l'organisation System.

Remplacer ou renouveler les certificats de la cellule VMware Cloud Director

Vous pouvez remplacer ou renouveler les certificats de la cellule VMware Cloud Director si ceux-ci expirent, si vous souhaitez remplacer les certificats auto-signés par des certificats signés correctement, etc.

Conditions préalables

-

Après le déploiement, le dispositif VMware Cloud Director génère des certificats auto-signés avec une taille de clé de 2 048 bits. Avant de choisir une taille de clé appropriée, évaluez les exigences de sécurité de votre installation. VMware Cloud Director ne prend pas en charge les tailles de clé inférieures à 1 024 bits, conformément à la publication spéciale NIST 800-131A.

Si vous devez générer de nouveaux certificats que votre autorité de certification doit signer, reportez-vous à la section Génération de certificats auto-signés pour le point de terminaison HTTPS VMware Cloud Director.

- Vérifiez qu'aucun des certificats de la chaîne de certificats que vous êtes sur le point de créer ne dispose de certificats qui utilisent SHA1. VMware Cloud Director n'accepte pas les certificats dont les algorithmes de signature utilisent SHA1, par exemple,

sha1WithRSAEncryption. - Avant de charger le matériel HTTP dans la bibliothèque de certificats, vous devez préparer la chaîne de certificats qui sera servie par le serveur.

Si vous disposez de certificats intermédiaires, par exemple, intermediate-certificate-file-{1-n}.cer, ajoutez-les à votre certificat HTTPS.

Dans de rares cas, vous pouvez également ajouter le certificat racine root-CA-certificate.cer. Cela n'est pas courant et n'est généralement pas applicable si votre autorité de certification est l'une des autorités de certification connues dont le certificat est distribué à l'aide des navigateurs les plus modernes. Pour plus d'informations et pour déterminer si vous devez ajouter votre certificat racine, consultez votre autorité de certification.

cat intermediate-certificate-file-1.cer intermediate-certificate-file-2.cer >> your-http-certificate.pem

intermediate-certificate-file-1.cer et intermediate-certificate-file-2.cer sont les noms des certificats intermédiaires.

- Vérifiez que le certificat est au format X.509 à encodage PEM et que sa clé privée associée est au format PKCS #8 à encodage PEM. Vous ne pouvez charger que ces formats dans la bibliothèque de certificats.

- Importez le certificat et sa clé privée associée dans la bibliothèque de certificats de l'organisation

System. Reportez-vous à la section Importer des certificats dans la bibliothèque de certificats à l'aide de votre portail d'administration du fournisseur de services VMware Cloud Director. - Modifiez les certificats d'une cellule.

- Répétez les étapes 1 et 2 pour chaque dispositif dans le cluster.

Remplacer ou renouveler les certificats de gestion du dispositif VMware Cloud Director

- Connectez-vous directement ou via SSH au système d'exploitation du dispositif VMware Cloud Director en tant qu'utilisateur racine.

- Pour arrêter les services VMware Cloud Director, exécutez la commande suivante.

/opt/vmware/vcloud-director/bin/cell-management-tool -u administrator cell --shutdown

- Générez des certificats auto-signés pour la base de données PostgreSQL intégrée et l'interface utilisateur de gestion du dispositif VMware Cloud Director en exécutant la commande suivante.

/opt/vmware/appliance/bin/generate-appliance-certificates.sh

Note : À partir de VMware Cloud Director 10.5.1.1, le scriptgenerate-certificates.shest renommé engenerate-appliance-certificates.shet le script renouvelle uniquement les certificats du dispositif VMware Cloud Director. Le renouvellement et le remplacement du certificat VMware Cloud Director ne font plus partie du script.Cette commande utilise automatiquement les certificats générés récemment pour la base de données PostgreSQL intégrée et l'interface utilisateur de gestion du dispositif. Les serveurs PostgreSQL et Nginx redémarrent.

- (Facultatif) Si vous souhaitez qu'une autorité de certification signe les certificats récemment générés, obtenez les certificats signés par une autorité de certification, copiez-les et redémarrez les services.

- Créez une demande de signature de certificat dans le fichier vcd_ova.csr.

openssl req -new -key /opt/vmware/appliance/etc/ssl/vcd_ova.key -reqexts SAN -config <(cat /etc/ssl/openssl.cnf <(printf "\n[SAN]\nsubjectAltName=DNS:vcd2.example.com,DNS:vcd2,IP:10.100.101.10\n")) -out vcd_ova.csr

- Envoyez la demande de signature de certificat à votre autorité de certification. Si vous devez spécifier un type de serveur Web, utilisez Jakarta Tomcat.

- Lorsque vous obtenez le certificat signé par une autorité de certification, copiez le certificat signé par l'autorité de certification pour remplacer le certificat d'origine.

cp ca-signed-vcd_ova.pem /opt/vmware/appliance/etc/ssl/vcd_ova.crt

- Redémarrez les services

nginxetpostgres.systemctl restart nginx.service systemctl restart vpostgres.service

- Créez une demande de signature de certificat dans le fichier vcd_ova.csr.

- Redémarrez le service VMware Cloud Director.

service vmware-vcd start