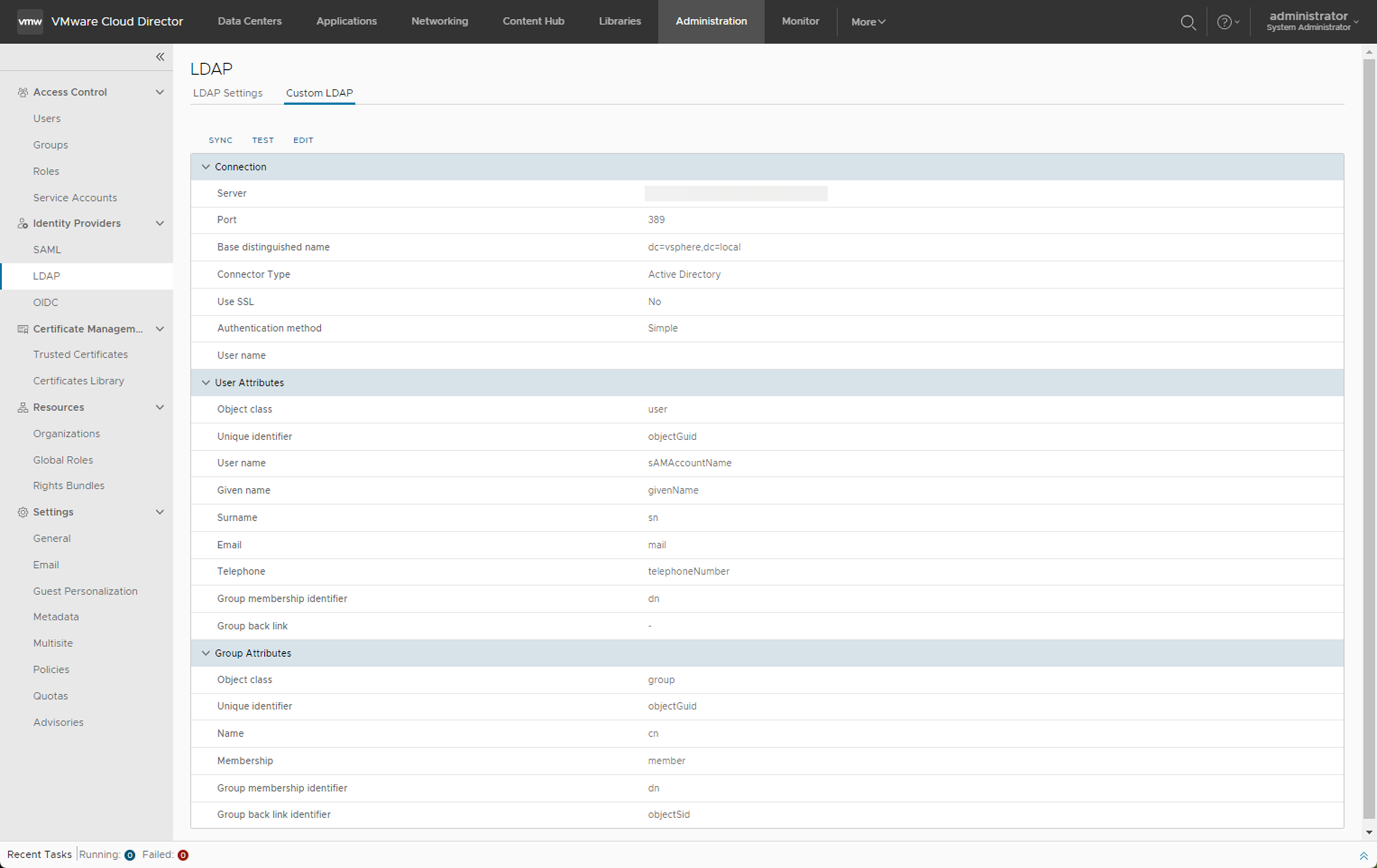

Pour configurer une connexion LDAP, vous définissez les détails de votre serveur LDAP. Vous pouvez tester la connexion pour vous assurer que vous avez entré les paramètres appropriés et que les attributs d'utilisateur et de groupe sont correctement mappés. Lorsqu'une connexion LDAP est établie, vous pouvez synchroniser les informations sur l'utilisateur et le groupe avec le serveur LDAP à tout moment.

Conditions préalables

-

Si vous prévoyez de vous connecter à un serveur LDAP via SSL (LDAPS), vérifiez que le certificat de votre serveur LDAP est conforme à l'identification du point de terminaison introduite dans Java 8 Update 181. Le nom commun (CN) ou le nom de remplacement du sujet (SAN) du certificat doivent correspondre au nom de domaine complet du serveur LDAP. Pour plus d'informations, consultez les Modifications de version de Java 8 sur https://www.java.com.

Vérifiez que vous êtes connecté en tant qu'administrateur d'organisation ou en tant qu'utilisateur disposant d'un ensemble de droits équivalent.

- Si vous souhaitez utiliser SSL, vous pouvez tester la connexion au serveur LDAP et établir une relation de confiance avec celui-ci. Reportez-vous à la section Tester la connexion VMware Cloud Director à un serveur distant et établir une relation de confiance à l'aide du Tenant Portal.