VMware Cloud Foundation prend en charge deux façons d'installer des certificats tiers. Cette procédure décrit la méthode héritée d'utiliser un bundle de certificats. Pour utiliser la méthode héritée, vous devez modifier vos préférences, puis utiliser cette procédure pour générer des demandes CSR, les signer avec une autorité de certification tierce, puis charger et installer les certificats.

Conditions préalables

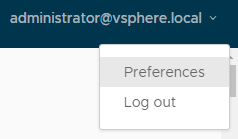

- Dans l'Interface utilisateur de SDDC Manager, cliquez sur l'utilisateur connecté, puis sélectionnez Préférences.

- Utilisez l'option pour basculer vers la gestion des certificats hérités.

Le chargement de certificats signés par une autorité de certification tierce à l'aide de la méthode héritée requiert que vous collectiez les fichiers de certificat appropriés dans un format correct, puis créiez un seul fichier .tar.gz avec le contenu. Il est important de créer la structure de répertoire appropriée dans le fichier .tar.gz comme suit :

-

Le nom du répertoire de niveau supérieur doit correspondre exactement au nom du domaine de charge de travail tel qu'il s'affiche dans la liste . Par exemple, sfo-m01.

Le fichier de chaîne de certificats d'autorité de certification racine codé au format PEM, qui doit être nommé rootca.crt, doit se trouver dans ce répertoire de niveau supérieur. Le fichier de chaîne rootca.crt contient une autorité de certification racine et peut comporter n certificats intermédiaires.

Par exemple :-----BEGIN CERTIFICATE----- <Intermediate1 certificate content> -----END CERTIFICATE------ -----BEGIN CERTIFICATE----- <Intermediate2 certificate content> -----END CERTIFICATE------ -----BEGIN CERTIFICATE----- <Root certificate content> -----END CERTIFICATE-----

Dans l'exemple ci-dessus, il existe deux certificats intermédiaires, intermediate1 et intermediate2, et un certificat racine. Intermediate1 doit utiliser le certificat émis par intermediate2, et intermediate2 doit utiliser le certificat émis par l'autorité de certification racine.

- Le fichier de chaîne de certificats d'autorité de certification racine, les certificats intermédiaires et le certificat racine doivent contenir le champ

Basic Constraintsavec la valeur CA:TRUE. -

Ce répertoire doit contenir un sous-répertoire pour chaque ressource de composant pour laquelle vous souhaitez remplacer les certificats.

-

Chaque sous-répertoire doit correspondre exactement au nom d'hôte de la ressource d'un composant correspondant tel qu'il s'affiche dans la colonne Nom d'hôte de la ressource de l'onglet .

Par exemple, nsxManager.vrack.vsphere.local, vcenter-1.vrack.vsphere.local etc.

-

Chaque sous-répertoire doit contenir le fichier .csr correspondant, dont le nom doit correspondre exactement au nom de la ressource tel qu'il s'affiche dans la colonne Nom d'hôte de la ressource de l'onglet .

-

Chaque sous-répertoire doit contenir le fichier .crt correspondant, dont le nom doit correspondre exactement au nom de la ressource tel qu'il s'affiche dans la colonne Nom d'hôte de la ressource de l'onglet . Le contenu des fichiers .crt doit se terminer par un caractère de nouvelle ligne.

Par exemple, le sous-répertoire nsxManager.vrack.vsphere.local contient le fichier nsxManager.vrack.vsphere.local.crt.

-

- Tous les certificats incluant rootca.crt doivent être au format de fichier UNIX.

- Conditions requises supplémentaires pour les certificats NSX :

- Le certificat de serveur (NSX_FQDN.crt) doit contenir le champ

Basic Constraintsavec la valeur CA:FALSE. - Si le certificat NSX contient un point de distribution CRL basé sur HTTP ou HTTPS, il doit être accessible à partir du serveur.

- L'utilisation améliorée de la clé (EKU, Extended Key Usage) du certificat généré doit contenir l'EKU de la demande CSR générée.

- Le certificat de serveur (NSX_FQDN.crt) doit contenir le champ

Toutes les valeurs de ressource et de nom d'hôte figurent dans la liste disponible dans l'onglet .

Procédure

- Dans le volet de navigation, cliquez sur .

- Sur la page Domaines de charge de travail, dans la colonne Domaine du tableau, cliquez sur le domaine de charge de travail que vous souhaitez afficher.

- Sur la page de résumé du domaine, cliquez sur l'onglet Certificats.

- Générez des fichiers CSR pour les composants cibles.

- Dans le tableau, cochez la case du type de ressource pour lequel vous souhaitez générer une demande de signature de certificat.

- Cliquez sur Générer CSR.

L'assistant Générer CSR s'ouvre.

- Dans la boîte de dialogue Détails, configurez les paramètres et cliquez sur Suivant.

Option

Description

Algorithme

Sélectionnez l' algorithme de clé pour le certificat.

Taille de clé

Sélectionnez la taille de clé (2 048 bits, 3 072 bits ou 4 096 bits) dans le menu déroulant.

E-mail

Entrez éventuellement une adresse e-mail de contact.

Unité d'organisation

Utilisez ce champ pour différencier les distincts au sein de votre organisation auxquelles ce certificat est associé.

Nom de l'organisation

Entrez le nom de votre entreprise. L'organisation répertoriée doit être le registre légal du nom de domaine dans la demande de certificat.

Localité

Saisissez la ville ou la localité où votre entreprise est juridiquement enregistrée.

État

Saisissez le nom complet (ne pas abréger) de l'état, de la province, de la région ou du territoire où votre entreprise est juridiquement enregistrée.

Pays

Entrez le nom du pays dans lequel votre entreprise est juridiquement enregistrée. Cette valeur doit utiliser le code pays ISO 3166.

- (Facultatif) Dans la boîte de dialogue Nom alternatif du sujet, entrez le ou les autres noms du sujet, puis cliquez sur Suivant.

Vous pouvez entrer plusieurs valeurs séparées par une virgule (,), un point-virgule (;) ou un espace ( ). Pour NSX, vous pouvez entrer le nom alternatif du sujet pour chaque nœud ainsi que le nœud d'adresse IP virtuelle (principal).Note : Les noms alternatifs du sujet génériques, tels que *.example.com, ne sont pas recommandés.

- Dans la boîte de dialogue Résumé, cliquez sur Générer CSR.

- Téléchargez et enregistrez les fichiers CSR dans le répertoire en cliquant sur Télécharger la CSR.

- Effectuez les tâches suivantes en dehors de l'Interface utilisateur de SDDC Manager :

- Vérifiez que les différents fichiers .csr ont été générés et sont alloués dans la structure de répertoires requise.

- Demandez des certificats signés auprès d'une autorité de certification tierce pour chaque .csr.

- Vérifiez que les fichiers .crt récemment obtenus sont correctement nommés et alloués dans la structure de répertoire requise.

- Créez un fichier .tar.gz de la structure de répertoire prêt à être chargé vers l'instance de SDDC Manager. Par exemple : <nom de domaine>.tar.gz.

- Cliquez sur Charger et installer.

- Dans la boîte de dialogue Télécharger et installer des certificats, cliquez sur Parcourir pour localiser et sélectionner le fichier <nom de domaine>.tar.gz récemment créé, puis cliquez sur Ouvrir.

- Cliquez sur Télécharger.

- Si le chargement réussit, cliquez sur Installer le certificat. L'onglet Sécurité affiche l'état de l'installation du certificat en cours.