L'utilisation d'Okta en tant que fournisseur d'identité pour l'instance de vCenter Server du domaine de gestion permet de fédérer les identités entre SDDC Manager, vCenter Server et NSX Manager.

- Créez une application OpenID Connect pour VMware Cloud Foundation dans Okta.

- Configurez Okta en tant que fournisseur d'identité dans Interface utilisateur de SDDC Manager.

- Mettez à jour l'application Okta OpenID Connect avec l'URI de redirection à partir de SDDC Manager.

- Créez une application SCIM 2.0 pour VMware Cloud Foundation.

- Attribuez des autorisations aux utilisateurs et aux groupes Okta dans SDDC Manager, vCenter Server et NSX Manager.

Conditions préalables

Créer une application OpenID Connect pour VMware Cloud Foundation dans Okta

Avant de pouvoir utiliser Okta en tant que fournisseur d'identité dans VMware Cloud Foundation, vous devez créer une application OpenID Connect dans Okta et attribuer des utilisateurs et des groupes à l'application OpenID Connect.

Procédure

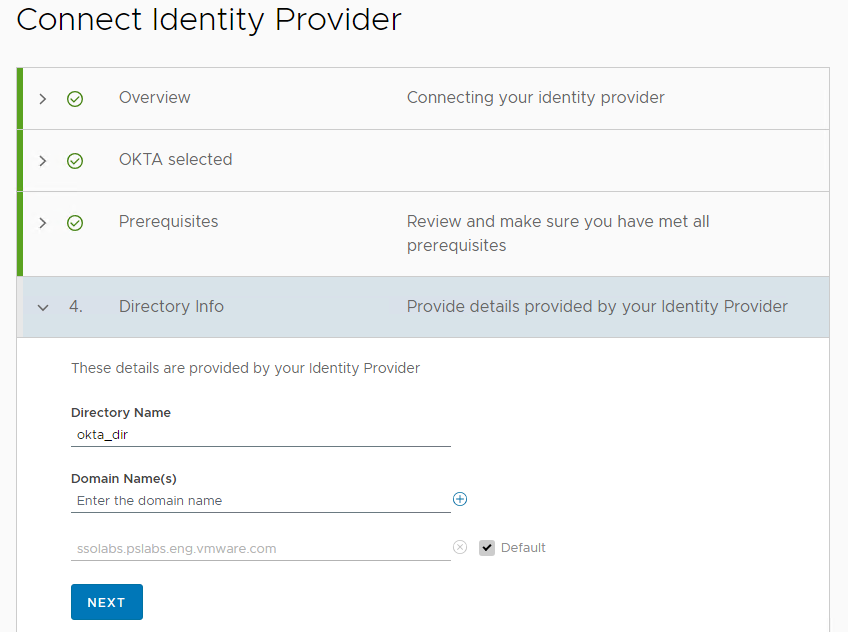

Configurer Okta en tant que fournisseur d'identité dans SDDC Manager UI

Vous pouvez configurer VMware Cloud Foundation pour utiliser Okta en tant que fournisseur d'identité externe au lieu d'utiliser vCenter Single Sign-On. Dans cette configuration, le fournisseur d'identité externe interagit avec la source d'identité au nom de vCenter Server.

Vous ne pouvez ajouter qu'un seul fournisseur d'identité externe à VMware Cloud Foundation.

Conditions préalables

- Vous êtes client d'Okta et disposez d'un espace de domaine dédié. Par exemple : https://votre-entreprise.okta.com.

- Pour effectuer des connexions OIDC et gérer les autorisations d'utilisateurs et de groupes, vous devez créer les applications Okta suivantes.

- Une application native Okta avec OpenID Connect comme méthode d'authentification. L'application native doit inclure les types d'attribution de code d'autorisation, de jeton d'actualisation et de mot de passe du propriétaire de la ressource.

- Une application SCIM (System for Cross-domain Identity Management) 2.0 avec un jeton du porteur OAuth 2.0 pour synchroniser les utilisateurs et les groupes entre le serveur Okta et l'instance de vCenter Server.

Exigences de connectivité Okta :

- vCenter Server doit pouvoir se connecter au point de terminaison de détection Okta, ainsi qu'aux points de terminaison d'autorisation, de jeton, de déconnexion, JWKS et tout autre point de terminaison annoncé dans les métadonnées du point de terminaison de détection.

- Okta doit également pouvoir se connecter à vCenter Server pour envoyer des données d'utilisateur et de groupe pour le provisionnement SCIM.

- Si votre réseau n'est pas disponible publiquement, vous devez créer un tunnel réseau entre votre système vCenter Server et votre serveur Okta, puis utiliser l'URL accessible publiquement appropriée comme URI de base SCIM 2.0.

- vSphere 8.0 Update 2 ou version ultérieure.

- NSX 4.1.2 ou version ultérieure.

Procédure

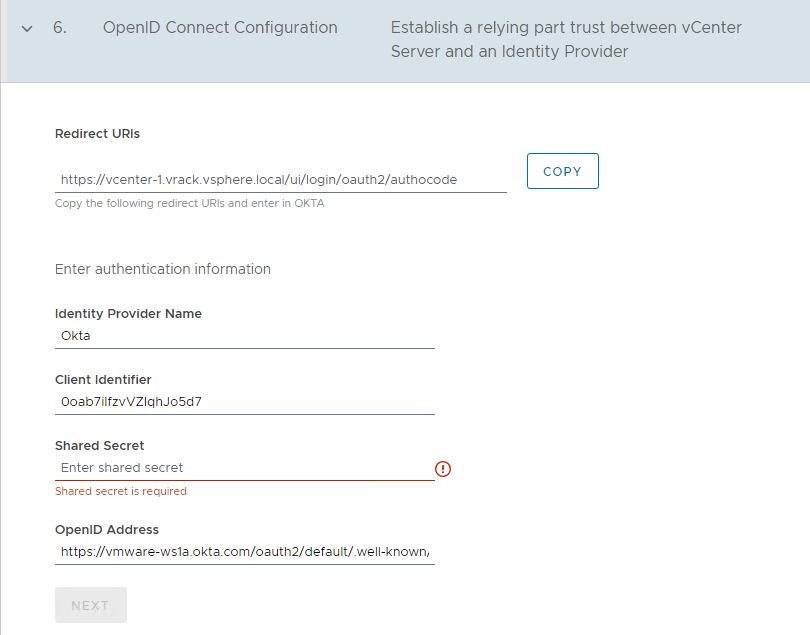

Mettre à jour l'application Okta OpenID Connect avec l'URI de redirection à partir de SDDC Manager

Après avoir créé la configuration du fournisseur d'identité Okta dans Interface utilisateur de SDDC Manager, mettez à jour l'application Okta OpenID Connect avec l'URI de redirection à partir de SDDC Manager.

Conditions préalables

- Connectez-vous à Interface utilisateur de SDDC Manager.

- Dans le volet de navigation, cliquez sur .

- Cliquez sur Fournisseur d'identité.

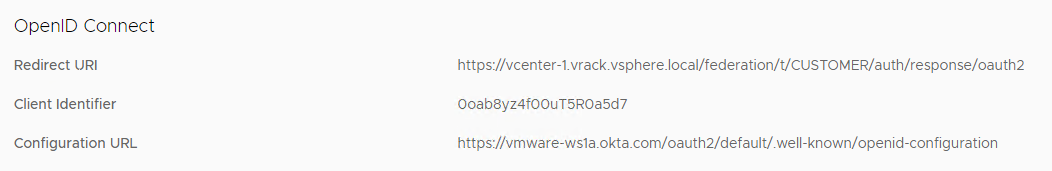

- Dans la section OpenID Connect, copiez et enregistrez l'URI de redirection.

Procédure

- Connectez-vous à la console d'administration Okta.

- Dans l'écran Paramètres généraux de l'application OpenID Connect créée, cliquez sur Modifier.

- Dans la zone de texte URI de redirection de connexion, collez l'URI de redirection copié à partir de SDDC Manager.

- Cliquez sur Enregistrer.

Créer une application SCIM 2.0 pour utiliser Okta avec VMware Cloud Foundation

La création d'une application SCIM 2.0 pour Okta vous permet de spécifier les utilisateurs et groupes Active Directory à transférer vers vCenter Server.

Conditions préalables

- Connectez-vous à Interface utilisateur de SDDC Manager.

- Dans le volet de navigation, cliquez sur .

- Cliquez sur Fournisseur d'identité.

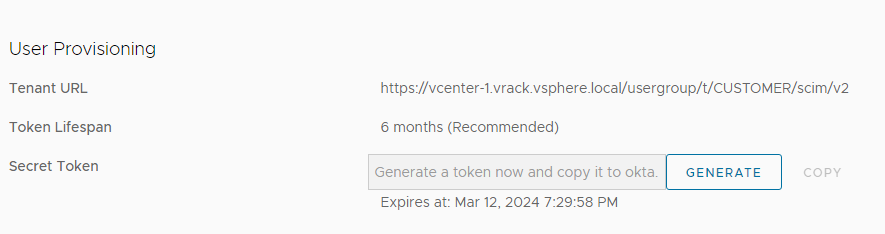

- Dans la section Provisionnement d'utilisateur, cliquez sur Générer, puis copiez et enregistrez le jeton secret et l'URL du locataire.

Vous utiliserez ces informations lors de l'étape 4 ci-dessous.

Procédure

Attribuer des utilisateurs et des groupes Okta en tant qu'administrateurs dans SDDC Manager, vCenter Server et NSX Manager

Une fois que vous avez correctement configuré Okta et synchronisé ses utilisateurs et groupes, vous pouvez ajouter des utilisateurs et des groupes en tant qu'administrateurs dans SDDC Manager, vCenter Server et NSX Manager. Cela permet aux utilisateurs Admin de se connecter à l'UI d'un produit (par exemple, SDDC Manager) et de ne pas être invités à entrer à nouveau leurs informations d'identification lorsqu'ils se connectent à l'UI d'un autre produit (par exemple, NSX Manager).

Procédure

- Ajoutez des utilisateurs/groupes Okta en tant qu'administrateurs dans SDDC Manager.

- Dans Interface utilisateur de SDDC Manager, cliquez sur .

- Cliquez sur Utilisateurs et groupes puis sur + Utilisateur ou groupe.

- Sélectionnez un ou plusieurs utilisateurs ou groupes en cochant la case en regard de l'utilisateur ou du groupe.

Vous pouvez rechercher un utilisateur ou un groupe par nom, ou filtrer par type d'utilisateur ou par domaine.Note : Les utilisateurs et les groupes Okta s'affichent dans le ou les domaines que vous avez spécifiés lors de la configuration de Microsoft Entra ID en tant que fournisseur d'identité dans Interface utilisateur de SDDC Manager.

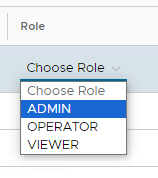

- Sélectionnez le rôle ADMIN pour chaque utilisateur et groupe.

- Faites défiler vers le bas de la page et cliquez sur Ajouter.

- Ajoutez des utilisateurs/groupes Okta en tant qu'administrateurs dans vCenter Server.

- Connectez-vous à vSphere Client en tant qu'administrateur local.

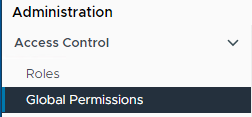

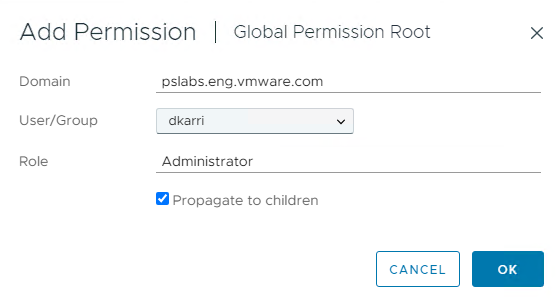

- Sélectionnez Administration et cliquez sur Autorisations globales dans la zone Contrôle d'accès.

- Cliquez sur Ajouter.

- Dans le menu déroulant Domaine, sélectionnez le domaine où se trouve l'utilisateur ou le groupe.

- Entrez un nom dans la zone de recherche.

Le système recherche des noms d'utilisateur et des noms de groupe.

- Sélectionnez un utilisateur ou un groupe.

- Sélectionnez Administrateur dans le menu déroulant Rôle.

- Cochez la case Propager vers les enfants.

- Cliquez sur OK.

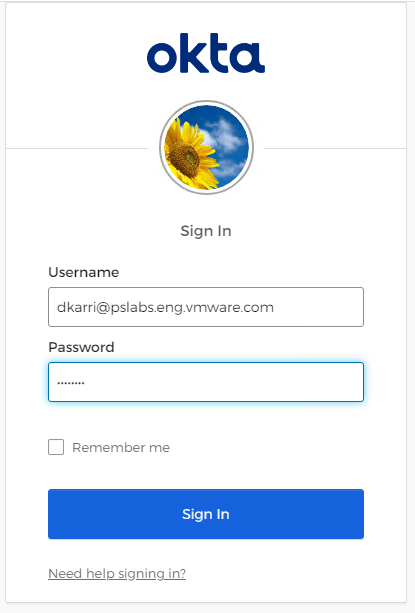

- Vérifiez que vous vous connectez à SDDC Manager avec un utilisateur Okta.

- Déconnectez-vous de Interface utilisateur de SDDC Manager.

- Cliquez sur Se connecter avec SSO.

- Entrez un nom d'utilisateur et un mot de passe, puis cliquez sur Connexion.

- Vérifiez que vous vous connectez à vCenter Server avec un utilisateur Okta.

- Déconnectez-vous de vSphere Client.

- Cliquez sur Se connecter avec SSO.

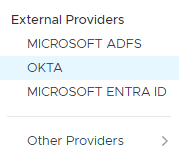

- Ajoutez des utilisateurs/groupes Okta en tant qu'administrateurs dans NSX Manager.

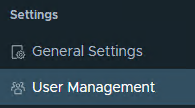

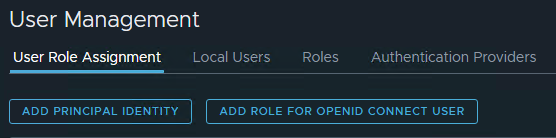

- Connectez-vous à NSX Manager.

- Accédez à .

- Dans l'onglet Attribution du rôle d'utilisateur, cliquez sur Ajouter un rôle pour l'utilisateur OpenID Connect.

- Sélectionnez vcenter-idp-federation dans le menu déroulant, puis entrez du texte pour rechercher et sélectionner un utilisateur ou un groupe Okta.

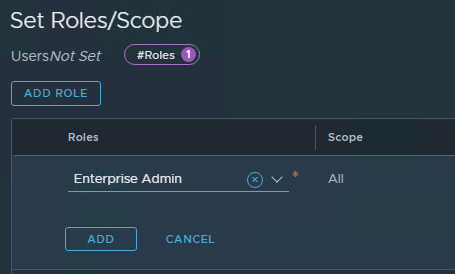

- Cliquez sur Définir dans la colonne Rôles.

- Cliquez sur Ajouter un rôle.

- Sélectionnez Administrateur d'entreprise dans le menu déroulant, puis cliquez sur Ajouter.

- Cliquez sur Appliquer.

- Cliquez sur Enregistrer.

- Vérifiez que vous vous connectez à NSX Manager avec un utilisateur Okta.

- Déconnectez-vous de NSX Manager.

- Cliquez sur Se connecter avec vCenter-IPD-Federation.