Cette section couvre la configuration d'Azure Active Directory (AD) en tant que fournisseur d'identité (IdP) pour Cloud Web Security. Cela permet de configurer des stratégies Cloud Web Security pour qu'elles renvoient des correspondances sur un nom d'utilisateur ou des groupes, et pour qu'elles enregistrent l'accès utilisateur dans les journaux Web et DLP. Nous abordons la configuration d'Azure AD, puis la configuration de VMware Cloud Orchestrator.

Conditions préalables

- Un compte Azure

- Un locataire Azure Active Directory (AD)

Info-bulle : Le processus de création d'un locataire Azure AD est documenté ici.

- Une entreprise cliente sur une instance de VMware Cloud Orchestrator de production avec Cloud Web Security activé. Orchestrator doit utiliser la version 4.5.0 ou une version ultérieure.

Configuration d'Azure

- Connectez-vous au portail Azure https://portal.azure.com/ à l'aide de vos informations d'identification d'entreprise ou d'un utilisateur local à votre locataire Azure AD.

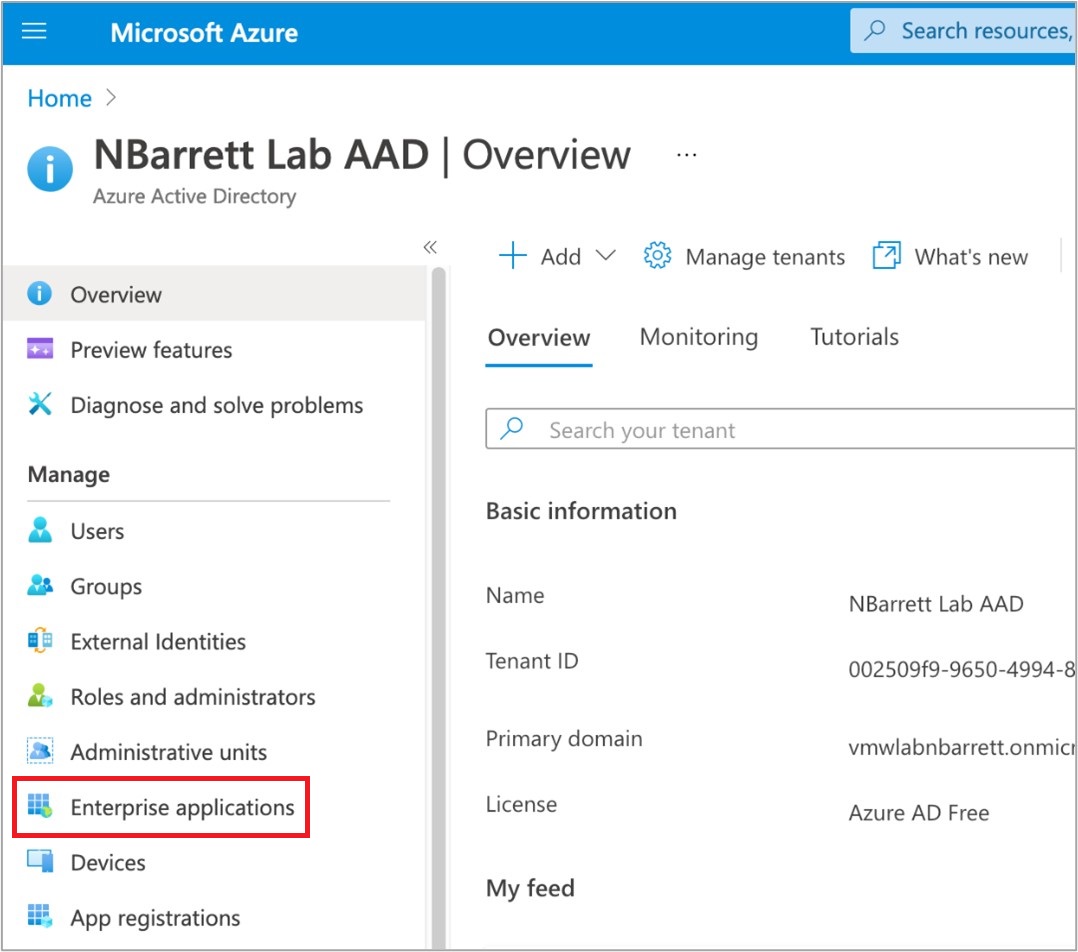

- Accédez au service Azure Active Directory en recherchant Active Directory dans la barre de recherche supérieure.

- Cliquez sur Applications d'entreprise (Enterprise Applications) dans le panneau de gauche :

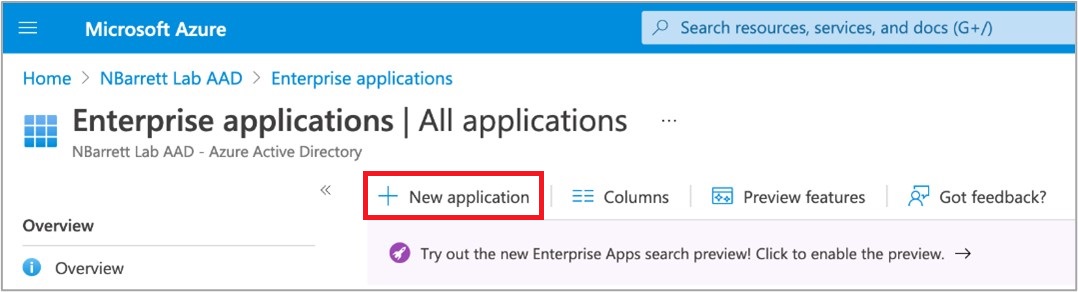

- Cliquez sur Nouvelle application (New application) en haut du panneau Applications d'entreprise (Enterprise Applications) :

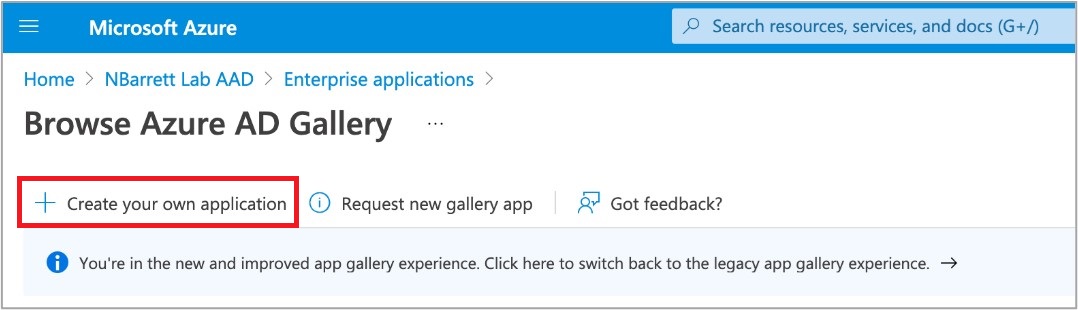

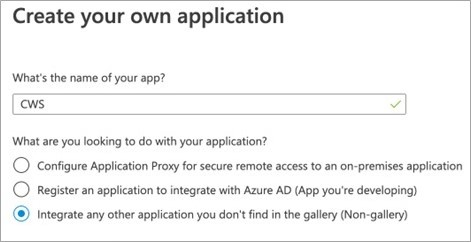

- Cliquez sur Créer votre propre application (Create Your Own Application) en haut du panneau Nouvelle application (New application).

- Entrez un nom (par exemple, CWS) et assurez-vous que la case d'option Non-galerie (Non-gallery) est cochée.

- Cliquez sur Créer (Create) en bas du formulaire Créer votre propre application (Create Your Own Application).

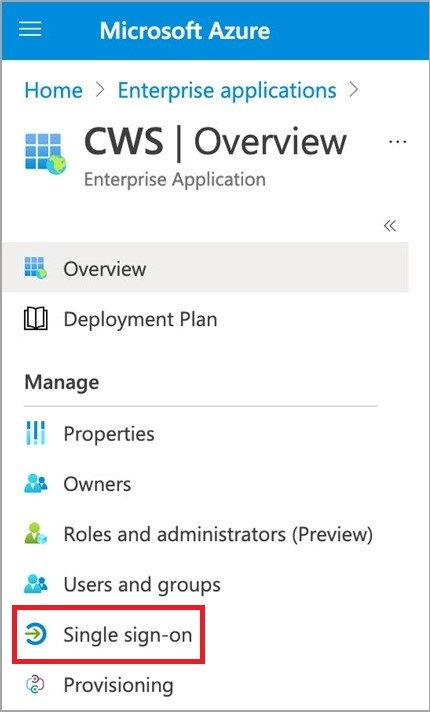

- Cliquez sur le panneau Single Sign-On à l'aide du panneau gauche de la page d'application Cloud Web Security (CWS).

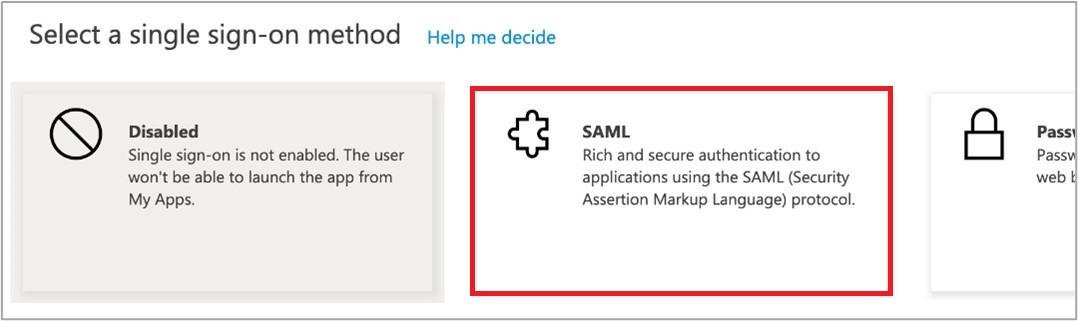

- Cliquez sur SAML (Security Assertion Markup Language) comme méthode Single Sign-On de votre choix.

- Remplissez la section (1) à l'aide de l'icône en forme de crayon de modification en haut à droite comme indiqué ci-dessous. Après avoir entré tous les détails requis, cliquez sur Enregistrer (Save) en haut du volet contextuel.

Nom du champ Valeur du champ Description du champ Identifiant (ID d'identité) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Azure AD autorise plusieurs valeurs. Définissez-le sur cette valeur et cochez la case Par défaut (Default). Il s'agit de l'ID d'entité que Cloud Web Security présentera dans le message SAML Demande d'authentification (AuthRequest). URL de réponse (URL ACS) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Il s'agit de l'URL vers laquelle Azure AD redirigera la charge utile d'insertion SAML. C'est ainsi que Cloud Web Security apprend que les utilisateurs sont authentifiés correctement. URL d'authentification (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Cela est utilisé pour Azure AD lors de l'authentification dans Cloud Web Security (plutôt qu'une redirection de Cloud Web Security vers Azure AD). Cela n'est généralement pas utilisé. - Copiez les éléments suivants de la section (3) et (4) dans un éditeur de texte (par exemple, Windows Notepad ou Mac TextEdit).

Nom du champ Description du champ Section (3) - Certificat (Base64) (Section (3) - Certificate (Base64)) Il s'agit de la clé publique de la paire de clés utilisée par Azure AD pour signer des assertions SAML. Elle permet à Cloud Web Security de confirmer que les assertions ont vraiment été créées par cette intégration Azure AD. Téléchargez ce fichier et conservez son contenu à portée de main. Il doit commencer par -----BEGIN CERTIFICATE----- et se terminer par -----END CERTIFICATE-----. Section (4) - Identifiant Azure AD (Section (4) - Azure AD Identifier) Il s'agit de l'ID d'entité (entityID) SAML pour le fournisseur d'identité Azure AD. Dans la charge utile de l'URL de réponse (reportez-vous à l'étape 10), cela indique à Cloud Web Security que l'assertion SAML provient de cette intégration Azure AD. Section (4) - URL de connexion (Section (4) - Login URL) Il s'agit de l'URL de connexion Azure AD vers laquelle Cloud Web Security redirige afin d'autoriser les utilisateurs à se connecter à Azure AD (s'ils ne sont pas déjà connectés). - Cliquez sur l'icône en forme de crayon dans le coin supérieur droit d'Attributs et réclamations utilisateur (User Attributes & Claims).

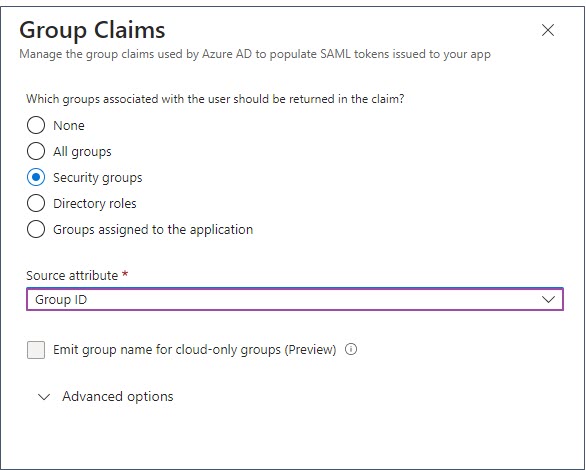

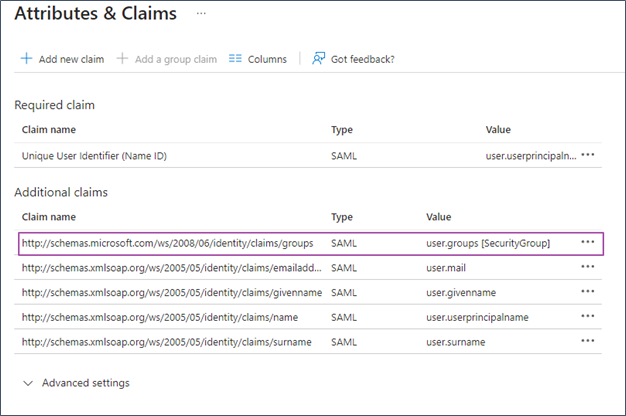

- Ajoutez une Réclamation de groupe (Group Claim) à l'aide du paramètre suivant. Sélectionnez « ID de groupe » (Group ID) en tant qu'attribut source.

La réclamation de groupe est ajoutée dans la fenêtre Attribut et réclamations (Attribute & Claims).

La réclamation de groupe est ajoutée dans la fenêtre Attribut et réclamations (Attribute & Claims).

- La configuration SAML d'Azure AD est terminée.

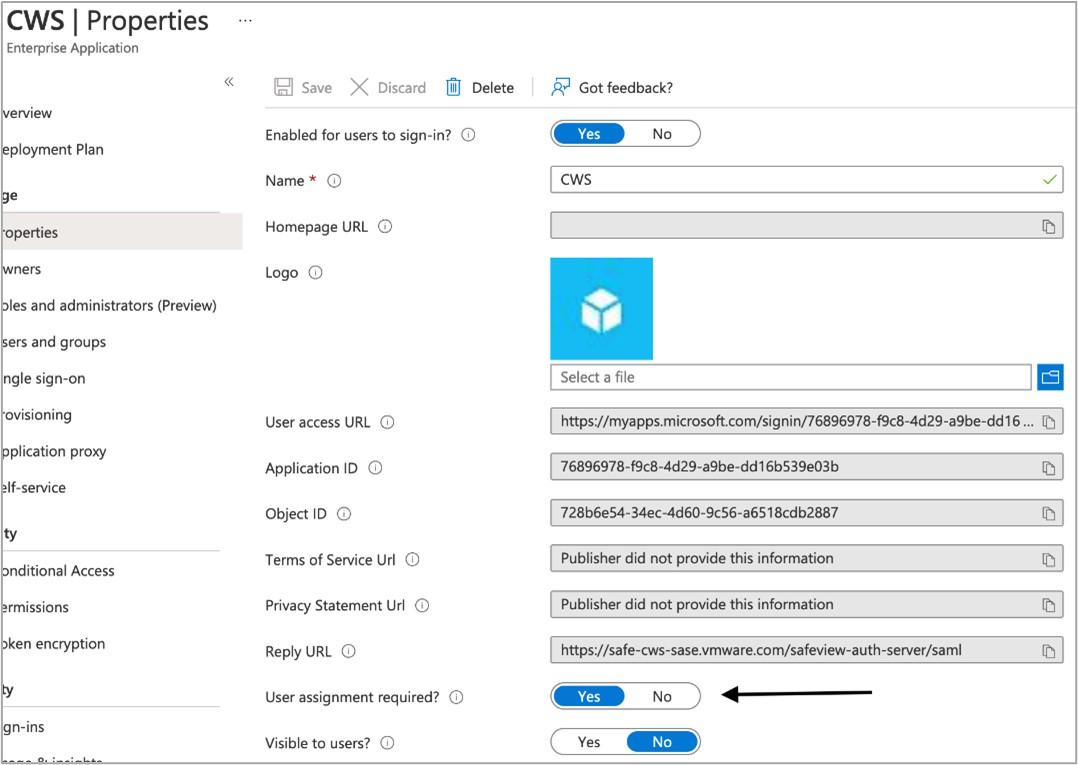

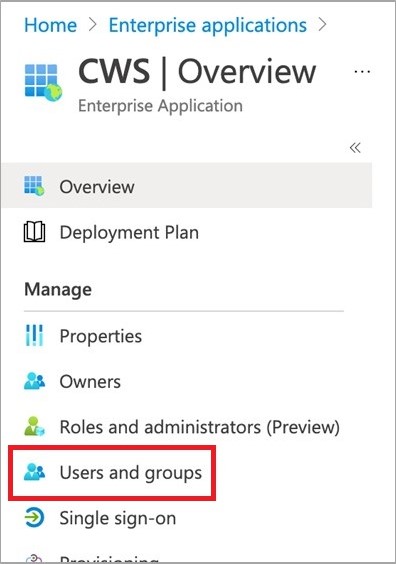

- Cliquez sur la section Utilisateurs et groupes (Users and Groups) de la page Applications d'entreprise (Enterprise Applications) de Cloud Web Security.

- Sélectionnez les utilisateurs et/ou les groupes qui doivent être autorisés à accéder à l'application Cloud Web Security. Cliquez sur Attribuer (Assign).

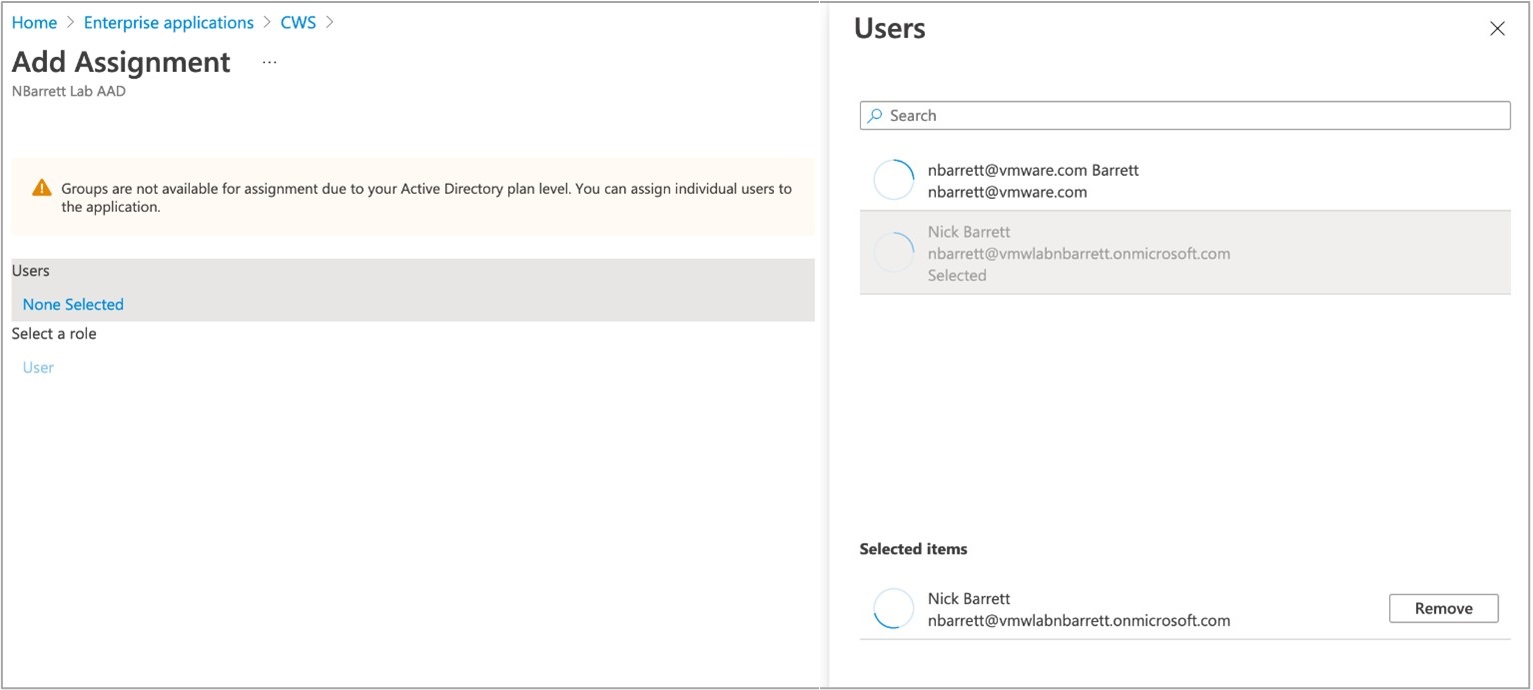

Important :

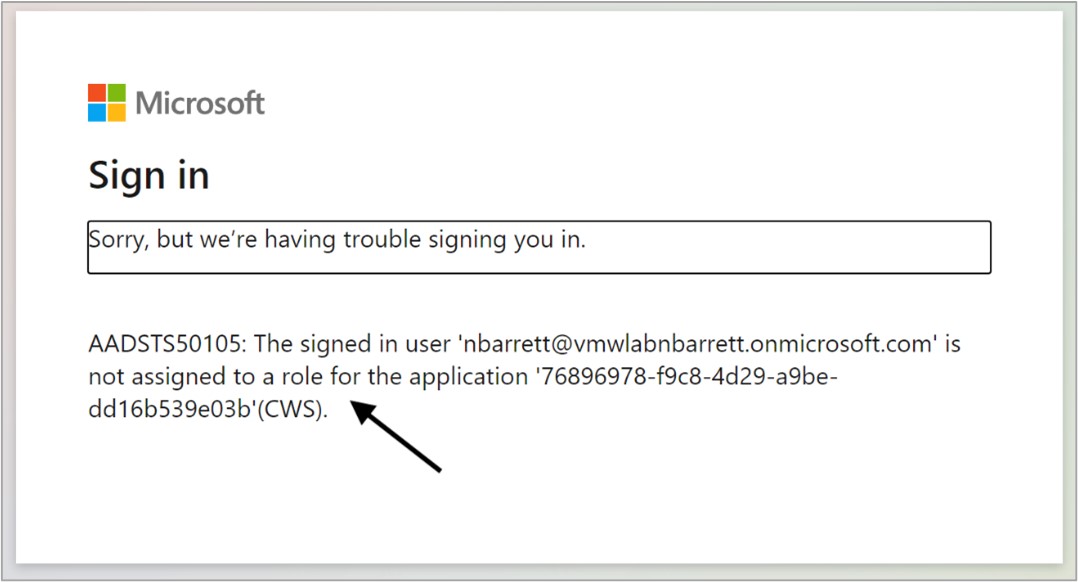

Important :- Si cette étape n'est pas effectuée, les utilisateurs verront une erreur indiquant que l'application n'est pas approuvée pour eux lorsqu'ils tentent de s'authentifier dans le workflow Cloud Web Security.

- Les groupes sont uniquement une option si les utilisateurs disposent d'un locataire Azure Active Directory P1 ou P2 mis à niveau. Le niveau de plan AD par défaut autorise uniquement l'attribution d'utilisateurs individuels à l'application.

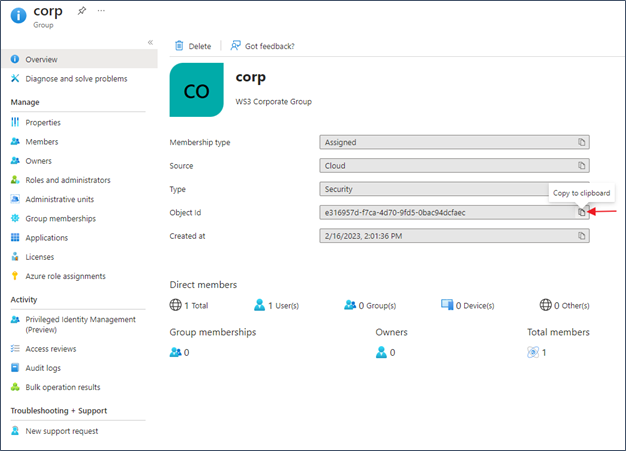

- Dans le portail Azure, accédez à Azure Active Directory > Groupes (Groups), puis sélectionnez le nom du groupe pour afficher les propriétés du groupe. Copiez la valeur ID d'objet (Object ID) du groupe Azure.

Note : Pour utiliser le groupe Azure dans la stratégie CWS, vous devez obtenir l'ID d'objet d'un groupe Azure.

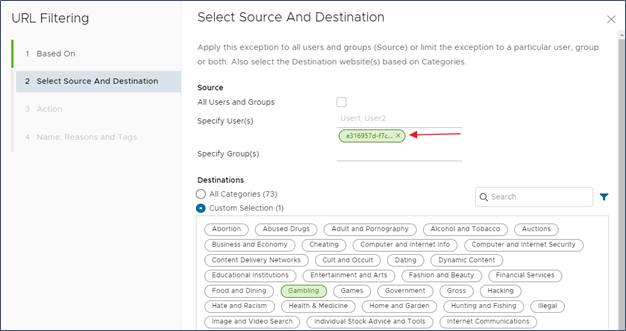

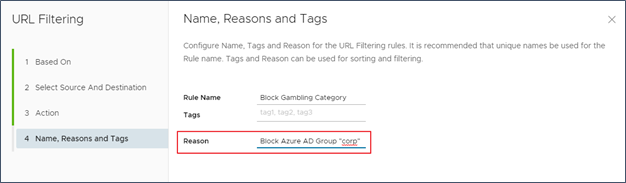

Utilisez l' ID d'objet (Object ID) pour spécifier le groupe Azure sur lequel vous souhaitez effectuer les correspondances dans une stratégie CWS. Dans l'exemple suivant, le groupe Azure AD « corp » est mis en correspondance sur une stratégie de filtrage d'URL pour la catégorie Jeux d'argent (Gambling).

Utilisez l' ID d'objet (Object ID) pour spécifier le groupe Azure sur lequel vous souhaitez effectuer les correspondances dans une stratégie CWS. Dans l'exemple suivant, le groupe Azure AD « corp » est mis en correspondance sur une stratégie de filtrage d'URL pour la catégorie Jeux d'argent (Gambling). Pour éviter toute confusion, il est également recommandé d'inclure des informations dans le champ Motif (Reason) de la stratégie CWS qui fait référence au nom du groupe Azure d'origine. Dans l'exemple suivant, reportez-vous au groupe « corp » ou créez une balise.

Pour éviter toute confusion, il est également recommandé d'inclure des informations dans le champ Motif (Reason) de la stratégie CWS qui fait référence au nom du groupe Azure d'origine. Dans l'exemple suivant, reportez-vous au groupe « corp » ou créez une balise.

Configuration de VMware Cloud Orchestrator

- Connectez-vous à l'interface utilisateur d'Orchestrator.

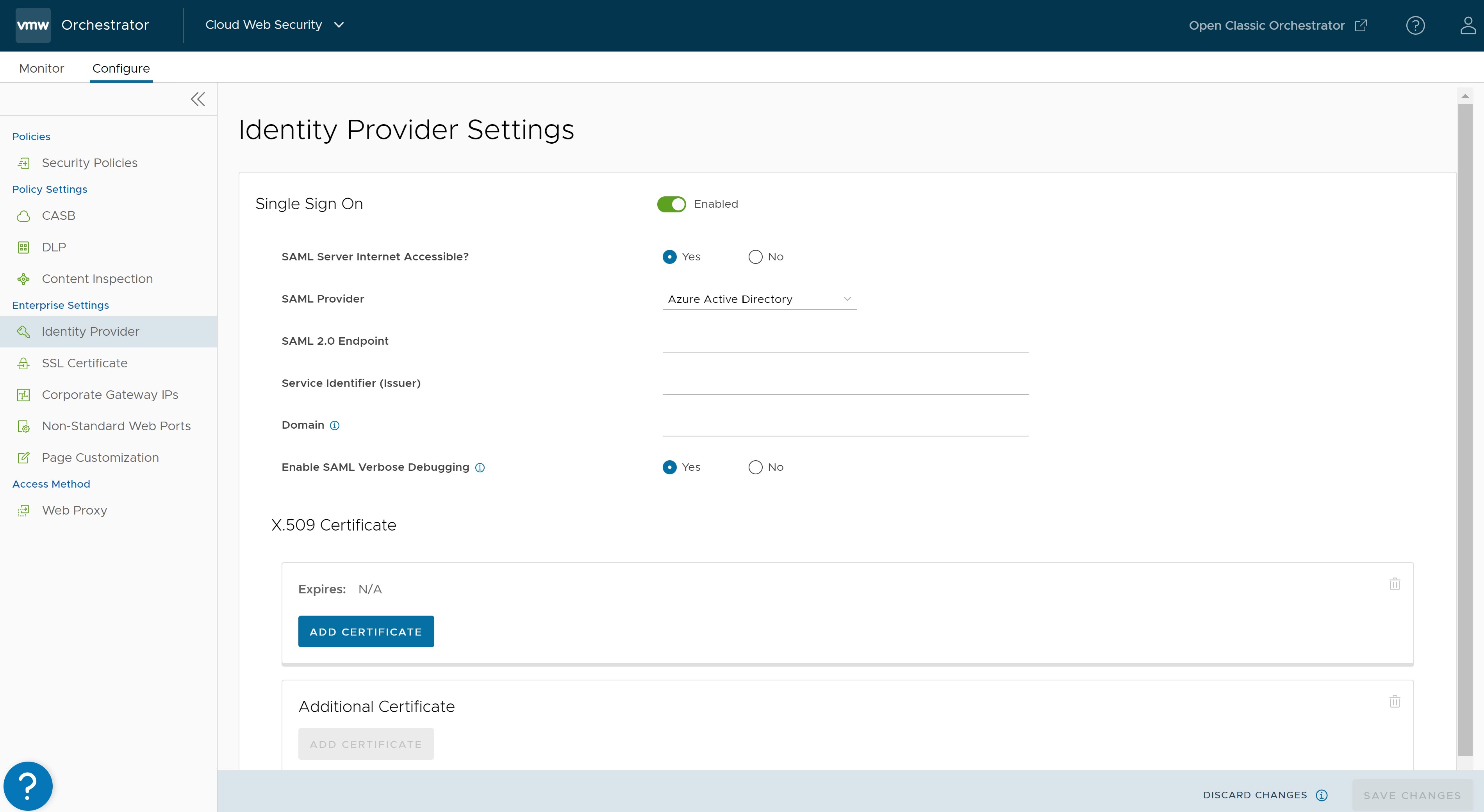

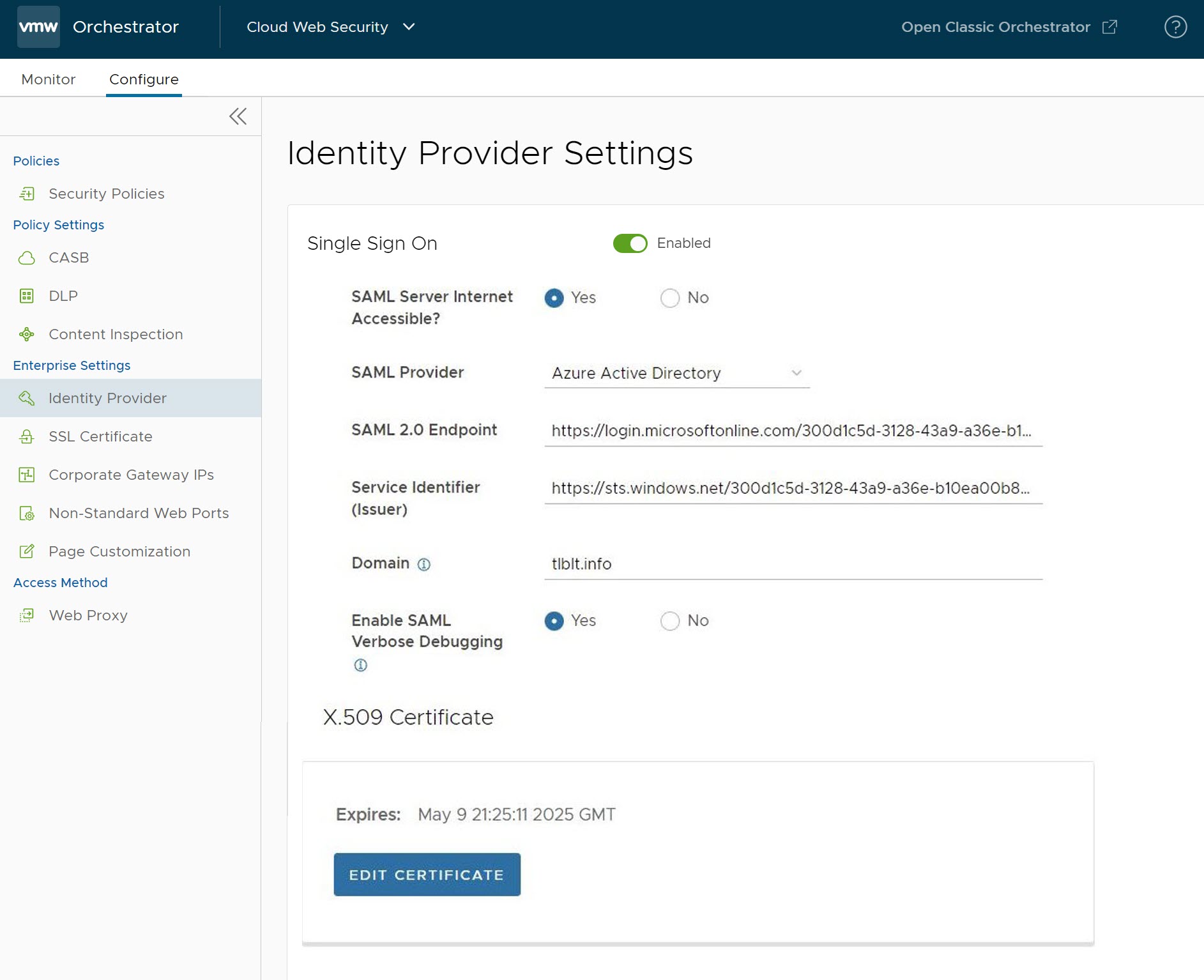

- Accédez à . La page Paramètres du fournisseur d'identité (Identity Provider Settings) s'ouvre.

- Définissez Single Sign-On sur Activé (Enabled).

- Configurez les informations suivantes :

- Pour Serveur SAML accessible par Internet (SAML Server Internet Accessible), sélectionnez Oui (Yes)

- Pour Fournisseur SAML (SAML Provider), sélectionnez Azure Active Directory.

- Pour Point de terminaison SAML 2.0 (SAML 2.0 Endpoint), copiez l'URL de connexion (Login URL) à partir de votre application de bloc-notes conformément à l'étape 11 de la configuration d'Azure AD.

- Pour Identifiant de service (émetteur) (Service Identifier (Issuer)), copiez l'Identifiant Azure AD (Azure AD Identifier) conformément à l'étape 11 de la configuration d'Azure AD.

- Activez l'option Débogage SAML détaillé (SAML Verbose Debugging) si nécessaire.

- Cela active les messages de débogage pendant une période de 2 heures, après quoi le débogage est automatiquement désactivé.

- Les messages de débogage SAML peuvent être affichés dans la console Chrome Developer.

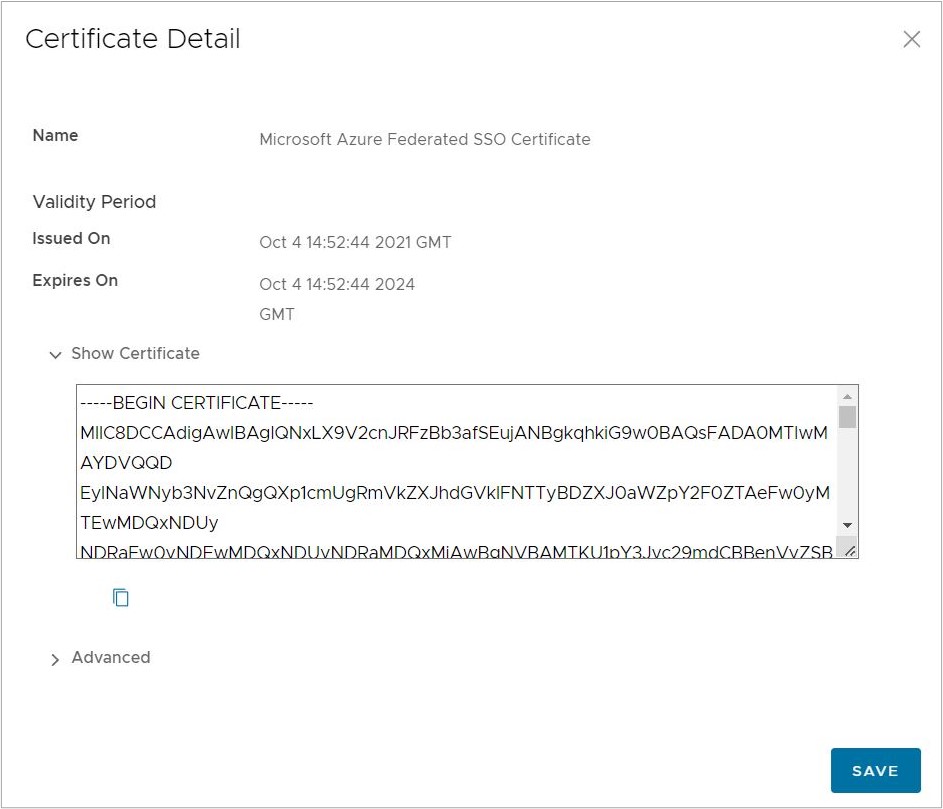

- Sous la section Certificat X.509 (X.509 Certificate), cliquez sur Ajouter un certificat (Add Certificate) et copiez le certificat à partir de l'application de bloc-notes conformément à l'étape 11 de la configuration d'Azure AD et collez-le ici, puis cliquez sur Enregistrer (Save).

- Enfin, cliquez sur Enregistrer les modifications (Save changes) pour terminer les modifications de configuration dans l'écran Configurer l'authentification (Configure Authentication).

- Ajoutez une règle de contournement SSL pour le domaine Workspace ONE Access en suivant les étapes ci-dessous :

- Accédez à .

- Sélectionnez une stratégie existante pour ajouter une règle de contournement SSL et cliquez sur le bouton Modifier (Edit).

- Cliquez sur l'onglet Inspection SSL (SSL inspection), puis cliquez sur + AJOUTER UNE RÈGLE (+ ADD RULE). L'écran Créer une exception SSL (Create SSL Exception) s'affiche.

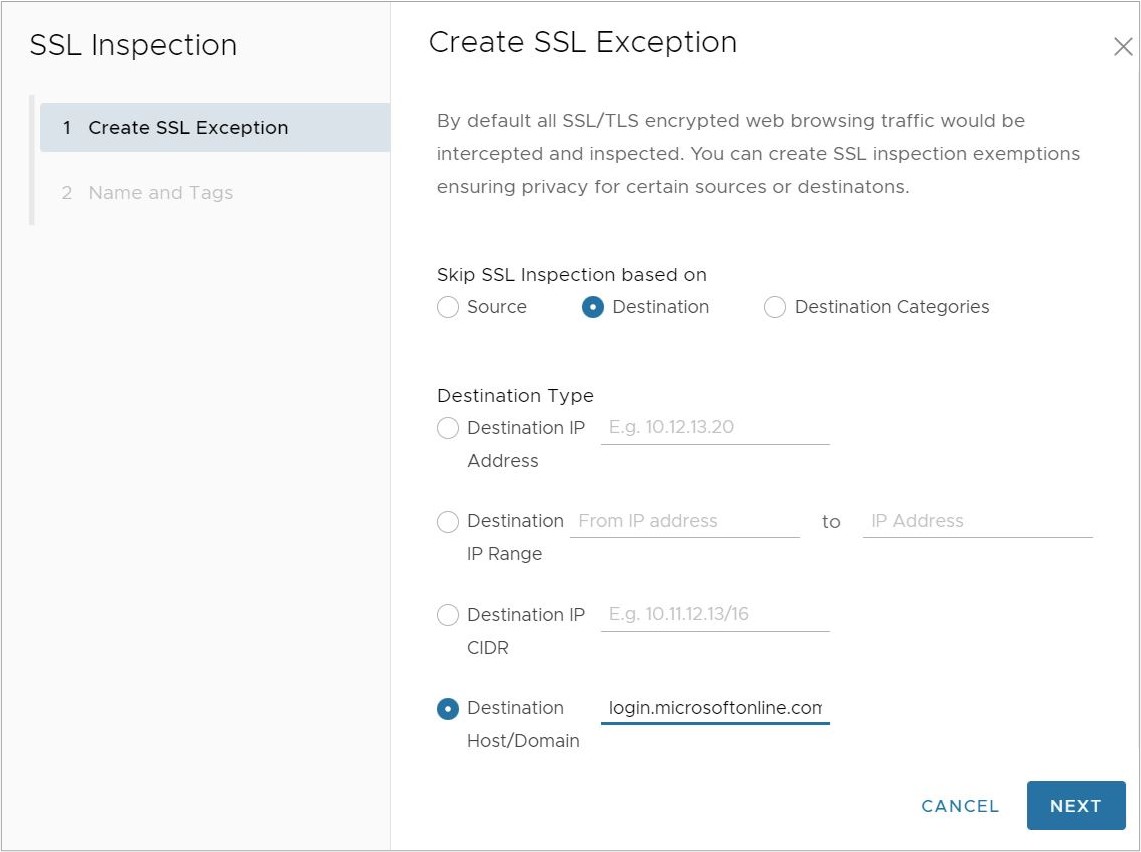

- Dans l'écran Créer une exception SSL (Create SSL Exception), configurez les éléments suivants, puis cliquez sur Suivant (Next) :

- Pour Ignorer l'inspection SSL basée sur (Skip SSL Inspection based on), sélectionnez Destination.

- Pour Type de destination (Destination Type), sélectionnez Hôte/domaine de destination (Destination Host/Domain).

- Pour Domain (Domaine), entrez l'un des domaines suivants :

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

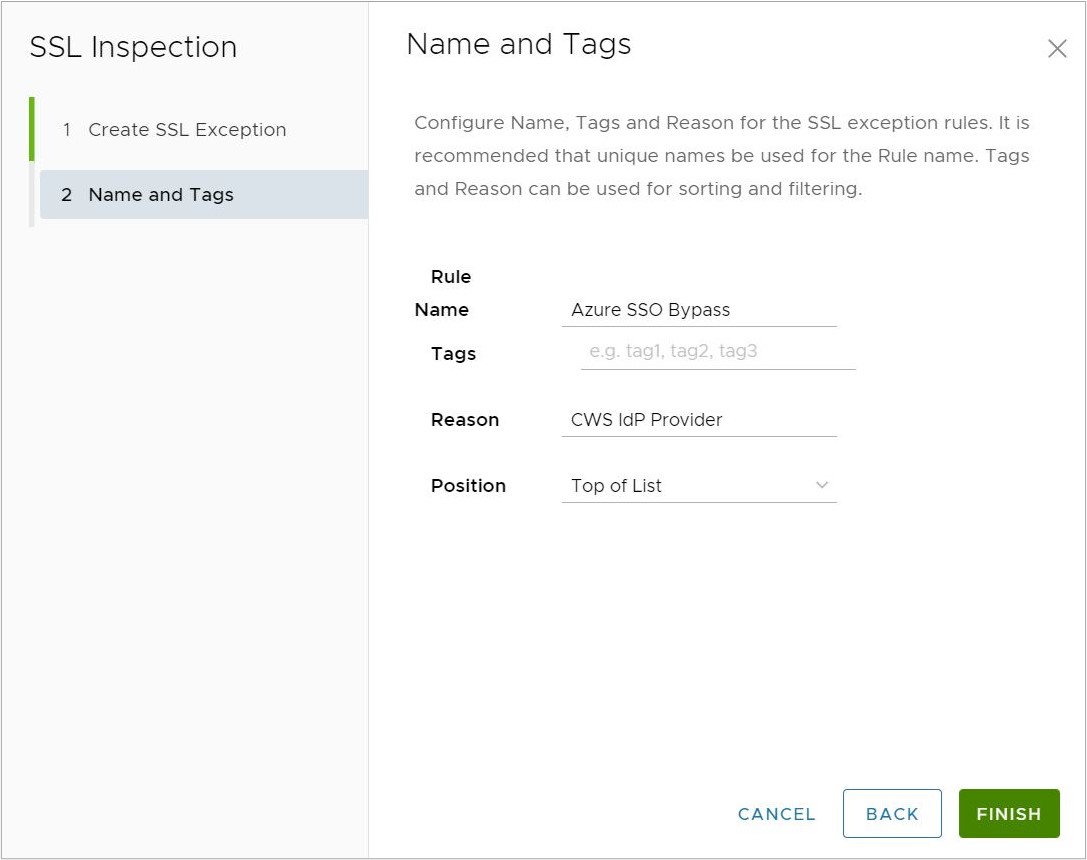

- Dans l'écran Noms et balises (Name and Tags), entrez un nom unique pour la règle et ajoutez un motif, si nécessaire.

- Cliquez sur Terminer (Finish), puis sur Publier (Publish) pour publier la stratégie de sécurité applicable et appliquer cette nouvelle règle.

Important : Le domaine login.microsoftonline.com fait partie du groupe de domaines Microsoft 365 comme indiqué dans le document : Domaines et CIDR dans lesquels une règle de contournement de l'inspection SSL est recommandée. Si les utilisateurs ont déjà configuré une règle de contournement SSL qui inclut le groupe de domaine complet Microsoft 365, ils peuvent ignorer cette étape. Si les utilisateurs tentent de configurer la règle ci-dessus tout en ayant également le groupe de domaine Microsoft 365 complet inclus dans une règle de contournement SSL existante, la nouvelle règle génère une erreur, car un domaine unique ne peut pas être dupliqué dans plusieurs règles de contournement SSL.Pour plus d'informations sur les domaines sur lesquels des règles de contournement SSL doivent être configurées, reportez-vous à la section Domaines et CIDR dans lesquels une règle de contournement de l'inspection SSL est recommandée.

Dépannage

Cette section couvre les problèmes potentiels liés à votre fournisseur d'identité Azure AD pour la configuration de Cloud Web Security.

| Problème | Solution proposée |

|---|---|

Les utilisateurs obtiennent le message d'erreur suivant lors de l'authentification :

|

|