Pour Horizon Cloud Service - next-gen, cette page décrit les éléments requis pour utiliser la fonctionnalité True SSO avec un dispositif Horizon Edge dans Microsoft Azure.

Vous êtes peut-être déjà familiarisé avec l'utilisation de True SSO dans vos déploiements d'Horizon antérieurs, tels qu'Horizon 8 sur site ou un déploiement d'Horizon Cloud on Microsoft Azure de première génération.

Pour un environnement Horizon Cloud Service - next-gen, les éléments requis pour utiliser la fonctionnalité True SSO afin de fournir à vos utilisateurs finaux un accès Single Sign-On (SSO) à leurs postes de travail et applications sont une autorité de certification d'entreprise Microsoft et des modèles de certificat spécifiquement configurés dans cette autorité de certification d'entreprise Microsoft.

Autorité de certification d'entreprise Microsoft

L'utilisation de True SSO nécessite l'autorité de certification d'entreprise Microsoft.

Le terme Autorité de certification d'entreprise Microsoft fait référence à une autorité de certification Microsoft (Microsoft CA) exécutée en mode entreprise. Comme True SSO nécessite la configuration d'entreprise, la documentation de True SSO utilise l'expression Autorité de certification d'entreprise Microsoft.

Si une autorité de certification n'est pas déjà configurée, vous devez ajouter le rôle Services de certificats Active Directory (AD CS) à un serveur Microsoft Windows et le configurer en tant qu'autorité de certification d'entreprise.

Dans la procédure Microsoft de configuration d'une autorité de certification d'entreprise Microsoft, vous installez le rôle Services de certificats Active Directory (AD CS). Le processus de configuration d'AD CS vous donne le choix entre l'exécution de l'autorité de certification en tant qu'autorité de certification d'entreprise ou en tant qu'autorité de certification autonome.

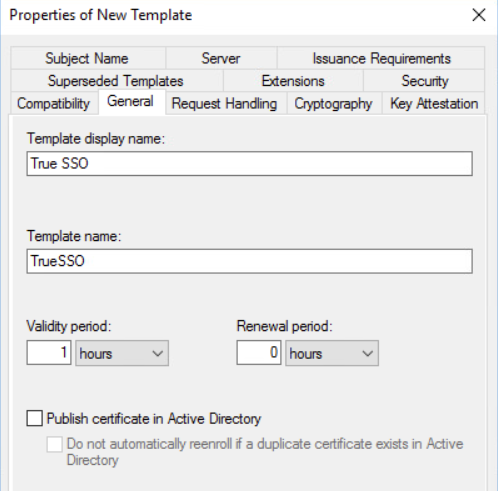

Configurer les modèles de certificat requis pour True SSO avec Horizon Cloud

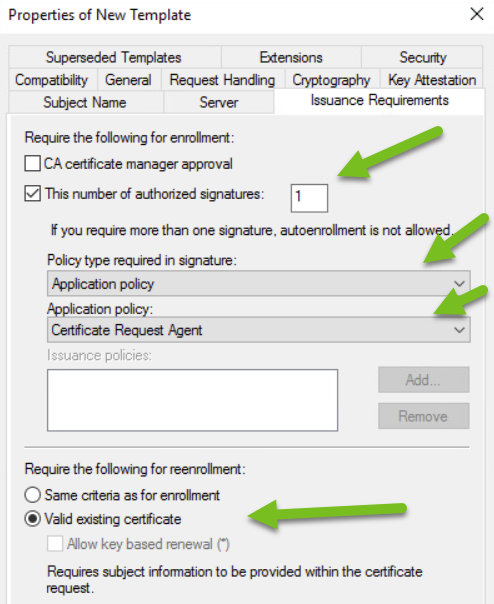

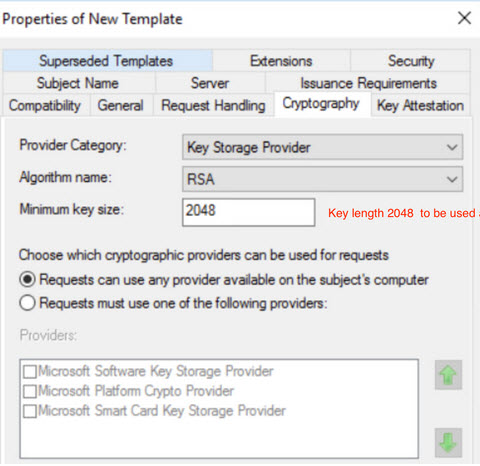

Spécifiez les paramètres suivants, y compris la taille de clé minimale pour le certificat de signature Windows Server pour le modèle True SSO. Pour un certificat de signature Windows Server, la taille de clé minimale requise est de 2 048. La spécification d'une taille de clé minimale inférieure à 2 048 entraîne l'échec de l'authentification.

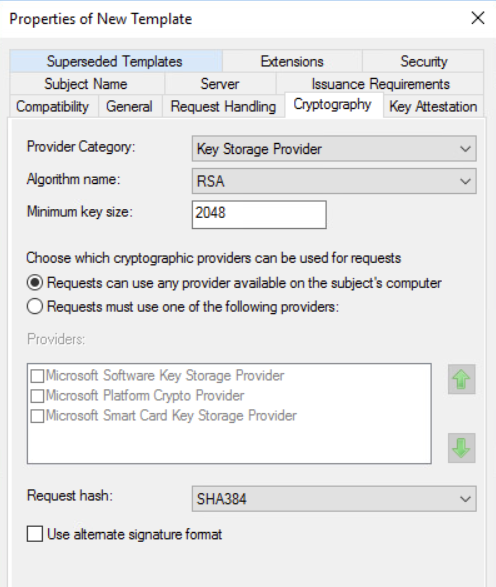

Pour le modèle True SSO, spécifiez les paramètres suivants dans l'onglet Chiffrement.

- Pour Catégorie de fournisseur, sélectionnez Fournisseur de stockage de clés.

- Pour Nom d'algorithme, sélectionnez RSA.

- Pour Taille de clé minimale, spécifiez 2 048.

- Pour Choisir les fournisseurs de chiffrement pouvant être utilisés pour les demandes, sélectionnez Les demandes peuvent utiliser n'importe quel fournisseur disponible sur l'ordinateur du sujet.

- Pour Demande de hachage, spécifiez SHA384.

- Cliquez sur Enregistrer.

Une capture d'écran partielle s'affiche ci-dessous, ce qui illustre la valeur de taille de clé minimale de 2 048.

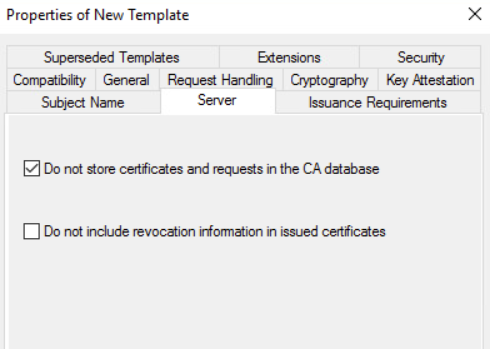

Activer le traitement non persistant des certificats

Pour chaque Autorité de certification d'entreprise Microsoft utilisée par True SSO, il est recommandé d'activer le traitement non persistant des certificats.

Si le traitement des certificats non persistant n'est pas activé sur l'Autorité de certification d'entreprise Microsoft, les certificats True SSO restent stockés dans la base de données de l'autorité de certification d'entreprise, ce qui a les effets suivants :

- La base de données de l'autorité de certification d'entreprise augmente inutilement rapidement. True SSO demande un nouveau certificat pour chaque nouvelle connexion.

- Incidence sur les performances, car l'autorité de certification d'entreprise manque d'espace disque à mesure que sa base de données croît.

Comme décrit dans l'article 2149312 de la base de connaissances VMware, pour éviter les problèmes ci-dessus, il est recommandé d'activer le paramètre DBFLAGS_ENABLEVOLATILEREQUESTS. Reportez-vous à l'article de la base de connaissances pour connaître les étapes à suivre.

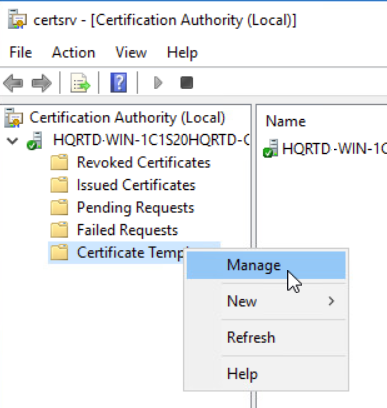

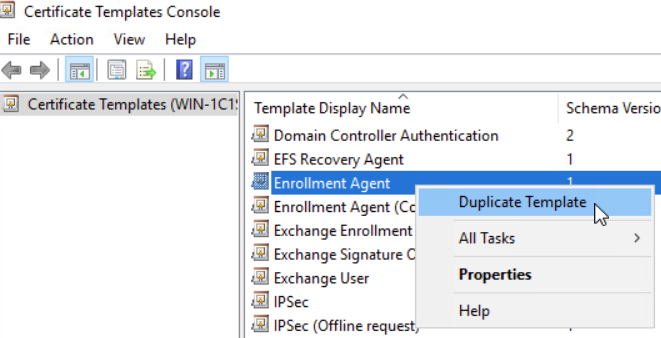

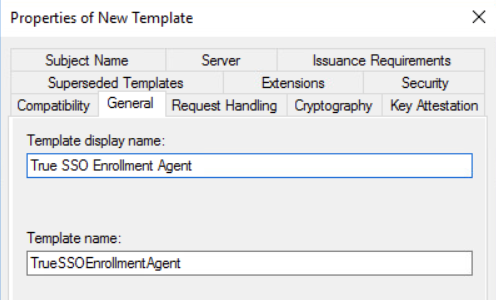

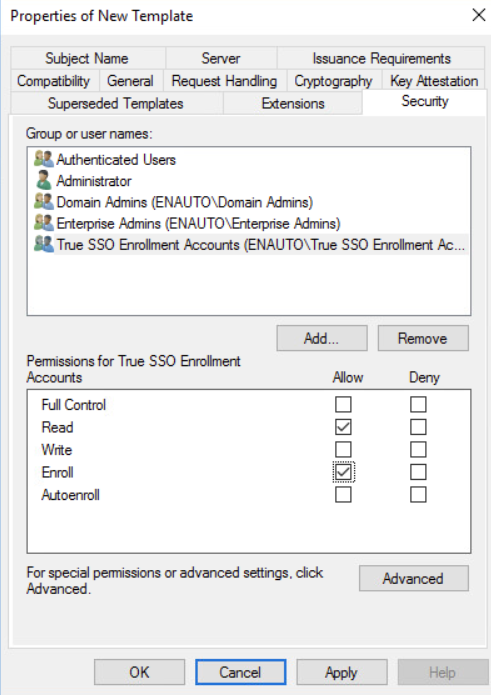

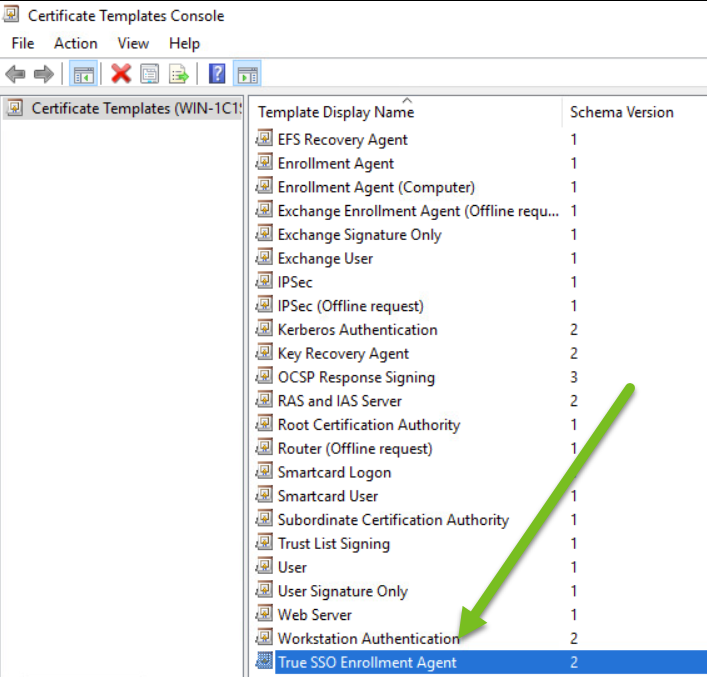

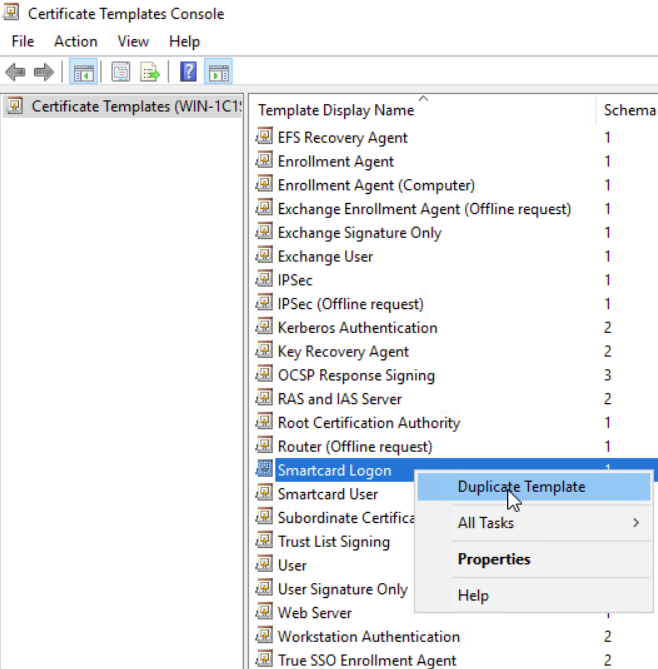

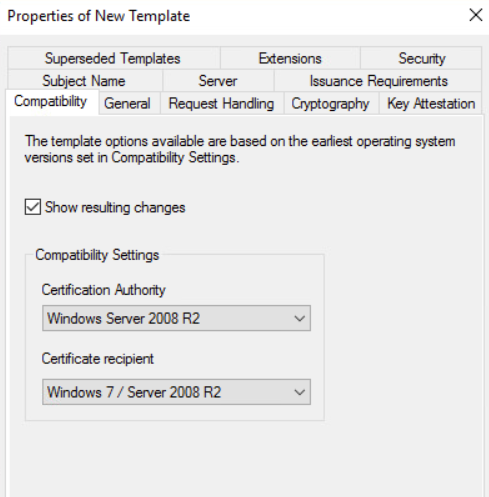

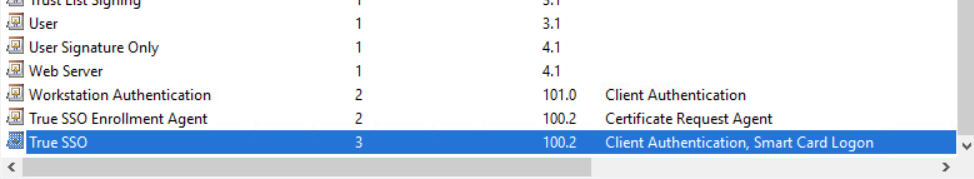

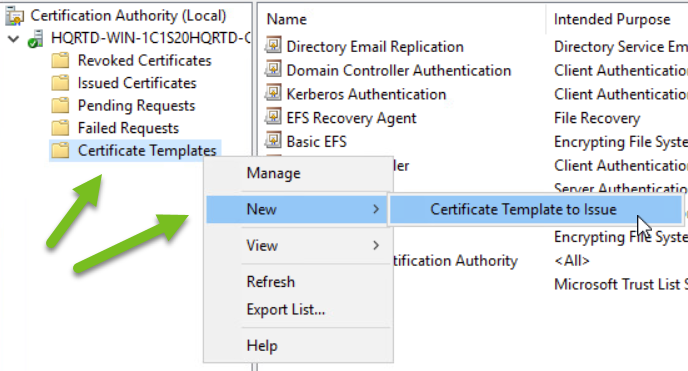

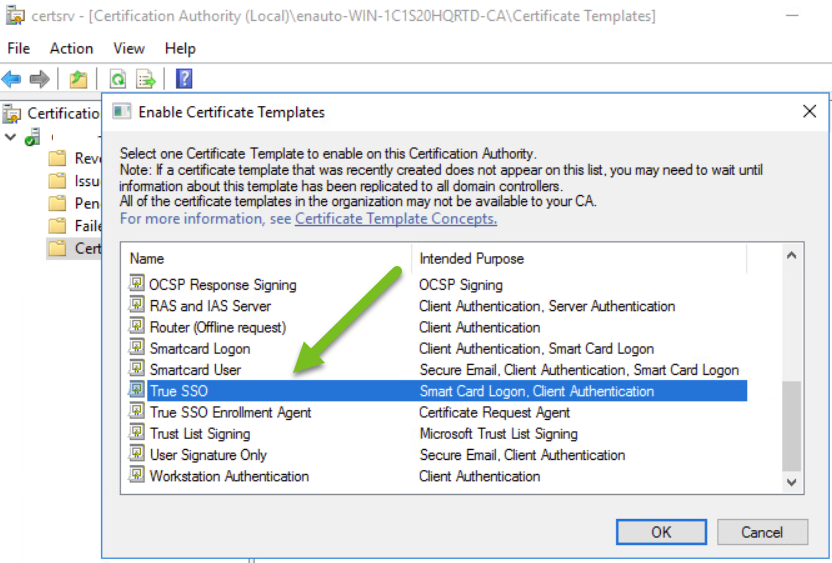

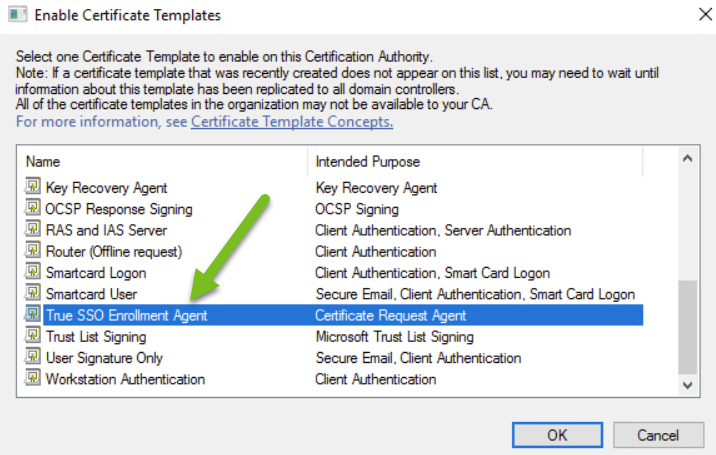

Configurer les modèles de certificat requis pour True SSO avec Horizon Cloud

La fonctionnalité True SSO nécessite la configuration des modèles de certificat sur l'Autorité de certification d'entreprise Microsoft que vous fournissez pour une utilisation avec True SSO et votre dispositif Horizon Edge.

Les modèles de certificat constituent la base des certificats générés par l'autorité de certification d'entreprise Microsoft pour une utilisation avec True SSO.

Les comptes de service d'inscription nécessitent des autorisations de lecture et d'inscription sur les deux modèles, le modèle TrueSsoEnrollmentAgent et le modèle TrueSso.

Conditions préalables

- Vérifiez que vous disposez des instances d'Autorité de certification d'entreprise Microsoft (AD CS) requises par la fonctionnalité True SSO, comme décrit dans Types d'autorité de certification pris en charge pour l'utilisation de SSO avec un dispositif Horizon Edge dans Microsoft Azure.

- Configurez votre pare-feu pour permettre aux dispositifs Horizon Edge déployés de communiquer avec les instances de l'autorité de certification avec la combinaison de protocole et de ports requise, comme décrit dans Conditions requises pour les ports et les protocoles pour votre déploiement d'Horizon Cloud dans Microsoft Azure.

La communication utilise les services de certificats Active Directory (AD CS). Le protocole requis est RPC/TCP (RPC sur TPC). Le premier port est le port 135 et le second port est compris entre 49152 et 65535.

- Pour une configuration plus conviviale du pare-feu, vous pouvez configurer vos instances d'Autorité de certification d'entreprise Microsoft (AD CS) pour utiliser un port DCOM statique et configurer le pare-feu pour autoriser le port 135 et le port DCOM statique que vous avez choisi, en configurant ce port statique pour qu'il soit le même sur toutes les instances. Cette configuration est décrite dans Microsoft TechNet Comment configurer un port DCOM statique pour AD CS.