À partir de la version de septembre 2019, pour les espaces de première génération récemment déployés à l'aide de cette version de manifeste ou des versions ultérieures de cette publication et pour les espaces mis à jour vers cette version de manifeste ou des versions ultérieures de cette publication, le sous-réseau de gestion d'un espace doit également prendre en charge la communication réseau avec le point de terminaison du service Microsoft Azure Database pour PostgreSQL. Avant de déployer un nouvel espace ou de mettre à niveau un espace existant, le sous-réseau de gestion de l'espace que vous créez doit avoir le service Microsoft.Sql activé en tant que point de terminaison de service. Le processus de déploiement ou de mise à jour vérifie si le sous-réseau dispose du point de terminaison et ne continue pas si ce dernier n'est pas activé sur le sous-réseau de gestion. En plus d'activer ce point de terminaison de service, si vous avez des règles de pare-feu ou de groupe de sécurité réseau (NSG, Network Security Group) sur votre sous-réseau de gestion, vous devez le configurer pour autoriser le trafic pour le service Microsoft Azure Database pour PostgreSQL avant de déployer un nouvel espace ou de mettre à niveau un espace existant.

La version de septembre 2019 a introduit l'utilisation du service Microsoft Azure Database pour PostgreSQL comme élément requis d'un espace Horizon Cloud dans Microsoft Azure. Comme décrit dans la documentation Microsoft, Microsoft Azure Database pour PostgreSQL est une offre de base de données en tant que service entièrement gérée. Dans un déploiement ou une mise à jour d'espace, une ressource de serveur Microsoft Azure Database pour PostgreSQL est déployée dans le groupe de ressources de l'espace, à l'aide du type de déploiement Serveur unique. Les processus de déploiement et de mise à jour ajoutent également automatiquement une règle de réseau virtuel au réseau virtuel de l'espace. Cette règle de réseau virtuel restreint le trafic du serveur Microsoft Azure Database pour PostgreSQL au sous-réseau de gestion de l'espace. La communication entre l'espace et le serveur Microsoft Azure Database pour PostgreSQL utilise le sous-réseau de gestion, ce qui impose certaines conditions au sous-réseau de gestion de l'espace.

Sur le sous-réseau de gestion, activez le service Microsoft.Sql en tant que point de terminaison de service

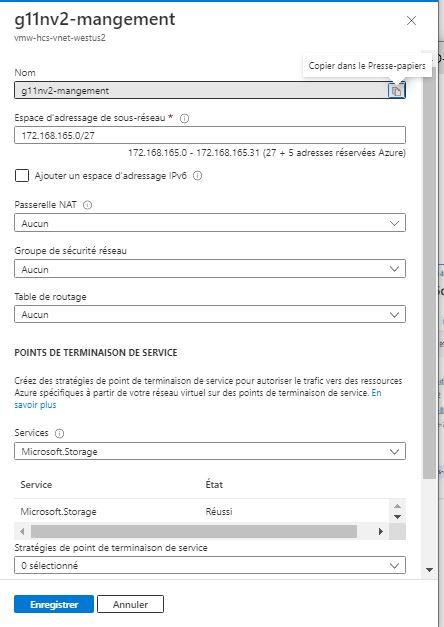

La règle de réseau virtuel pour limiter le trafic du serveur Microsoft Azure Database pour PostgreSQL au sous-réseau de gestion nécessite que le point de terminaison du service Microsoft.Sql soit activé. Lorsque le système de déploiement de l'espace crée les sous-réseaux, il s'assure que le point de terminaison du service de gestion de l'espace est le point de terminaison du service Microsoft.Sql activé sur le sous-réseau de gestion qu'il crée. Toutefois, lorsque vous créez vous-même le sous-réseau de gestion, vous devez vous assurer qu'il répond à ces conditions requises avant de déployer un nouvel espace ou de mettre à jour un espace existant. La capture d'écran suivante est un exemple présentant l'activation du service Microsoft.Sql en tant que point de terminaison de service sur un sous-réseau à l'aide du portail Microsoft Azure. Après avoir cliqué sur le sous-réseau dans le portail, dans la section Points de terminaison du service, utilisez la liste déroulante Services pour sélectionner Microsoft.Sql, puis enregistrez.

Vous pouvez utiliser le portail Microsoft Azure pour accéder au sous-réseau de gestion et sélectionner Microsoft.Sql dans le menu déroulant Services.

Assurez-vous que votre pare-feu ou vos groupes NSG autorisent la communication de l'espace au service Microsoft Azure Database pour PostgreSQL

Comme indiqué dans Locataires de première génération - Déploiements d'Horizon Cloud on Microsoft Azure - Conditions requises de résolution de noms d'hôtes, Noms DNS, sur le sous-réseau de gestion, vous devez configurer vos règles de réseau pour le sous-réseau de gestion afin d'autoriser la communication entre l'espace et le service Microsoft Azure Database pour PostgreSQL. Vous devez vous assurer que vos sous-réseaux de gestion répondent à cette condition avant de déployer un nouvel espace ou de mettre à jour un espace existant.

Si votre pare-feu ou vos groupes NSG prennent en charge l'utilisation de balises de service pour spécifier l'accès, autorisez la communication de l'espace avec l'un des éléments suivants :

- Balise de service global Azure SQL :

Sql - Balise de service SQL spécifique à la région Azure dans laquelle l'espace est déployé :

Sql.region. Par exemple,Sql.WestUS.

Si votre pare-feu ou vos groupes NSG ne prennent pas en charge l'utilisation de balises de service pour spécifier l'accès, vous pouvez utiliser le nom d'hôte de la ressource de serveur de base de données qui est créée dans le groupe de ressources de l'espace. Le nom de la ressource de serveur suit le modèle *.postgres.database.azure.com.

Pour plus d'informations sur les balises de service dans les groupes de sécurité, consultez la section de la documentation de Microsoft Azure Balises de service.