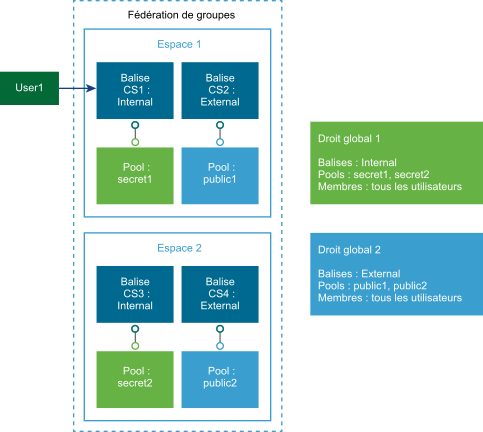

Cet exemple montre un environnement Architecture Cloud Pod qui inclut deux espaces. Les deux espaces contiennent deux instances du Serveur de connexion. La première instance du Serveur de connexion prend en charge les utilisateurs internes et la seconde instance est couplée avec un dispositif Unified Access Gateway et prend en charge les utilisateurs externes.

Pour empêcher les utilisateurs externes d'accéder à certains pools de postes de travail et d'applications, vous pouvez attribuer des balises comme suit :

- Attribuez la balise « Internal » à l'instance du Serveur de connexion qui prend en charge les utilisateurs internes.

- Attribuez la balise « External » aux instances du Serveur de connexion qui prennent en charge les utilisateurs externes.

- Attribuez la balise « Internal » aux droits globaux auxquels ne doivent accéder que les utilisateurs internes.

- Attribuez la balise « External » aux droits globaux auxquels ne doivent accéder que les utilisateurs externes.

Les utilisateurs externes ne peuvent pas voir les droits globaux qui portent la balise Internal, car ils sont connectés via les instances du Serveur de connexion qui portent des balises External. Les utilisateurs internes ne peuvent pas voir les droits globaux qui portent la balise External, car ils sont connectés via les instances du Serveur de connexion qui portent des balises Internal.

Dans le schéma suivant, User1 se connecte à l'instance du Serveur de connexion appelée CS1. Comme CS1 et le droit global 1 portent tous les deux une balise Internal, User1 ne peut voir que le droit global 1. Comme le droit global 1 contient des pools secret1 et secret2, User1 ne peut recevoir que des postes de travail ou des applications provenant des pools secret1 et secret2.