Pour fournir un accès sécurisé au portail d’applications des utilisateurs et lancer des applications Web et de poste de travail, vous configurez des stratégies d’accès. Les stratégies d’accès incluent les règles qui spécifient les critères devant être satisfaits afin de pouvoir vous connecter à leur portail d’applications et utiliser leurs ressources.

Pourquoi et quand exécuter cette tâche

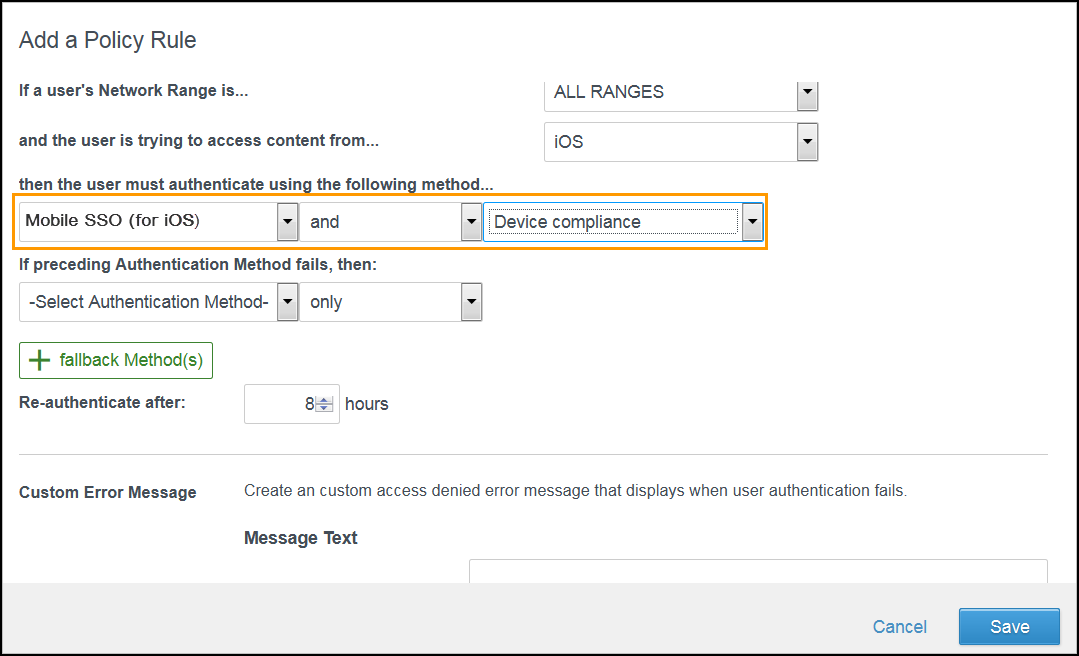

Vous devez modifier les règles de stratégie par défaut pour sélectionner les méthodes d’authentification que vous avez configurées. Une règle de stratégie peut être configurée pour effectuer des actions telles que le blocage, l’autorisation ou la mise à niveau des utilisateurs authentifiés en fonction de conditions telles que le réseau, le type de périphérique, l’inscription du périphérique à AirWatch et l’état de conformité, ou l’application à laquelle l’utilisateur accède. Vous pouvez ajouter des groupes à une stratégie afin de gérer l’authentification pour des groupes spécifiques.

Lorsque la vérification de la conformité est activée, vous créez une règle de stratégie d’accès qui requiert l’authentification et la vérification de la conformité des périphériques gérés par AirWatch.

La règle de stratégie de vérification de la conformité fonctionne dans une chaîne d'authentification avec Mobile SSO pour iOS, Mobile SSO pour Android et le déploiement de Cloud de certificat. La méthode d'authentification à utiliser doit précéder l'option de conformité des périphériques dans la configuration de la règle de stratégie.

Préambules

Méthodes d’authentification configurées et associées à un fournisseur d’identité intégré.

Vérification de la conformité activée sur la page AirWatch de VMware Identity Manager.