Lorsque vous ajoutez des applications Web et de poste de travail au catalogue, vous pouvez créer des stratégies d'accès spécifiques à une application. Par exemple, vous pouvez créer une stratégie de règles pour une application Web qui spécifie les adresses IP ayant accès à l'application, les méthodes d'authentification à utiliser et l'intervalle au terme duquel une réauthentification est requise.

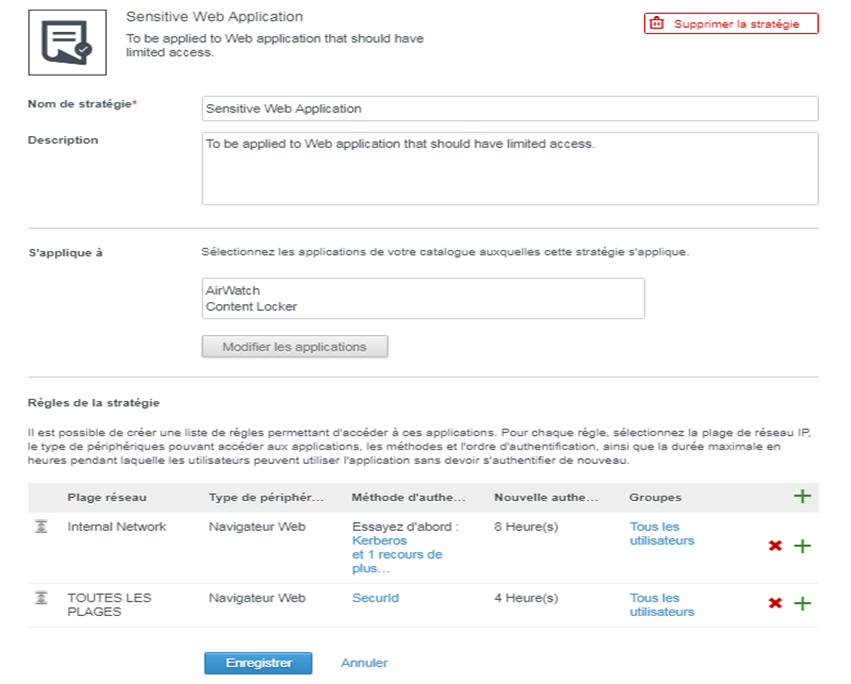

La stratégie spécifique à une application Web suivante fournit un exemple de stratégie que vous pouvez créer pour contrôler l'accès aux applications Web spécifiées.

Exemple 1 Stratégie spécifique à une application Web stricte

Dans cet exemple, une nouvelle stratégie est créée et appliquée à une application Web sensible.

Pour accéder au service depuis l'extérieur du réseau d'entreprise, l'utilisateur doit se connecter à l'aide de RSA SecurID. L'utilisateur se connecte via un navigateur et a maintenant accès au portail d'applications pour une session de quatre heures, comme spécifié par la règle d'accès par défaut.

Au bout de quatre heures, l'utilisateur tente de démarrer une application Web à laquelle la stratégie Applications Web sensibles est appliquée.

Le service vérifie les règles de la stratégie et applique la stratégie avec la plage réseau TOUTES LES PLAGES, car la demande de l'utilisateur provient d'un navigateur Web et de la plage réseau TOUTES LES PLAGES.

L'utilisateur s'est connecté avec la méthode d'authentification RSA SecurID, mais la session vient d'expirer. L'utilisateur est redirigé pour une réauthentification. La réauthentification fournit à l'utilisateur une autre session de 4 heures et la possibilité de démarrer l'application. Pendant les quatre heures suivantes, l'utilisateur peut continuer à exécuter l'application sans devoir s'authentifier de nouveau.

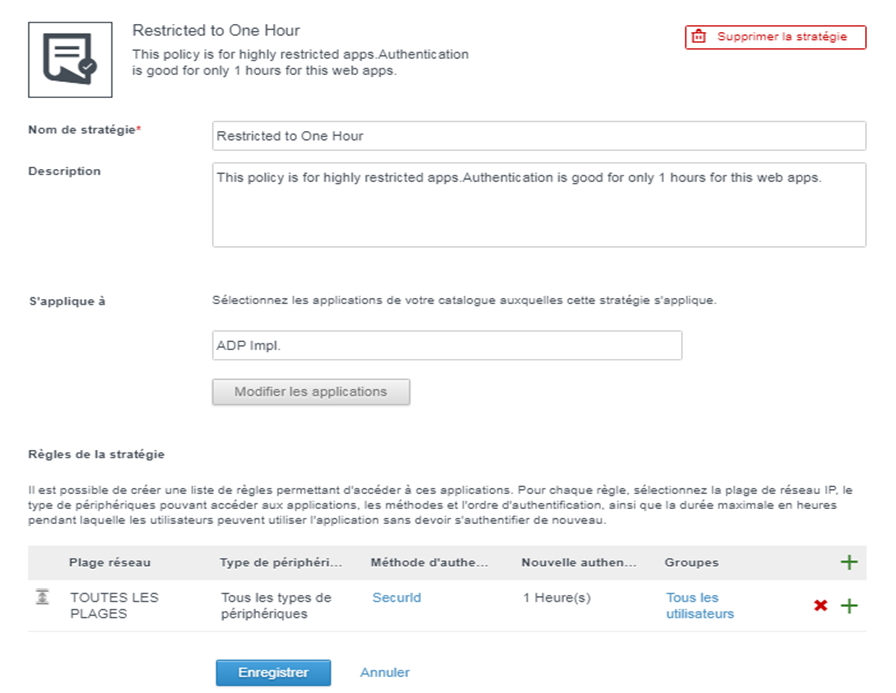

Exemple 2 Stratégie spécifique à une application Web plus stricte

Pour qu'une règle plus stricte s'applique à des applications Web extra sensibles, vous pouvez avoir à vous authentifier de nouveau avec SecureId sur un périphérique après une heure. Voici un exemple de la mise en œuvre d'une règle d'accès de ce type de stratégie.

L'utilisateur se connecte depuis le réseau d'entreprise à l'aide de la méthode d'authentification Kerberos.

L'utilisateur peut à présent accéder au portail d'applications pendant huit heures, comme indiqué dans l'exemple 1.

L'utilisateur tente immédiatement de démarrer une application Web à laquelle la règle de stratégie Exemple 2 est appliquée, ce qui nécessite une authentification RSA SecurID.

L'utilisateur est redirigé vers la page de connexion d'authentification RSA SecurID.

Une fois que l'utilisateur s'est connecté, le service lance l'application et enregistre l'événement d'authentification.

L'utilisateur peut continuer à exécuter cette application pendant au moins une heure, mais doit s'authentifier de nouveau au bout d'une heure, comme l'exige la règle de stratégie.