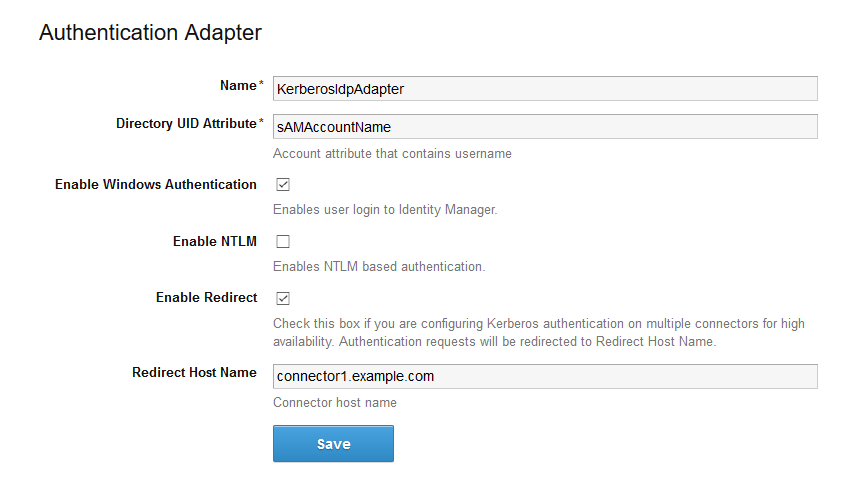

Configurez et activez KerberosIdpAdapter sur le connecteur VMware Identity Manager Connector. Si vous avez déployé un cluster pour la haute disponibilité, configurez et activez l'adaptateur sur tous les connecteurs dans votre cluster.

Les adaptateurs d'authentification sur tous les connecteurs de votre cluster doivent être configurés de la même manière. Les mêmes méthodes d'authentification doivent être configurées sur tous les connecteurs.

Pour plus d'informations sur la configuration de l'authentification Kerberos, consultez le Guide d'administration de VMware Identity Manager.

Conditions préalables

Le connecteur doit être joint au domaine Active Directory.

Le nom d'hôte du connecteur doit correspondre au domaine Active Directory auquel le connecteur est joint. Par exemple, si le domaine Active Directory est sales.example.com, le nom d'hôte du connecteur doit être connectorhost.sales.example.com.

Si vous ne pouvez pas attribuer un nom d'hôte qui correspond à la structure de domaine Active Directory, vous devez configurer manuellement le connecteur et Active Directory. Consultez la base de connaissances pour plus d'informations.

Procédure

Que faire ensuite

Vérifiez que chaque connecteur sur lequel KerberosIdpAdapter est activé dispose d'un certificat SSL approuvé. Vous pouvez obtenir le certificat auprès de votre autorité de certification interne. L'authentification Kerberos ne fonctionne pas avec les certificats auto-signés.

Des certificats SSL approuvés sont requis, que vous activiez Kerberos sur un connecteur unique ou sur plusieurs connecteurs pour la haute disponibilité.

Configurez la haute disponibilité pour l'authentification Kerberos, si nécessaire. L'authentification Kerberos n'est pas hautement disponible sans équilibrage de charge.