Le contrôle de santé de la connectivité LDAP peut vérifier toutes les connexions LDAP configurées dans les domaines Keystone.

Symptômes

Rapports de bilan de santé detect ldap connection issue de certains domaines.

Solution

- Recherchez les informations d'identification de connexion LDAP à l'aide des commandes suivantes :

#viocli get keystone --spec

- Rassemblez les valeurs suivantes liées à LDAP.

spec: conf: ks_domains: ${reporetd_domain} ldap: url: ${ldap_url} user: ${ldap_user} password: ${ldap_encrypted_pwd} user_tree_dn: ${user_tree_dn} user_filter: ${user_filter}

Déchiffrer le mot de passe

- Copiez le fichier de la VMware Integrated OpenStack gestion à l'un des pods

keystone-api.# osctl get pod |grep keystone-api | tail -n 1 keystone-api-58b4d7dc48-np7jk 1/1 Running 0 6d18h #osctl cp /opt/vmware/data/health-check/fernet_decrypt.py keystone-api-58b4d7dc48-np7jk:tmp/ -c keystone-api

- Pour obtenir le mot de passe en clair de vCenter, exécutez la commande suivante :

#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "python /tmp/fernet_decrypt.py ${ldap_encrypted_pwd}" - La dernière ligne de la sortie est le mot de passe en clair,

${ldap_pwd}.

- Exécutez

ldapsearchdans un podkeystone-api.Par exemple :#osctl exec -it keystone-api-58b4d7dc48-np7jk -- bash -c "ldapsearch -o nettimeout=5 -x -w ${ldap_pwd} -D ${ldap_user} -H ${ldap_url} -b ${user_tree_dn} ${user_filter}"Note : Remplacez le paramètre par les valeurs correspondantes.Si la commande

ldapsearchéchoue, vérifiez les informations utilisateur LDAP dans le serveur LDAP et mettez-les à jour dans VMware Integrated OpenStack.

Mettez à jour la connexion LDAP confidentielle

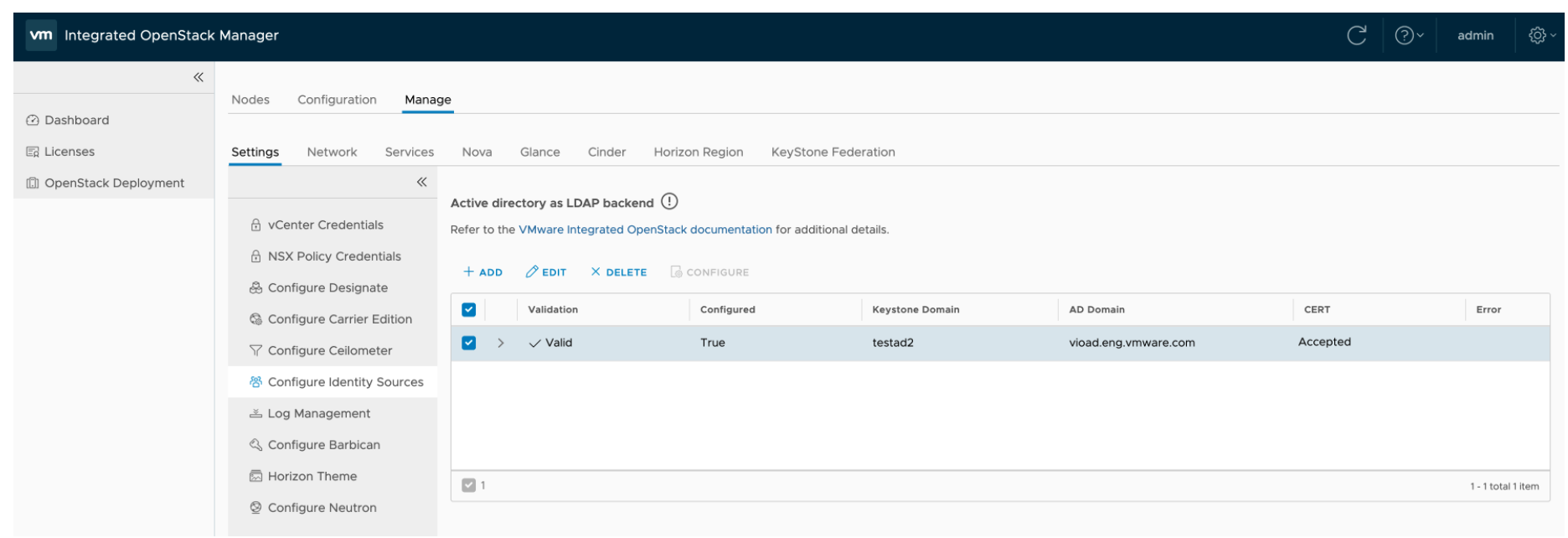

À partir de l'interface utilisateur de gestion https://xxxxxxxx/ui/#/os/${your_os_deployment}/manage/setting/identity, vérifiez les informations d'identification de connexion LDAP et assurez-vous qu'elles peuvent se connecter au serveur LDAP.

Pour plus d'informations sur vCenter et la vérification de la connexion NSX, reportez-vous à Vérification de la connexion vCenter et Vérification de la connexion NSX.