Vous pouvez configurer une règle de pare-feu sensible au contexte ou basée sur l'application en définissant des objets de service de couche 7. Une règle de pare-feu sensible au contexte de couche 7 peut inspecter intelligemment le contenu des paquets.

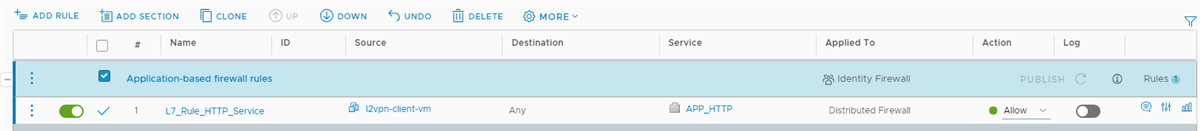

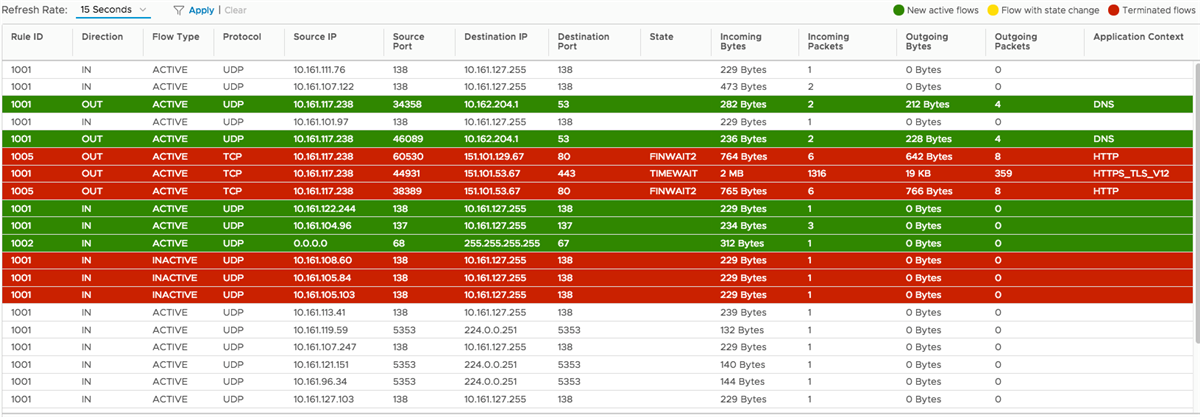

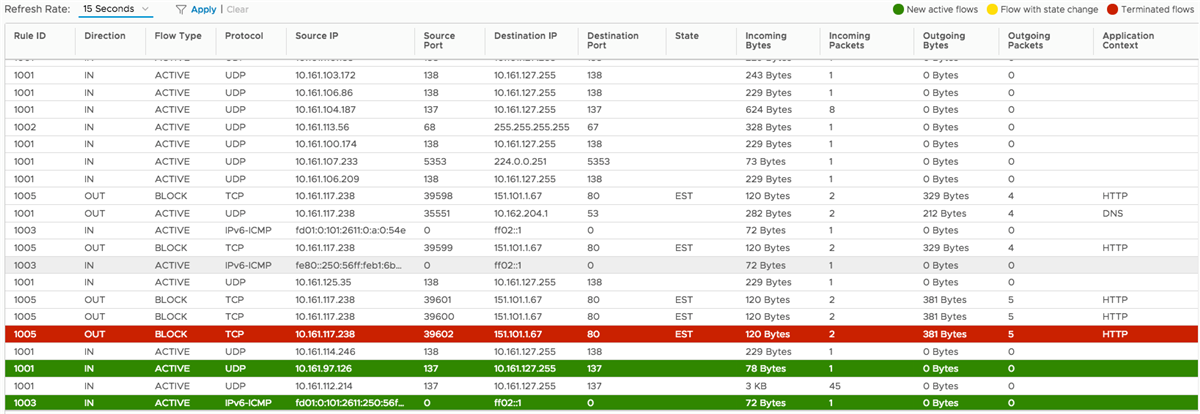

Cet exemple explique le processus de création d'une règle de pare-feu de couche 7 avec l'objet de service APP_HTTP. Cette règle de pare-feu autorise les demandes HTTP d'une machine virtuelle vers n'importe quelle destination. Après avoir créé la règle de pare-feu, vous initiez certaines sessions HTTP sur la VM source qui satisfait cette règle de pare-feu et vous activez la surveillance de flux sur une carte réseau virtuelle spécifique de la VM source. La règle de pare-feu détecte un contexte d'application HTTP et applique la règle sur la VM source.

Conditions préalables

- Administrateur de sécurité

- Administrateur NSX

- Ingénieur de sécurité

- Administrateur d'entreprise

Procédure

Que faire ensuite

Pour connaître d'autres scénarios où vous pouvez utiliser des règles de pare-feu sensible au contexte, reportez-vous à la section Scénarios de pare-feu sensible au contexte.

).

).