Vous pouvez installer plusieurs dispositifs virtuels Services Gateway NSX Edge dans un centre de données. Chaque dispositif NSX Edge Appliance peut disposer d'un total de dix interfaces réseau internes et de liaison montante. Les interfaces internes se connectent à des groupes de ports sécurisés et font office de passerelle pour toutes les machines virtuelles protégées du groupe de ports. Le sous-réseau attribué à l'interface interne peut être un espace d'adresses IP routé publiquement ou un espace privé NAT/routé défini par la RFC 1918. Les règles de pare-feu et les autres services NSX Edge sont appliqués au trafic entre les interfaces.

Les interfaces de liaison montante d'une ESG se connectent à des groupes de ports de liaison montante ayant accès à un réseau d'entreprise partagé ou à un service qui propose la mise en réseau avec couche d'accès.

- DHCP : non pris en charge sur les interfaces de liaison montante. Reportez-vous à la remarque après cette liste à puces.

- Redirecteur DNS : non pris en charge sur les interfaces de liaison montante.

- HA : non prise en charge sur les interfaces de liaison montante, nécessite au moins une interface interne.

- VPN SSL : l'adresse IP de l'écouteur doit faire partie d'une interface de liaison montante.

- VPN IPsec : l'adresse IP locale doit faire partie d'une interface de liaison montante.

- VPN de niveau 2 : seuls des réseaux internes peuvent être étendus.

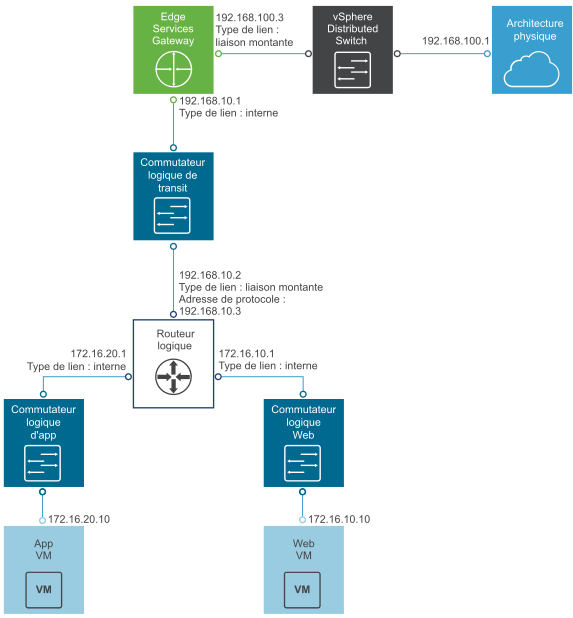

La figure suivante montre un exemple de topologie. L'interface de liaison montante des passerelles Edge Service Gateway est connectée à l'infrastructure physique via le vSphere Distributed Switch. L'interface interne des passerelles Edge Service Gateway est connectée à un routeur logique via un commutateur de transit logique.

Vous pouvez configurer plusieurs adresses IP externes pour les services d'équilibrage de charge, de VPN site-à-site et NAT.

Si vous activez la haute disponibilité sur un dispositif NSX Edge dans un environnement cross-vCenter NSX, les dispositifs NSX Edge Appliance actifs et en veille doivent résider sur le même serveur vCenter Server. Si vous migrez un des dispositifs d'une paire NSX Edge HA vers un serveur vCenter Server différent, les deux dispositifs HA ne fonctionnent plus comme une paire HA, et vous pouvez rencontrer une interruption du trafic.

Conditions préalables

- Le rôle Administrateur d'entreprise ou Administrateur NSX doit vous être attribué.

- Vérifiez que la capacité du pool de ressources est suffisante pour que le dispositif virtuel de la passerelle ESG (Edge Services Gateway) puisse être déployé. Pour les ressources nécessaires à chaque taille de dispositif, consultez la section Configuration système requise pour NSX Data Center for vSphere.

- Vérifiez que les clusters d'hôtes sur lesquels le dispositif NSX Edge Appliance sera installé sont préparés pour NSX. Consultez la section « Préparer des clusters d'hôtes pour NSX » dans le Guide d'installation de NSX.

- Déterminez si vous souhaitez activer DRS. Si vous créez une passerelle Edge Services Gateway sur laquelle HA et DRS sont activés, les règles d'anti-affinité pour DRS sont créées afin d'empêcher le déploiement des dispositifs sur le même hôte. Si DRS n'est pas activé au moment de la création des dispositifs, les règles ne sont pas créées et les dispositifs peuvent être déployés ou déplacés vers le même hôte.

Procédure

Résultats

Que faire ensuite

Lorsque vous installez un dispositif NSX Edge Appliance, NSX permet le démarrage/arrêt automatique des VM sur l'hôte si vSphere HA est désactivé sur le cluster. Si les VM du dispositif sont par la suite migrées vers d'autres hôtes du cluster, le mécanisme de démarrage/arrêt automatique des VM peut ne pas être activé sur ces nouveaux hôtes. C'est la raison pour laquelle, lorsque vous installez des dispositifs NSX Edge sur des clusters où vSphere HA est désactivé, vous devez de préférence vérifier tous les hôtes du cluster pour vous assurer que le démarrage/arrêt automatique des machines virtuelles est activé. Dans Administration d'une machine virtuelle vSphere, consultez la section « Modifier les paramètres de démarrage et d'arrêt d'une machine virtuelle ».

Vous pouvez à présent configurer le routage afin d'autoriser la connectivité entre des périphériques externes et vos machines virtuelles.