Ce scénario utilise un type de profil d'application HTTPS de bout en bout avec l'authentification client et serveur SSL.

Authentification client

Les clients accèdent à l'application Web via HTTPS. La session HTTPS est fermée sur l'adresse IP virtuelle Edge et la session demande un certificat client.

- Ajoutez un certificat de serveur Web signé par une autorité de certification racine. Pour plus d'informations, consultez Scénario : Importer un certificat SSL.

- Créez un profil d'application HTTPS.

Version Procédure NSX 6.4.5 et versions ultérieures - Dans le menu déroulant Type de profil d'application (Application Profile Type), sélectionnez HTTPS de bout en bout (HTTPS End-to-End).

- Cliquez sur .

- Sélectionnez le certificat de serveur Web que vous avez ajouté à l'étape 1.

- Dans le menu déroulant Authentification client (Client Authentication), sélectionnez Obligatoire (Required).

NSX 6.4.4 et versions antérieures - Dans le menu déroulant Type, sélectionnez HTTPS.

- Cliquez sur . L'autorité de certification vérifie le certificat client.

- Sélectionnez le certificat de serveur Web que vous avez ajouté à l'étape 1.

- Dans le menu déroulant Authentification client (Client Authentication), sélectionnez Obligatoire (Required).

- Créez un serveur virtuel. Pour plus d'informations sur la spécification des paramètres du serveur virtuel, reportez-vous à la section Scénario : Importer un certificat SSL.

Note : Dans NSX 6.4.4 et versions antérieures, lorsque l'option Activer SSL du côté du pool (Enable Pool Side SSL) est désactivée dans le profil d'application, le pool sélectionné est composé de serveurs HTTP. Lorsque l'option Activer SSL du côté du pool (Enable Pool Side SSL) est activée dans le profil d'application, le pool sélectionné est composé de serveurs HTTPS.

- Ajoutez un certificat client signé par l'autorité de certification racine dans le navigateur.

-

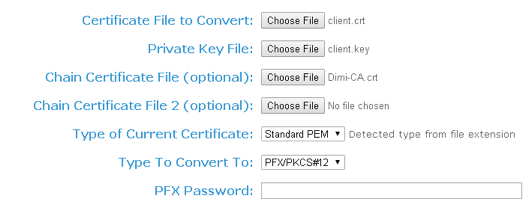

- Accédez au site Web https://www.sslshopper.com/ssl-converter.html.

- Convertissez le certificat et la clé privée en fichier pfx. Pour obtenir des exemples complets de certificat et de clé privée, reportez-vous à la rubrique Exemple : certificat et clé privée.

- Importez le fichier pfx dans le navigateur.

Authentification de serveur

Les clients accèdent à l'application Web via HTTPS. La session HTTPS est fermée sur l'adresse IP virtuelle du dispositif Edge. Le dispositif Edge établit de nouvelles connexions HTTPS aux serveurs, puis il demande et vérifie le certificat du serveur.

NSX Edge accepte les chiffrements spécifiques.

- Ajoutez le certificat de serveur Web chaîné avec le certificat d'autorité de certification racine pour l'authentification par certificat de serveur. Pour plus d'informations, consultez Scénario : Importer un certificat SSL.

- Créez un profil d'application HTTPS.

Version Procédure NSX 6.4.5 et versions ultérieures - Dans le menu déroulant Type de profil d'application (Application Profile Type), sélectionnez HTTPS de bout en bout (HTTPS End-to-End).

- Cliquez sur .

- En regard de Chiffrement (Cypher), cliquez sur l'icône Modifier (Edit) (

), puis sélectionnez les chiffrement.

), puis sélectionnez les chiffrement. - Activez l'option Authentification de serveur (Server Authentication).

- Sélectionnez le certificat d'autorité de certification que vous avez ajouté à l'étape 1.

NSX 6.4.4 et versions antérieures - Dans le menu déroulant Type, sélectionnez HTTPS.

- Cochez la case Activer SSL du côté du pool (Enable Pool Side SSL).

- Cliquez sur . L'autorité de certification vérifie le certificat client à partir du serveur HTTPS principal.

- Cochez la case Authentification de serveur (Server Authentication).

- Sélectionnez le certificat d'autorité de certification que vous avez ajouté à l'étape 1.

- Dans la liste Chiffrement (Cipher), sélectionnez les chiffrements requis.

Note :

Si votre chiffrement préféré ne figure pas dans la liste de chiffrements approuvés, il est redéfini sur Par défaut.

Après la mise à niveau depuis une ancienne version de NSX, si le chiffrement est nul ou vide, ou si le chiffrement n'est pas dans la liste de chiffrements approuvés de l'ancienne version, il est redéfini sur Par défaut.

- Dans le menu déroulant Authentification client (Client Authentication), sélectionnez Obligatoire (Required).

- Créez un serveur virtuel. Pour plus d'informations sur la spécification des paramètres du serveur virtuel, reportez-vous à la section Scénario : Importer un certificat SSL.

Note : Dans NSX 6.4.4 et versions antérieures, lorsque l'option Activer SSL du côté du pool (Enable Pool Side SSL) est désactivée dans le profil d'application, le pool sélectionné est composé de serveurs HTTP. Lorsque l'option Activer SSL du côté du pool (Enable Pool Side SSL) est activée dans le profil d'application, le pool sélectionné est composé de serveurs HTTPS.