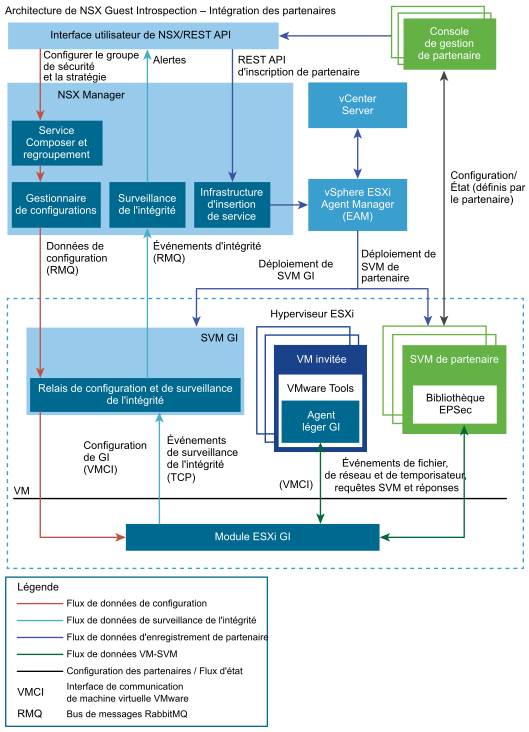

- La console de gestion de partenaire est responsable de l'enregistrement du service (par exemple, antivirus sans agent) auprès de NSX Data Center for vSphere, de la configuration et de la surveillance des machines virtuelles de sécurité de partenaire déployées (SVM de partenaire) et de l'envoi à NSX Manager de messages d'opérations de balisage de machine virtuelle.

- vCenter gère l'instance d'ESX Agent Manager (EAM) qui est responsable du déploiement des SVM de partenaire et de la machine virtuelle de sécurité Guest Introspection (GI-SVM) sur les hôtes de clusters sur lesquels le service de partenaire est configuré.

- NSX Manager est le contrôle central pour Guest Introspection. Il fournit des informations à EAM sur les hôtes qui nécessitent qu'une SVM de partenaire et une GI-SVM soit déployée, envoie des informations de configuration GI à la GI-SVM, reçoit des informations de vérification de l'intégrité GI de la part de l'hôte et exécute des commandes de balisage reçues de la part de la console de gestion de partenaire.

Sur l'hôte, la SVM de partenaire reçoit des événements d'activité et des informations à partir des composants GI via la bibliothèque EPSEC et effectue des opérations de sécurité et des analyses afin de détecter de potentielles menaces ou vulnérabilités. La SVM de partenaire communique ces événements à la console de gestion de partenaire pour exécuter des actions NSX Data Center for vSphere, telles que le regroupement et le balisage. Le module ESX GI dans l'hyperviseur agit comme un commutateur pour transmettre des événements pertinents depuis les agents légers installés sur la machine virtuelle vers la SVM de partenaire appropriée pour l’analyse. La SVM GI utilise des informations de configuration reçues de la part de NSX Manager afin de configurer correctement le module ESX GI à mesure que les machines virtuelles sont instanciées ou déplacées, de générer le contexte d'Identity Firewall et de surveillance des points de terminaison, et de renvoyer à NSX Manager des informations sur l'intégrité relatives à GI.

Questions fréquemment posées sur les SVM et les GI SVM :

Y-a-t-il une différence entre une SVM et une GI USVM ? Les SVM font référence à des tiers (partenaires), tels que Trend et McAfee. Une USVM est une SVM GI.

Quelles sont les caractéristiques clés des SVM et GI SVM qui les différencient d'une VM standard ? Guest Introspection transfère le traitement des agents antivirus et anti-programme malveillant vers un dispositif virtuel sécurisé dédié. Étant donné que le dispositif virtuel sécurisé (contrairement à une machine virtuelle invitée) n'est pas déconnecté, il peut mettre à jour en permanence les signatures antivirus, assurant ainsi une protection ininterrompue des machines virtuelles sur l'hôte.

La machine virtuelle de service universelle Guest Introspection (GI USVM), offre une infrastructure pour l'exécution des produits antivirus tiers sur des machines virtuelles invitées de l'extérieur. Ainsi, les agents antivirus ne sont pas nécessaires dans chaque machine virtuelle. Les SVM contiennent des fichiers binaires et des applications spécifiques ajoutés par le fournisseur de la SVM. Le fournisseur de USVM GI est NSX Data Center for vSphere.

Toute VM peut-elle être déployée/gérée comme une SVM ? Non, les SVM sont préconstruites et fournies par le fournisseur.

Y a-t-il une spécification SVM ou USVM GI pour la journalisation ? Non, il n’existe aucune spécification.

Y-a-t-il un guide public sur les événements relatifs aux SVM/USVM ? Non, les journaux de SVM sont utilisés à des fins de dépannage interne.