Un pare-feu distribué (DFW) s'exécute dans le noyau en tant que module VIB sur tous les clusters d'hôtes ESXi qui sont préparés pour NSX. La préparation de l'hôte active automatiquement DFW sur les clusters d'hôtes ESXi.

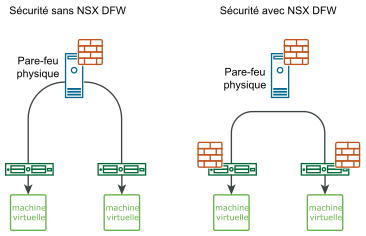

Les contraintes fondamentales de l'architecture de sécurité traditionnelle axée sur le périmètre ont une incidence sur le dispositif de sécurité et l'évolutivité des applications dans les centres de données modernes. Par exemple, le renvoi du trafic via des pare-feu physiques en périphérie du réseau crée une latence supplémentaire pour certaines applications.

DFW complète et améliore votre sécurité physique en éliminant les renvois inutiles à partir des pare-feu physiques et en réduisant la quantité de trafic sur le réseau. Le trafic rejeté est bloqué avant de quitter l'hôte ESXi. Il n'est pas nécessaire que le trafic traverse le réseau pour être finalement arrêté en périphérie par le pare-feu physique. Le trafic destiné à une autre VM sur le même hôte ou sur un autre hôte n'a pas besoin de traverser le réseau jusqu'au pare-feu physique, puis de revenir à la VM de destination. Le trafic est inspecté au niveau d'ESXi et acheminé vers la VM de destination.

NSX DFW est un pare-feu avec état, ce qui signifie qu'il surveille l'état des connexions actives et utilise ces informations pour déterminer les paquets réseau à autoriser à travers le pare-feu. DFW est mis en œuvre dans l'hyperviseur et appliqué aux machines virtuelles pour chaque vNIC. Autrement dit, les règles de pare-feu sont appliquées au niveau de la carte réseau virtuelle de chaque machine virtuelle. L'inspection du trafic se produit au niveau de la carte réseau virtuelle d'une VM lorsque le trafic est sur le point de quitter la VM et d'entrer dans le commutateur virtuel (sortie). L'inspection se produit également au niveau de la carte réseau virtuelle lorsque le trafic quitte le commutateur mais avant d'entrer dans la VM (entrée).

Le dispositif virtuel NSX Manager, les VM NSX Controller et les passerelles de service NSX Edge sont automatiquement exclus de DFW. Si une VM ne nécessite aucun service DFW, vous pouvez l'ajouter manuellement à la liste d'exclusion.

Comme DFW est distribué dans le noyau de chaque hôte ESXi, la capacité du pare-feu évolue horizontalement lorsque vous ajoutez des hôtes aux clusters. L'ajout d'hôtes supplémentaires engendre une augmentation des capacités de DFW. À mesure que votre infrastructure se développe et que vous achetez davantage de serveurs pour gérer un nombre toujours croissant de machines virtuelles, les capacités de DFW augmentent.

Règles de stratégie DFW

Les règles de stratégie DFW sont créées à l'aide du vSphere Web Client et les règles sont stockées dans la base de données NSX Manager. Avec DFW, vous pouvez créer des règles Ethernet (règles L2) et des règles générales (règles L3 à L7). Les règles sont publiées du NSX Manager sur le cluster ESXi, puis de l'hôte ESXi jusqu'au niveau de la VM. Tous les hôtes ESXi d'un cluster partagent les mêmes règles de stratégie DFW.

- Tableau de règles pour stocker toutes les règles de stratégie de sécurité.

- Tableau des dispositifs de suivi des connexions pour mettre en cache les entrées de flux pour les règles avec une action « autoriser ».

Les règles DFW sont exécutées selon un ordre « descendant ». Le trafic qui doit traverser un pare-feu est d'abord comparé à une liste de règles de pare-feu. Chaque paquet est analysé en fonction de la règle définie sur la première ligne du tableau de règles. Les règles suivantes sont ensuite appliquées dans l'ordre descendant. La première règle du tableau correspondant aux paramètres du trafic est appliquée. La dernière règle du tableau est la règle DFW par défaut. Les paquets ne correspondant à aucune règle au-dessus de la règle par défaut sont appliqués par la règle par défaut.

Chaque VM dispose de règles de stratégie de pare-feu et d'un contexte propre. Dans vMotion, lorsque des VM passent d'un hôte ESXi à un autre, le contexte DFW (tableau de règles, tableau de suivi des connexions) se déplace avec la VM. En outre, toutes les connexions actives restent intactes dans vMotion. En d'autres termes, la stratégie de sécurité DFW est indépendante de l'emplacement de la VM.

Micro-segmentation à l'aide de DFW

La micro-segmentation renforce la sécurité du réseau de centre de données en isolant chaque groupe de machines virtuelles associé sur un segment de réseau logique distinct. La micro-segmentation permet à l'administrateur de se déplacer du trafic de pare-feu d'un segment logique du centre de données vers un autre segment logique (trafic est-ouest). Par conséquent, le pare-feu du trafic Est-Ouest limite la capacité de l'agresseur à se déplacer ultérieurement dans le centre de données.

La micro-segmentation est mise sous tension par le composant Pare-feu distribué (DFW) de NSX. La puissance de DFW réside dans le fait que la topologie de réseau ne constitue plus un obstacle à l'application de la sécurité. Le même degré de contrôle d'accès au trafic peut être obtenu avec n'importe quel type de topologie réseau.

Pour obtenir un exemple détaillé de cas d'utilisation de micro-segmentation, reportez-vous à la section « Micro-segmentation avec NSX DFW et mise en œuvre » du NSX Guide de conception de la virtualisation réseau à l'adresse https://communities.vmware.com/docs/DOC-27683.

Règles de stratégie DFW basées sur l'identité de l'utilisateur

- Des utilisateurs souhaitent utiliser des applications virtuelles à l'aide d'un ordinateur portable ou d'un appareil mobile utilisant Active Directory pour authentifier les utilisateurs.

- Les utilisateurs veulent accéder à des applications virtuelles à l'aide de l'infrastructure VDI sur laquelle les machines virtuelles exécutent le système d'exploitation Microsoft Windows.

Pour plus d'informations sur les règles DFW basées sur l'utilisateur Active Directory, reportez-vous à la section Présentation d'Identity Firewall.