VPN IPSec basé sur le routage est similaire à GRE (Generic Routing Encapsulation) sur IPSec, à la différence près qu'aucune encapsulation supplémentaire n'est ajoutée au paquet avant l'application du traitement IPSec.

Dans cette approche de la tunnellisation VPN, des interfaces de tunnel virtuel (VTI) sont créées sur le dispositif ESG. Chaque VTI est associée à un tunnel IPSec. Le trafic crypté est acheminé d'un site à un autre site au moyen des interfaces VTI. Le traitement IPSec se produit uniquement sur les interfaces VTI.

Redondance de tunnel VPN

Avec le service VPN IPSec basé sur le routage, vous pouvez configurer la redondance de tunnel VPN. La redondance de tunnel fournit une connectivité de chemin de données sans interruption entre les deux sites lorsque le lien du fournisseur de services Internet échoue ou lorsque la passerelle VPN distante échoue.

- Dans NSX Data Center 6.4.2 et versions ultérieures, la redondance de tunnel VPN IPSec est prise en charge uniquement à l'aide de BGP. Le routage dynamique OSPF n'est pas pris en charge pour le routage via des tunnels VPN IPSec.

- N'utilisez pas de routage statique pour les tunnels VPN IPSec basés sur le routage pour obtenir la redondance de tunnel VPN.

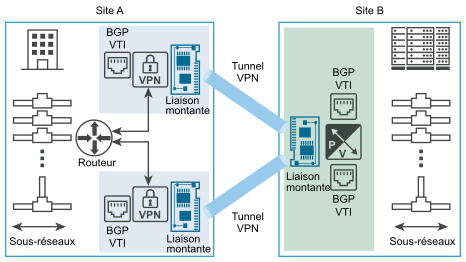

La figure suivante illustre une représentation logique de la redondance de tunnel VPN IPSec entre deux sites. Dans cette figure, le Site A et le Site B représentent deux centres de données. Pour cet exemple, on suppose que le Site A dispose de passerelles VPN Edge qui ne sont peut-être pas gérées par NSX et que le Site B dispose d'un dispositif virtuel Edge Services Gateway géré par NSX.

Comme illustré dans la figure, vous pouvez configurer deux tunnels VPN IPSec indépendants en utilisant des VTI. Le routage dynamique est configuré à l'aide du protocole BGP pour obtenir la redondance de tunnel. Les deux tunnels VPN IPSec restent en service s'ils sont disponibles. Tout le trafic destiné à aller du Site A au Site B via la passerelle ESG est routé via la VTI. Le trafic de données subit un traitement IPSec et sort de son interface de liaison montante ESG associée. Tout le trafic IPSec entrant reçu de la passerelle VPN du Site B sur l'interface de liaison montante de la passerelle ESG est transféré vers la VTI après déchiffrement, puis le routage habituel a lieu.

Vous devez configurer les temporisateurs de durée de retenue et de durée de survie du protocole BGP pour détecter toute perte de connectivité avec l'homologue dans le délai de basculement requis.

- Vous pouvez configurer des tunnels VPN IPSec basés sur les stratégies et basés sur le routage sur un même dispositif ESG. Cependant, vous ne pouvez pas configurer un tunnel basé sur les stratégies et un tunnel basé sur le routage avec le même site homologue VPN.

- NSX prend en charge un maximum de 32 VTI sur un seul dispositif ESG. Autrement dit, vous pouvez configurer un maximum de 32 sites homologues VPN basés sur le routage.

-

NSX ne prend pas en charge la migration de tunnels VPN IPSec existants basés sur les stratégies vers des tunnels basés sur le routage, et vice-versa.

Pour plus d'informations sur la configuration d'un site VPN IPSec basé sur le routage, consultez la section Configurer un site VPN IPSec basé sur le routage.

Pour obtenir un exemple détaillé de configuration d'un tunnel VPN IPSec basé sur le routage entre un dispositif NSX Edge local et une passerelle VPN distante Cisco CSR 1000V, consultez la section Utilisation d'un dispositif Cisco CSR 1000V.