Cette section fournit un résumé des commandes CLI couramment utilisées pour le dépannage du routage NSX.

NSX Manager

- Liste d'instances du DLR

- Liste de LIF pour chaque instance du DLR

- Liste d'itinéraires pour chaque instance du DLR

- Liste d'adresses MAC pour chaque instance de pontage du DLR

- Interfaces

- Tables de routage et de transfert

- État des protocoles de routage dynamique (OSPF ou BGP)

- Configuration envoyée à la VM de contrôle du DLR ou à la passerelle ESG par NSX Manager

VM de contrôle du DLR et passerelle ESG

- Exécutez show interfaces pour répertorier les noms d'interface.

- Exécutez debug packet [ display | capture ] interface <interface name>.

- Si vous utilisez la capture, les paquets sont enregistrés dans un fichier .pcap.

- Exécutez debug show files pour répertorier les fichiers de capture enregistrés.

- Exécutez debug copy [ scp | ftp ] ... pour télécharger des captures pour une analyse hors ligne.

dlr-01-0> debug packet capture interface vNic_2

tcpdump: listening on vNic_2, link-type EN10MB (Ethernet), capture size 65535 bytes

43 packets captured

48 packets received by filter

0 packets dropped by kernel

dlr-01-0> debug show files

total 4.0K

-rw------- 1 3.6K Mar 30 23:49 tcpdump_vNic_2.0

dlr-01-0> debug copy

scp use scp to copy

ftp use ftp to copy

dlr-01-0> debug copy scp

URL user@<remote-host>:<path-to>

La commande debug packet utilise tcpdump en arrière-plan et peut accepter des modificateurs de filtrage formatés comme des modificateurs de filtrage tcpdump sur UNIX. La seule exigence est que les espaces dans l'expression de filtre doivent être remplacées par des tirets bas (« _ »).

Par exemple, la commande suivante affiche tout le trafic via vNic_0 sauf SSH pour éviter de regarder le trafic appartenant à la session interactive elle-même.

plr-02-0> debug packet display interface vNic_0 port_not_22

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on vNic_0, link-type EN10MB (Ethernet), capture size 65535 bytes

04:10:48.197768 IP 192.168.101.3.179 > 192.168.101.2.25698: Flags [P.], seq 4191398894:4191398913, ack 2824012766, win 913, length 19: BGP, length: 19

04:10:48.199230 IP 192.168.101.2.25698 > 192.168.101.3.179: Flags [.], ack 19, win 2623, length 0

04:10:48.299804 IP 192.168.101.2.25698 > 192.168.101.3.179: Flags [P.], seq 1:20, ack 19, win 2623, length 19: BGP, length: 19

04:10:48.299849 IP 192.168.101.3.179 > 192.168.101.2.25698: Flags [.], ack 20, win 913, length 0

04:10:49.205347 IP 192.168.101.3.179 > 192.168.101.2.25698: Flags [P.], seq 19:38, ack 20, win 913, length 19: BGP, length: 19

Hôtes ESXi

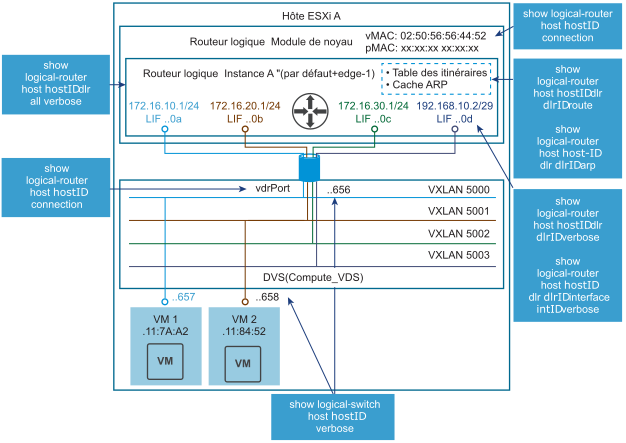

Les hôtes sont étroitement connectés au routage NSX. La Composants hôtes liés au dépannage du routage NSX illustre les composants faisant partie du sous-système de routage et les commandes CLI de NSX Manager utilisées pour afficher des informations sur eux :

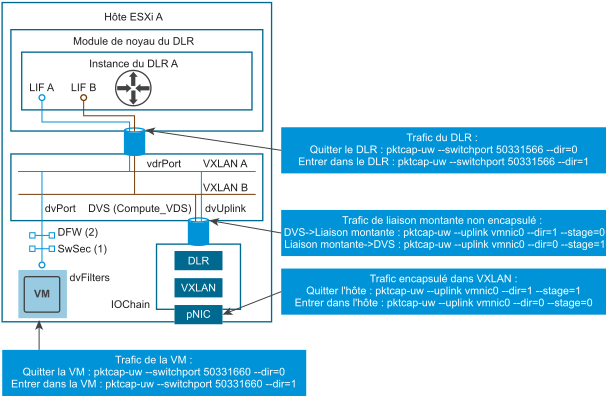

Les paquets capturés dans le chemin de données peuvent aider à identifier les problèmes à diverses étapes du transfert de paquets. La Points de capture et commandes CLI liées aborde les points de capture importants et la commande CLI respective à utiliser.