Cette rubrique décrit les problèmes courants de configuration liés à VPN L2.

Dans la procédure suivante :

- Les étapes 1, 2 et 3 sont applicables uniquement lorsque le service VPN L2 est exécuté sur un tunnel SSL.

- Les étapes 4, 5 et 6 sont applicables lorsque le service VPN L2 est exécuté à la fois sur des tunnels SSL et IPSec.

Problème

Les problèmes de configuration suivants sont spécifiques aux clients VPN L2 qui utilisent des tunnels VPN SSL pour le trafic de routage :

- Le client VPN L2 est configuré, mais le pare-feu Internet n'autorise pas la circulation du trafic dans le tunnel via le port de destination 443.

- Le client VPN L2 est configuré pour valider le certificat du serveur, mais il n'est pas configuré avec le certificat d'autorité de certification ou le nom de domaine complet qui convient.

Les problèmes de configuration suivants sont courants chez les clients VPN L2 qui utilisent des tunnels VPN SSL ou des tunnels VPN IPSec pour le trafic de routage :

- Le serveur VPN L2 est configuré, mais la règle du NAT ou du pare-feu n'est pas créée sur le pare-feu Internet.

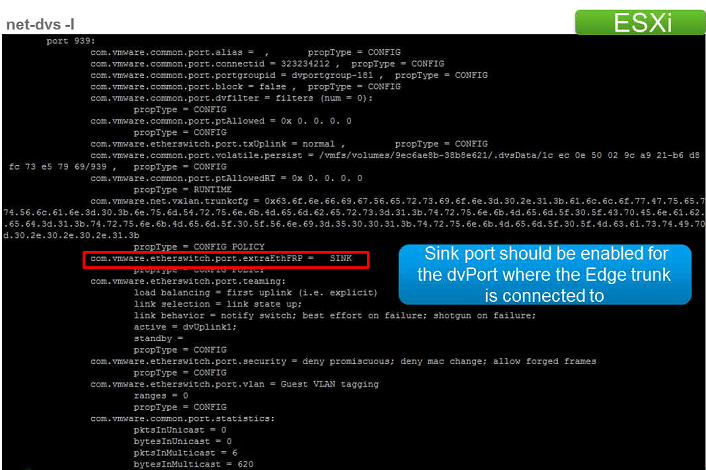

- L'interface de carte réseau virtuelle n'est pas soutenue par un groupe de ports distribué ou un groupe de ports standard.

Note : Pour un VPN L2 exécuté sur des tunnels SSL, n'oubliez pas que :

- Le serveur VPN L2 écoute sur le port 443 par défaut. Ce port est configurable à partir des paramètres du serveur VPN L2.

- Le client VPN L2 lance une connexion sortante vers le port 443 par défaut. Ce port est configurable à partir des paramètres du client VPN L2.