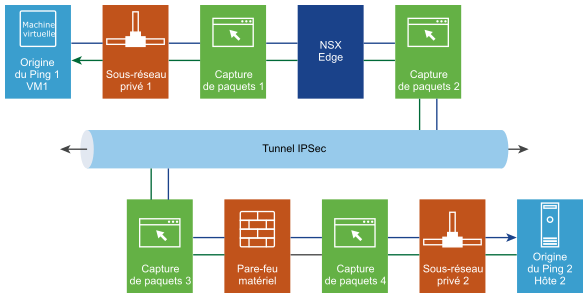

Lorsqu'un tunnel VPN IPSec devient instable, collectez les journaux de produit NSX Data Center for vSphere pour procéder à un dépannage de base. Vous pouvez configurer des sessions de capture de paquets sur le chemin de données et exécuter certaines commandes CLI NSX Edge pour déterminer les causes de l'instabilité du tunnel.

Utilisez la procédure suivante pour découvrir les causes de l'instabilité du tunnel VPN IPSec.

Conditions préalables

Avant de configurer des sessions de capture de paquets sur le chemin de données, assurez-vous que les conditions suivantes sont réunies :

- Les paquets peuvent être envoyés et reçus sur les ports UDP 500 et 4500.

- Les règles de pare-feu autorisent le trafic de données à passer par les ports 500 et 4500.

- Les règles de pare-feu autorisent les paquets ESP (Encapsulating Security Payload).

- Le routage du sous-réseau local sur l'interface IPSec est configuré correctement.

- Vérifiez la configuration du MTU pour y déceler des problèmes de fragmentation. Pour ce faire, envoyez une petite charge utile ping, puis une charge utile ping plus importante, à l'adresse IP qui se trouve au bout du tunnel.