Pour résoudre les problèmes de connectivité de tunnel VPN IPSec, vous pouvez exécuter des commandes de configuration IPSec à partir de la ligne de commande NSX Edge. Vous pouvez également utiliser vSphere Web Client et les REST API de NSX Data Center for vSphere pour déterminer les causes de défaillance d'un tunnel et afficher des messages d'erreur de ce tunnel.

Utilisez la procédure suivante pour résoudre les problèmes de connectivité et de création de tunnel.

Procédure

- Collectez les journaux de support à partir des deux sites.

- Pour collecter des informations de diagnostic pour NSX Data Center for vSphere, consultez l'article de la base de connaissances VMware http://kb.vmware.com/kb/2074678.

- Pour collecter des informations de diagnostic pour NSX Edge, consultez l'article de la base de connaissances VMware http://kb.vmware.com/kb/2079380.

Important : En raison de l'espace disque limité sur le dispositif NSX Edge, vous devez rediriger les journaux vers un serveur Syslog. Pour plus d'informations, consultez la section « Configurer des serveurs Syslog à distance » du NSX Data Center for vSphereGuide d'administration. - Collectez les journaux à partir des solutions VPN tierces.

- Vérifiez la configuration IPSec des deux côtés du dispositif Edge en exécutant la commande suivante sur la ligne de commande NSX Edge :

show config ipsecInfo-bulle :

Vous trouverez plus facile de consulter et de capturer la sortie des commandes NSX Edge à l'aide de SSH. Pour plus d'informations sur l'activation de SSH sur NSX Edge, consultez la rubrique « Connexion et déconnexion de la CLI » dans le Guide de référence de l'interface de ligne de commande NSX.

- Sur NSX Edge, enregistrez l'état en temps réel lorsque le problème se produit. Exécutez les commandes suivantes et enregistrez les résultats.

Commande Objectif show service ipsec Vérifier l'état du service VPN IPSec. show service ipsec sp Vérifier l'état de la stratégie de sécurité. show service ipsec sa Vérifier l'état de l'association de sécurité (SA). - Alors que le problème est toujours en cours, capturez les journaux et la sortie liés à IPSec sur la solution VPN tierce.

- Examinez les journaux et la sortie liés à IPSec pour déterminer la nature du problème. Assurez-vous que le service VPN IPSec est en cours d'exécution, que les stratégies de sécurité sont créées et que les associations de sécurité entre les périphériques sont configurées.

Les problèmes courants que vous pouvez repérer dans les journaux sont les suivants :

- ID non valide : INVALID_ID_INFORMATION ou PAYLOAD_MALFORMED

- Aucune autorité de certification approuvée : INVALID_KEY_INFORMATION ou une erreur plus spécifique. Par exemple, no RSA public key known for 'C=CN, ST=BJ, O=VMware, OU=CINS, CN=left‘ ou PAYLOAD_MALFORMED.

- ID de proxy proposé introuvable : INVALID_ID_INFORMATION ou PAYLOAD_MALFORMED.

- DPD, aucune réponse de l'homologue. Par exemple, DPD: No response from peer - declaring peer dead.

- Vérifiez le message d'échec du tunnel dans vSphere Web Client, dans l'interface de ligne de commande de NSX Edge ou en exécutant les REST API de NSX Data Center for vSphere.

Par exemple, pour afficher le message d'échec dans vSphere Web Client, double-cliquez sur NSX Edge, accédez à la page VPN IPSec et procédez comme suit :

- Cliquez sur Afficher les statistiques IPSec (Show IPSec Statistics).

- Sélectionnez le canal IPSec inactif.

- Pour le canal sélectionné, sélectionnez le tunnel hors service (désactivé) et consultez les détails de l’échec du tunnel.

- Dans NSX 6.4.6 et versions ultérieures, cliquez sur Désactivé dans la colonne État du tunnel.

- Dans NSX 6.4.5 et versions antérieures, cliquez sur Afficher les détails dans la colonne État du tunnel.

Le tableau suivant répertorie les causes possibles des problèmes de connectivité du tunnel IPSec et le message d'échec associé.

Causes Message d'échec Homologue IKEv1 non accessible. Version-IKEv1 Retransmitting IKE Message as no response from Peer. Incohérence dans la proposition IKEv1 de Phase 1. Version-IKEv1 No Proposal Chosen. Check configured Encryption/Authentication/DH/IKE-Version. Incohérence relative à l'un des éléments suivants : - PSK IKEv1

- ID IKEv1

- Certificat IKEv1

Version-IKEv1 Authentication Failed. Check the configured secret or local/peer ID configuration. Incohérence dans la proposition IKEv1 de Phase 2. IPSec-SA Proposals or Traffic Selectors did not match. Homologue IKEv2 non accessible. Version-IKEv2 Retransmitting IKE Message as no response from Peer. Incohérence dans la proposition IKE SA IKEv2. Version-IKEv2 No Proposal Chosen. Check configured Encrypt/Authentication/DH/IKEversion. Incohérence dans la proposition IPSec SA IKEv2. IPSec-SA Proposals or Traffic Selectors did not match. Incohérence des sélecteurs de trafic IPSec SA IKEv2. Traffic selectors did not match. Check left/right subnet configuration. Incohérence relative à l'un des éléments suivants : - PSK IKEv2

- ID IKEv2

- Certificat IKEv2

Version-IKEv2 Authentication Failed. Check the configured secret or local/peer ID configuration. - Paramétrez la capture de paquets sur le dispositif NSX Edge pour les paquets IKE, les paquets ESP ou les deux.

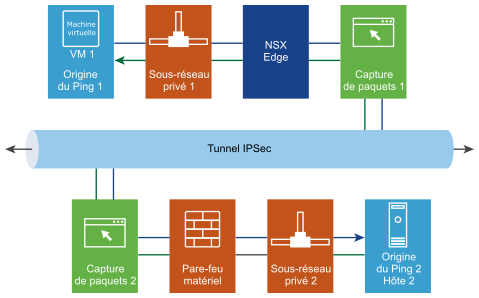

Reportez-vous à la figure suivante. Déterminez à quel point le transfert de paquets a échoué ou a été abandonné :

- Paramétrez la capture de paquets aux points 1 et 2.

- Exécutez une commande ping de la machine virtuelle 1 à l'hôte 2.

- Exécutez une commande ping de l'hôte 2 à la machine virtuelle 1.

Figure 1. Capture de paquets à divers points de transfert de données

Consultez la rubrique « Capture de paquets pour une négociation réussie » du Guide de dépannage NSX pour voir un exemple de session de capture de paquets entre un dispositif NSX Edge et un périphérique Cisco.

- Passez en revue de toutes les données et analysez-les. Les données de capture de paquets vous aident à déterminer là où se trouve le problème.

Par exemple, vous pouvez déterminer les problèmes suivants :

- Erreurs de canal et de tunnel IKEv1.

- Erreurs de canal et de tunnel IKEv2.

- Erreurs de chemin d'accès des données.

- Erreur d'inactivité de tunnel VPN IPSec.

- Sens dans lequel le tunnel VPN IPSec est inactif.