Lorsque NSX Intelligence collecte des données de flux de trafic réseau, le moteur Trafic suspect NSX génère une analyse des menaces réseau sur ces données collectées et signale des événements de trafic suspect détectés à l'aide de la page Événements. Vous pouvez afficher des informations sur les événements de trafic suspect dans un graphique à bulles, une grille ou les deux formats.

Conditions préalables

- NSX Intelligence 3.2 ou version ultérieure doit être activé et les détecteurs de Trafic suspect NSX doivent être activés. Reportez-vous à la section Démarrage avec la détection du trafic réseau suspect à l'aide de NSX Intelligence.

- Vous devez être connecté à NSX Manager à l'aide de l'un des rôles NSX suivants.

- Administrateur d'entreprise

- Administrateur de sécurité

Gestion des événements de trafic suspect

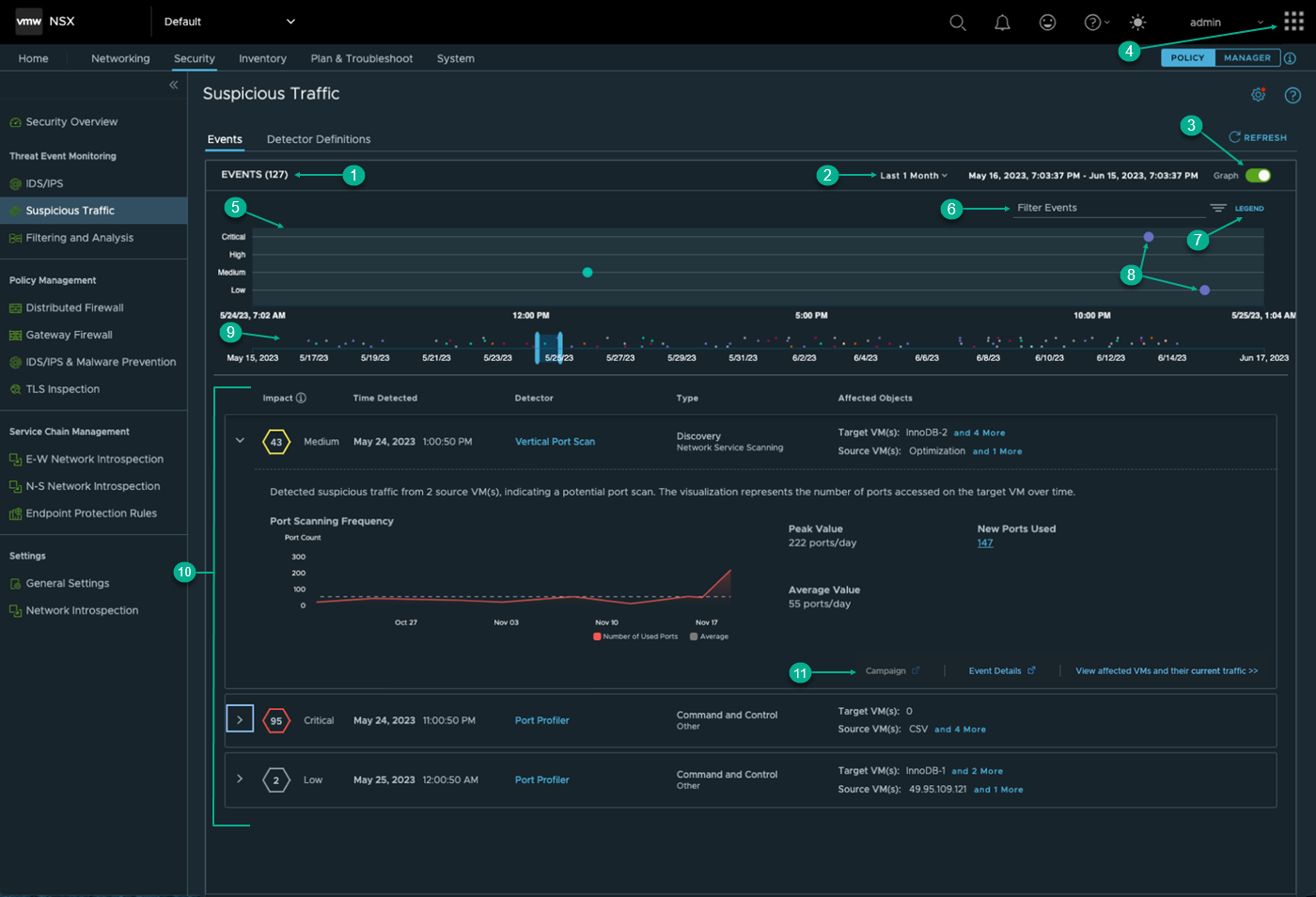

Par défaut, lorsque vous accédez à , les événements de détection s'affichent dans les formats graphique à bulles et grille, comme indiqué sur l'image suivante. Le tableau qui suit l’image décrit les sections numérotées mises en surbrillance dans l’image.

Section |

Description |

|---|---|

1 |

Indique le nombre total de détections d'événements de trafic suspect effectuées par la fonctionnalité Trafic suspect NSX pendant la période sélectionnée. |

2 |

Dans cette section, vous sélectionnez la période que le système utilise pour déterminer les données historiques sur les événements détectés qui sont signalées par Trafic suspect NSX sur cette page de l'interface utilisateur. La période est relative à l'heure actuelle et à une période passée. La valeur par défaut de l'intervalle de temps est Dernière heure. Pour modifier la période sélectionnée, cliquez sur la sélection actuelle et sélectionnez-en une autre dans le menu déroulant. Les sélections disponibles sont Dernière heure, 12 dernières heures, 24 dernières heures, Dernière semaine, 2 dernières semaines et Dernier mois. |

3 |

Le bouton bascule Graphique détermine si le graphique à bulles s'affiche ou non. Lorsque le l'option Graphique est désactivée, seule la grille affiche des informations sur les événements de trafic suspect. Par défaut, il est basculé sur Activé. |

4 |

Si la fonctionnalité NSX Network Detection and Response est activée, lorsque vous affichez l'interface utilisateur de Trafic suspect NSX, l'icône du lanceur d'applications Pour afficher plus de détails sur les événements anormaux détectés à l'aide de l'interface utilisateur de NSX Network Detection and Response, cliquez sur l'icône |

5 |

Ce graphique à bulles fournit une chronologie visuelle du moment où les événements détectés se sont produits au cours de la période sélectionnée. Chaque événement est tracé en fonction de la gravité de l'événement de trafic suspect. Voici les catégories de gravité et leurs scores de gravité correspondants.

|

6 |

La zone de filtre vous permet de limiter les événements de trafic suspect qui s'affichent pendant la période sélectionnée. Cliquez sur Filtrer les événements et sélectionnez dans le menu déroulant les filtres à appliquer et des éléments spécifiques dans le menu déroulant secondaire qui s'affiche. Les filtres disponibles incluent les éléments suivants.

|

7 |

Cliquez sur Légende pour répertorier les différents types de bulles qui peuvent apparaître dans le graphique à bulles. La liste suivante décrit chaque bulle et le type d'événement de trafic suspect qu'elle représente.

|

8 |

Chaque bulle du graphique représente un événement de trafic suspect ou plusieurs événements qui se sont produits pendant la période sélectionnée. La couleur ou le type de bulle représente la tactique utilisée par l’affinité lors de l’attaque détectée. Pour plus d'informations, reportez-vous aux descriptions dans Légende. |

9 |

Le curseur de la fenêtre de temps vous permet d'afficher les événements de trafic suspect qui se sont produits dans un sous-ensemble de la période sélectionnée. La zone bleue en surbrillance représente ce qui s'affiche dans le graphique à bulles. Lorsque vous faites glisser le curseur vers la droite ou la gauche, le graphique à bulles est mis à jour avec les événements de trafic suspect qui se sont produits pendant la période sélectionnée dans le curseur. S'il existe des événements de trafic suspect qui se sont produits en même temps, une bulle Événements multiples représente ces événements de trafic suspect. Lorsque vous déplacez le curseur vers la droite, vous remarquerez que la bulle Événements multiples se développe dans plusieurs bulles qui représentent les différents événements de trafic suspect qui se sont produits pendant cette période. |

10 |

La grille affiche des informations sur chaque événement de trafic suspect identifié par la fonctionnalité Trafic suspect NSX pendant la période sélectionnée. Lorsqu'elle n'est pas développée, une ligne affiche les données d'événement clés suivantes.

L'exemple de capture d'écran montre également une ligne développée. Lorsqu'elle est développée, une ligne affiche plus d'informations sur l'événement. Les détails incluent un résumé de l'événement qui a été détecté et une explication de la visualisation ou plus de données d'événements affichées sur la ligne développée. Par exemple, dans la capture d'écran ci-dessus, la ligne développée affiche un résumé de l'événement détecté et de ce que la visualisation représente. Les événements de trafic suspect ne comportent pas tous la fonctionnalité de visualisation. D'autres ne disposent que de données plus détaillées. |

11 |

Une ligne développée peut également afficher un ou plusieurs liens dans le coin inférieur droit. Lorsque vous cliquez dessus, un lien permet d'accéder à une autre page de l'interface utilisateur sur laquelle des informations supplémentaires sur l'événement détecté sont fournies. Voici les liens disponibles, le cas échéant pour l'événement de trafic suspect. Le lien suivant peut être activé, même si la fonctionnalité NSX Network Detection and Response n'est pas activée.

Si l'application NSX Network Detection and Response est activée, les liens suivants peuvent également être disponibles le cas échéant pour l'événement.

|

est visible dans le coin supérieur droit de l'interface utilisateur.

est visible dans le coin supérieur droit de l'interface utilisateur.