La fonctionnalité Recommandations de NSX Intelligence peut vous fournir des recommandations pour vous aider à micro-segmenter vos applications.

La génération d'une recommandation de NSX Intelligence implique des recommandations de stratégies de sécurité, de groupes de sécurité de stratégie et de services pour l'application. NSX Intelligence effectue les recommandations en fonction du modèle de trafic de communication entre les machines virtuelles (VM) et les serveurs physiques de votre environnement NSX.

Vous pouvez générer une recommandation NSX Intelligence en sélectionnant les entités d'entrée de groupes ou 100 VM et serveurs physiques ou une combinaison de groupes, de VM, de serveurs physiques ou des stratégies de sécurité existantes. Le nombre total de VM et de serveurs physiques que vous pouvez sélectionner comme entrée ne peut pas dépasser 100 de ces entités. Le nombre total de VM et de serveurs physiques effectifs que vous pouvez utiliser dans une entrée qui inclut des groupes, des VM ou des serveurs physiques ne peut pas dépasser 250 entités d'entrée.

Par exemple, si vous sélectionnez 50 VM et 50 serveurs physiques dans le cadre de vos entités d'entrée de recommandation, vous ne pouvez sélectionner que des groupes ne comportant pas plus de 150 membres de calcul combinés.

Vous pouvez uniquement générer une nouvelle recommandation pour les groupes de sécurité qui ont été créés en mode Stratégie. Les groupes de sécurité doit disposer d'au moins un des types de membres pris en charge pour permettre à la fonctionnalité NSX Intelligence de commencer une analyse de recommandation pour ces groupes de sécurité. Les types de membres pris en charge incluent les machines virtuelles, les serveurs physiques, les interfaces de réseau virtuel (VIF), les ports logiques et les commutateurs logiques. Si au moins un type de membre pris en charge est présent dans le groupe de sécurité, l'analyse des recommandations peut se poursuivre, mais les types de membres non pris en charge ne sont pas pris en compte lors de l'analyse des recommandations.

Il existe plusieurs manières de générer une recommandation à l'aide de l'interface utilisateur de NSX Intelligence. La procédure suivante décrit les méthodes disponibles à utiliser.

Conditions préalables

Activez NSX Intelligence 3.2 ou version ultérieure sur NSX Application Platform 3.2 ou version ultérieure. Consultez le document Activation et mise à niveau de VMware NSX Intelligence 3.2 ou version ultérieure.

Assurez-vous que vous disposez des privilèges requis pour générer des recommandations. Pour plus d'informations, reportez-vous à la section Contrôle d'accès basé sur les rôles dans NSX Intelligence.

Procédure

- Dans le navigateur Web, connectez-vous avec les privilèges requis à un dispositif NSX Manager sur https://<nsx-manager-ip-address>.

- Initiez la génération d'une nouvelle recommandation à l'aide de l'une des méthodes suivantes.

Où commencer

Étape suivante

Sélectionnez Planifier et dépanner > Recommandations.

Cliquez sur Commencer une nouvelle recommandation.

Sélectionnez Planifier et dépanner > Découvrir et effectuer une action

- Cliquez sur l'icône de recommandation

située sur le côté gauche de la barre Flux.

située sur le côté gauche de la barre Flux. Sélectionnez Démarrer les recommandations.

Pour obtenir une recommandation pour un ou plusieurs groupes, sélectionnez Planifier et dépanner > Découvrir et effectuer une action.

Vérifiez que la vue Groupes est sélectionnée dans la zone de sélection de la vue Sécurité.

Cliquez avec le bouton droit sur le nœud du groupe sur lequel vous voulez générer une recommandation. Vous pouvez également sélectionner un ou plusieurs nœuds de groupe à l'aide de l'icône de sélection

.

.Cliquez avec le bouton droit sur l'un des nœuds de votre sélection et sélectionnez Démarrer une recommandation dans le menu déroulant.

Si vous avez utilisé l'icône de sélection

pour effectuer votre sélection, cliquez sur l'icône de recommandation

pour effectuer votre sélection, cliquez sur l'icône de recommandation  dans le panneau Sélectionné.

dans le panneau Sélectionné.

Pour obtenir des recommandations pour des VM ou des serveurs physiques, sélectionnez Planifier et dépanner > Découvrir et effectuer une action.

Sélectionnez au moins une VM ou un serveur physique, ou une combinaison des deux.

Dans la zone de sélection de la vue Sécurité, cliquez sur la flèche vers le bas en regard de Groupes et sélectionnez Calculs.

Cliquez sur Tout et sélectionnez des VM, des serveurs physiques spécifiques ou une combinaison des deux dans la liste Éléments disponibles. Vous pouvez également cliquer sur Tout > Afficher tous les types et sélectionner VM ou Serveurs physiques dans le menu déroulant.

Cliquez sur Appliquer.

Cliquez sur l'icône de recommandation

située sur le côté gauche de la barre Flux.

située sur le côté gauche de la barre Flux.Sélectionnez Démarrer les recommandations pour les calculs filtrés.

Si vous avez sélectionné les nœuds d'entité de calcul à l'aide de l'icône de sélection

, cliquez sur l'icône de recommandation

, cliquez sur l'icône de recommandation  dans le panneau Sélectionné.

dans le panneau Sélectionné.

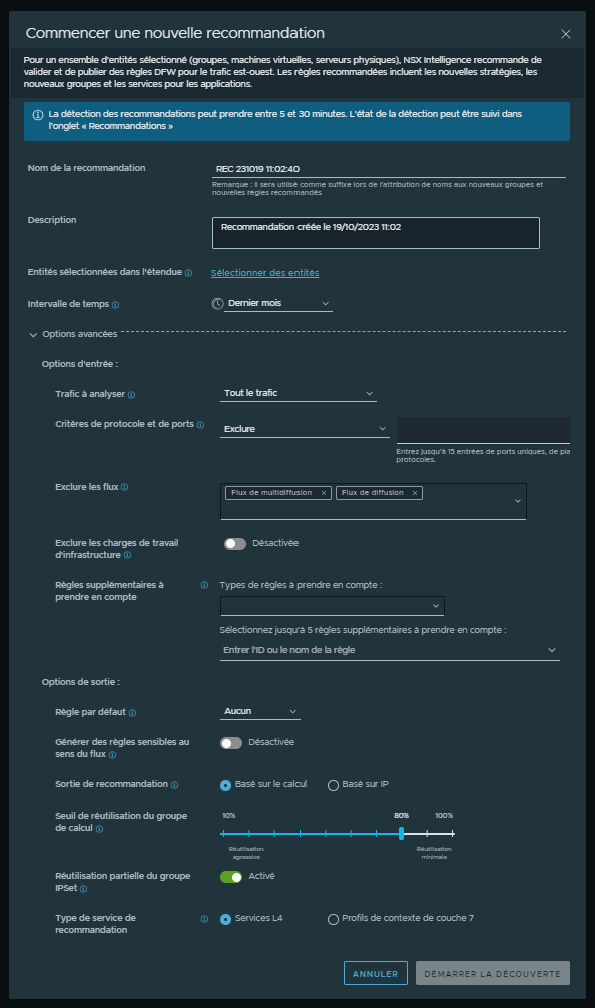

L'image suivante montre les valeurs par défaut utilisées lorsque vous initiez une nouvelle recommandation.

- Cliquez sur l'icône de recommandation

- Dans la boîte de dialogue Commencer une nouvelle recommandation, modifiez les valeurs par défaut de la zone de texte Nom de la recommandation.

Donnez un nom qui reflète l'application pour laquelle la microsegmentation est en cours d'exécution. Ce nom est utilisé lors de la création des noms des groupes et des règles recommandés créés lors de l'analyse des recommandations.

- Modifiez la valeur par défaut de la zone de texte Description pour faciliter la mémorisation des informations sur la recommandation.

- Définissez ou modifiez les VM ou les serveurs physiques à utiliser comme limite pour la recommandation de stratégie de sécurité.

- Dans la section Entités sélectionnées dans l'étendue, cliquez sur Sélectionner des entités. Si vous avez déjà sélectionné les groupes, les VM ou les serveurs physiques avant de commencer la nouvelle recommandation, vous pouvez cliquer sur le lien d'accès au nombre d'entités sélectionnées pour modifier votre sélection actuelle.

- Dans la boîte de dialogue Sélectionner des entités, cliquez sur Groupes pour sélectionner un ou plusieurs groupes à inclure. Pour sélectionner les VM ou les serveurs physiques que vous souhaitez utiliser comme limite pour l'analyse, cliquez sur l'onglet VM ou Serveurs physiques et effectuez votre sélection.

Vous pouvez sélectionner des groupes et jusqu'à 100 VM ou serveurs physiques, mais pas plus de 250 entités de calcul effectives au total à utiliser pour la limite de recommandation. Désélectionnez les entités que vous ne souhaitez pas inclure. Vous pouvez également cliquer sur Filtrer et sélectionner les attributs à utiliser pour filtrer les groupes, les VM ou les serveurs physiques que vous voulez sélectionner. Pour désélectionner des entités actuellement sélectionnées, cliquez sur Effacer.

- Cliquez sur Enregistrer.

- (Facultatif) Si le système a constaté des sections de pare-feu distribué (DFW) existantes associées aux groupes sélectionnés à l'étape précédente, la boîte de dialogue Sélectionner une section de pare-feu distribué s'affiche. Pour utiliser une section de pare-feu distribué (DFW) de couche 4 ou 7 existante, sélectionnez-en une dans la liste. Pour que le système crée une section, sélectionnez Créer une section.

- (Facultatif) Cliquez sur Enregistrer.

Le système met à jour la zone de texte Entités sélectionnées dans l'étendue avec des liens qui indiquent le nombre d'entités que vous avez sélectionnées. Pour modifier vos sélections, cliquez sur les liens numériques.

Si vous avez choisi d'utiliser une section DFW distribuée existante lors de l'analyse des recommandations, le système l'indique sous la zone de texte Entités sélectionnées dans l'étendue.

- (Facultatif) Dans la zone de texte Intervalle de temps modifiez la valeur par défaut affichée.

La valeur par défaut est Dernier mois. Les flux de trafic qui se sont produits entre les VM ou les serveurs physiques sélectionnés, ou les groupes de VM ou de serveurs physiques pendant l'intervalle de temps sélectionné, sont utilisés pendant l'analyse des recommandations. Les autres valeurs de l'intervalle de temps à sélectionner sont Dernière heure, 12 dernières heures, 24 dernières heures, Dernière semaine ou Dernières 2 semaines.

- Développez la section Options avancées.

- Dans la sous-section Options d'entrée, modifiez les valeurs par défaut attribuées, si nécessaire.

Si vous n’utilisez pas une section DFW existante, vous pouvez modifier les valeurs attribuées par défaut. Si vous choisissez d'utiliser une section DFW existante, les valeurs indiquées dans cette section sont obtenues à partir de cette section DFW existante.

- Dans le menu déroulant Trafic à analyser, sélectionnez le type de flux de trafic à prendre en compte dans l'analyse des recommandations. La valeur par défaut est All Traffic.

Trafic entrant et sortant : tous les types de flux de trafic qui proviennent de l'intérieur de la limite de l'application à l'extérieur de la limite, et de l'extérieur de la limite de l'application à l'intérieur de la limite sont pris en compte.

Trafic entrant : uniquement les flux de trafic qui proviennent d'en dehors de la limite de votre application sont pris en compte.

Tout le trafic : tous les types de flux de trafic sortant, entrant et intra-application sont pris en compte.

Trafic entrant et intra-application : tous les types de flux de trafic provenant de et en dehors de la limite de votre application sont pris en compte.

- Dans la section Critères de protocole et de ports, sélectionnez Exclure ou Faire correspondre à n'importe quel pour indiquer si vous souhaitez exclure les ports, les plages de ports ou les protocoles, ou faire correspondre ces éléments entrés dans la zone de texte.

Par défaut, les flux de trafic qui se sont produits à partir de tous les ports et protocoles connus de votre environnement pendant l'intervalle de temps spécifié, sont utilisés lors de l'analyse des recommandations. Pour filtrer les flux de trafic devant être utilisés lors de l'analyse des recommandations, entrez n'importe quelle combinaison de 15 entrées de ports uniques, d'une plage de ports ou de protocoles pour laquelle vous souhaitez exclure ou utiliser les flux de trafic pour qu'ils correspondent à l'une des entrées. Par exemple, 88, 90-98, TCP:100-111 et UDP.

- Dans la section Exclure les flux, spécifiez les types de flux de trafic à exclure lors de l'analyse des recommandations.

Par défaut, les flux de multidiffusion et de diffusion sont exclus. Vous pouvez désélectionner un ou deux types de flux en cliquant sur X en regard du nom du type de flux.

- Pour exclure les entités de calcul d'infrastructure de la nouvelle analyse des recommandations, activez l'option Exclure les charges de travail d'infrastructure.

Lorsque vous activez cette option, le moteur de recommandation exclut de l'analyse des recommandations toutes les entités de calcul d'infrastructure et les flux de trafic qui les ont rencontrés. Le moteur de recommandation ne réutilise pas les groupes qui contiennent des entités d'infrastructure. L'entrée de contexte ne change pas même si elle contient des entités de calcul d'infrastructure. Toutefois, le moteur de recommandation ne recommande aucune règle de pare-feu disposant d'entités de calcul d'infrastructure dans la source ou la destination de la règle.

Pour plus d'informations, reportez-vous à la section Gestion des classifications d'entités de calcul dans NSX Intelligence.

- Dans la section Règles supplémentaires à prendre en compte, spécifiez éventuellement les règles qui doivent également être utilisées pour déterminer quels flux de trafic sont considérés comme non segmentés.

Par défaut, le moteur de recommandation utilise la règle dans laquelle Source et Destination comportent la valeur

Any.Pour que d'autres règles soient prises en compte lors de l'analyse des recommandations, vous pouvez sélectionner jusqu'à trois types de règles dans le menu déroulant Types de règles à prendre en compte ou dans le menu déroulant Règles supplémentaires à prendre en compte, puis sélectionner jusqu'à cinq règles spécifiques.

Types de règles ou règles spécifiques Description Règles avec ANYdans SourceLorsque cette option est sélectionnée, les règles non définies par défaut dont la valeur Source est

ANYsont considérées comme des règles par défaut. Les flux de trafic qui rencontrent ces règles sont considérés comme non micro-segmentés. Pour la réutilisation des sections existantes, ces règles par défaut supplémentaires ne sont pas prises en compte pour la modification.Règles avec ANYdans DestinationSi cette option est sélectionnée, les règles non définies par défaut pour lesquelles la valeur Destination est

ANYsont considérées comme des règles par défaut. Les flux de trafic qui rencontrent ces règles sont considérés comme non micro-segmentés. Pour la réutilisation des sections existantes, ces règles par défaut supplémentaires ne sont pas prises en compte pour la modification.Règles avec ANYdans ServiceSi cette option est sélectionnée, les règles non définies par défaut pour lesquelles la valeur Service est

ANYsont considérées comme des règles par défaut. Les flux de trafic qui rencontrent ces règles sont considérés comme non micro-segmentés. Pour la réutilisation des sections existantes, ces règles par défaut supplémentaires ne sont pas prises en compte pour la modification.Liste d'ID de règles ou de noms de règles spécifiques Cette liste peut inclure jusqu'à cinq ID de règles ou noms de règles qui sont considérés comme des règles par défaut supplémentaires. Les flux de trafic qui rencontrent les règles par défaut et ces règles sont considérés comme non micro-segmentés. Pour la réutilisation des sections existantes, ces règles par défaut supplémentaires ne sont pas prises en compte pour la modification.

- Dans le menu déroulant Trafic à analyser, sélectionnez le type de flux de trafic à prendre en compte dans l'analyse des recommandations. La valeur par défaut est All Traffic.

- Dans la sous-section Options de sortie de la boîte de dialogue de la section Commencer une nouvelle recommandation, modifiez les paramètres par défaut.

- Dans le menu déroulant Règle par défaut, sélectionnez la stratégie de connectivité à utiliser pour créer la règle par défaut pour la stratégie de sécurité. L'action appropriée est définie sur la règle en fonction de la valeur de stratégie de connectivité que vous avez sélectionnée. La valeur par défaut est Aucune.

Liste bloquée : crée une règle d'autorisation par défaut.

Liste autorisée : crée une règle d'abandon par défaut.

Aucune : aucune règle par défaut n'est créée.

- Activez l'option Générer des règles sensibles au sens du flux pour que le moteur de recommandation crée et recommande des règles plus granulaires basées sur le sens des flux de trafic non micro-segmentés.

Lors de l'analyse des recommandations, les flux de trafic non segmentés avec des sens différents ne sont pas agrégés conjointement pour recommander une nouvelle règle. Les groupes sources et de destination d'une règle recommandée se composent de membres de profils de contexte ou de non-membres de profils de contexte. La limite de recommandation est définie par la sélection que vous avez effectuée dans la section Entités sélectionnées dans l'étendue de la boîte de dialogue Commencer une nouvelle recommandation. La recommandation DFW qui résulte de l'analyse permet de s'assurer qu'aucune entité externe ne dispose d'une règle d'autorisation pour ne pas dépasser la limite de recommandation, sauf s'il existait un flux explicite d'une entité externe vers une entité avec la limite de recommandation spécifiée.

- Modifiez la valeur par défaut de Sortie de recommandation, si nécessaire.

Basé sur le calcul est le mode de sortie par défaut utilisé. Ce mode signifie que la recommandation de stratégie DFW générée par le moteur de recommandation contient des groupes dont les membres sont des machines virtuelles, des serveurs physiques ou les deux.

Si le mode de sortie de recommandation Basé sur l'adresse IP est sélectionné, la recommandation de stratégie DFW générée contient des groupes pour lesquels les membres sont des objets d'ensembles d'adresses IP avec une liste d'adresses IP statiques. Une recommandation basée sur l'adresse IP n'est pas étroitement liée à une VM. Si une VM est supprimée et que son adresse IP est attribuée à une nouvelle VM, la nouvelle VM est attribuée au même groupe. NSX Intelligence applique également les stratégies DFW existantes pour le groupe à la nouvelle machine virtuelle.

- Modifiez la valeur par défaut du Seuil de réutilisation du groupe de calcul comme vous le souhaitez lors de la génération de la recommandation de règle.

Vous pouvez définir la valeur de pourcentage du seuil de 10 à 100. La valeur spécifie comment le système réutilise strictement les groupes basés sur des calculs existants (groupes d'ensembles autres qu'adresses IP) pour couvrir les flux détectés qui ne sont pas microsegmentés. Utilisez cette valeur pour contrôler si les groupes existants doivent être réutilisés ou si des groupes doivent être créés. La fonctionnalité Réutilisation de groupe s'applique à n'importe quel tâche de recommandation avec une stratégie de sécurité existante ou une nouvelle stratégie de sécurité.

Si vous définissez cette valeur sur 100, les groupes sélectionnés pour la recommandation ne doivent pas comporter d'entités de calcul superflues. Les membres de calcul d'un groupe doivent être différents des entités de calcul ayant été divulguées. Par exemple, si les entités de calcul divulguées sont [VM1, VM2] et que le groupe G1 dispose de [VM1] comme membre et que le groupe G2 a [VM2] comme membre, les membres de calcul G1 et G2 sont différents des entités de calcul divulguées, mais ils peuvent être choisis conjointement pour couvrir les entités de calcul [VM1, VM2] divulguées.

L'utilisation d'une valeur très élevée peut entraîner la création de groupes supplémentaires, car les groupes existants sont moins susceptibles d'être réutilisés dans les règles en cours de modification.

Définir cette valeur sur des valeurs inférieures, telles que 10 ou 20, signifie que même les groupes basés sur des calculs avec des membres superflus, autres que les entités de calcul que le système recherche pour regrouper, peuvent être sélectionnés comme sources de règles ou destinations supplémentaires. L'utilisation d'une valeur inférieure peut entraîner une réutilisation intensive des groupes et, par conséquent, un nombre inférieur de nouveaux groupes est recommandé.

- Désactivez l'option Réutilisation partielle de groupes d'ensembles d'adresses IP si, lors de l'analyse des recommandations, vous souhaitez que le moteur de recommandation réutilise uniquement les groupes d'adresses IP existants pour lesquels l'ensemble d'adresses IP est identique à l'ensemble des adresses IP divulguées.

Par défaut, cette option est activée.

- Si nécessaire, modifiez la valeur de Type de service de recommandation.

Le type par défaut est Services L4, qui est composé du port et du protocole de la couche de transport correspondante. Vous pouvez également sélectionner Profils de contexte de couche 7 pour indiquer que vous souhaitez une recommandation de règle de protocole de couche d'application.

À partir de NSX Intelligence version 4.1.1, si vous avez sélectionné une section DFW de couche 7 existante dans la zone Entités sélectionnées dans l'étendue de la boîte de dialogue, les recommandations de la règle de couche 7 sont incluses pour les sections existantes. Pour plus d'informations, consultez Recommandation pour les sections DFW existantes.

- Dans le menu déroulant Règle par défaut, sélectionnez la stratégie de connectivité à utiliser pour créer la règle par défaut pour la stratégie de sécurité. L'action appropriée est définie sur la règle en fonction de la valeur de stratégie de connectivité que vous avez sélectionnée. La valeur par défaut est Aucune.

- Pour commencer l'analyse des recommandations, cliquez sur Démarrer la découverte.

NSX Intelligence traite les tâches de recommandations envoyées en série. En moyenne, la finalisation de chaque analyse de recommandation peut prendre entre trois et quatre minutes, selon que d'autres tâches de recommandations sont ou non toujours en attente de traitement. Si NSX Intelligence doit analyser de nombreux flux de trafic, la génération d'une recommandation peut prendre entre 10 et 15 minutes.

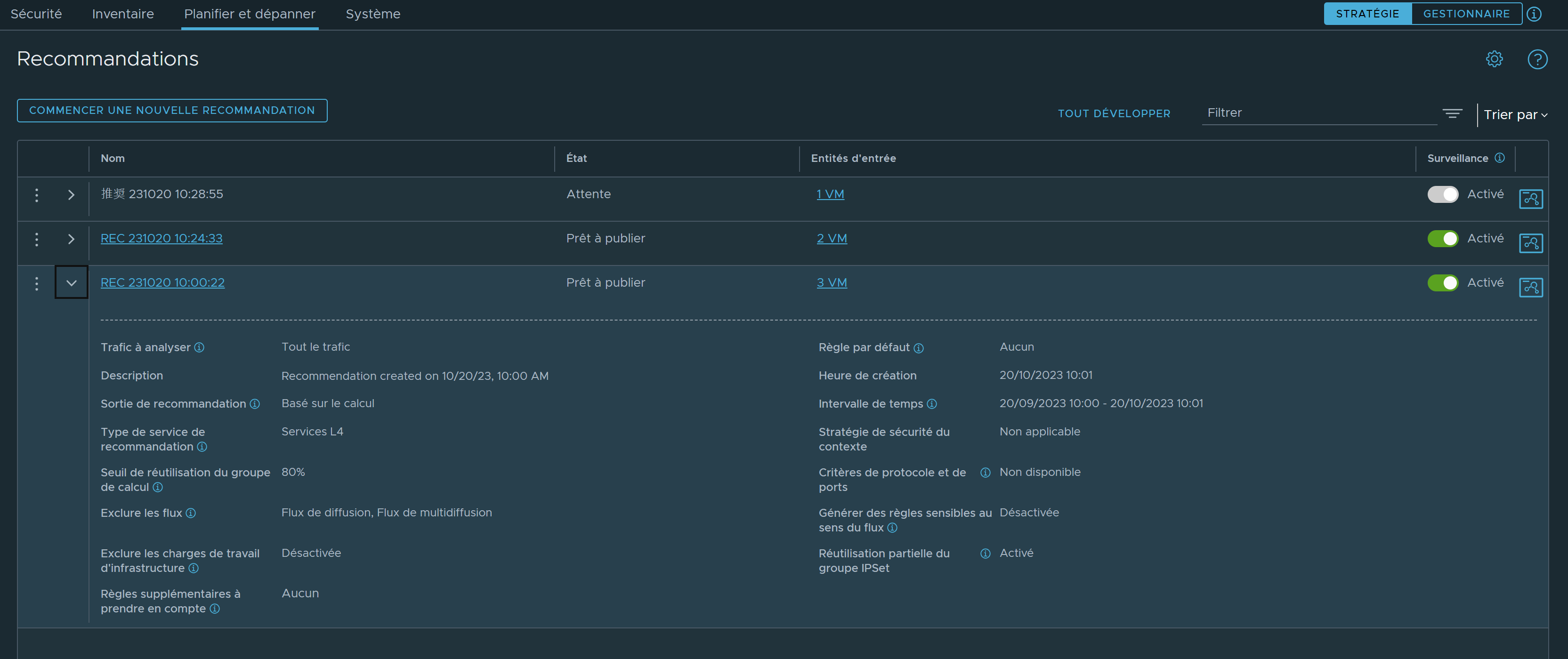

Le tableau Recommandations affiche l'état de la tâche de recommandation. La capture d'écran suivante montre un exemple de page Recommandations qui affiche une tâche de recommandation en attente de traitement et une autre recommandation prête à être publiée. La ligne développée de la recommandation prête à être publiée affiche les détails utilisés pour générer cette recommandation DFW.

Vous pouvez suivre l'état de la tâche d'analyse des recommandations dans la colonne État du tableau Recommandations. Voici les états successifs : Attente, Détection en cours, Prêt à publier et Publié.

Si le système ne génère pas de recommandation, la valeur

Statusest définie sur Aucune recommandation disponible. Si l'analyse de recommandation a échoué pour une raison quelconque, l'état Échec s'affiche.Les tâches de recommandation dont l'état est Attente ou Détection en cours peuvent être annulées. Cliquez sur l'icône de menu Actions

et sélectionnez Annuler la détection.

et sélectionnez Annuler la détection.Cette tâche de recommandation supprime la tâche de la file d'attente de recommandation et son état passe à Détection annulée. Une fois qu'une détection de recommandation est annulée, vous pouvez sélectionner Vérifier et réexécuter dans le menu Actions, apporter des modifications à vos sélections d'entrée précédentes et renvoyer la tâche d'analyse des recommandations.

Vous pouvez également sélectionner Supprimer dans le menu Actions si une tâche de recommandation se trouve dans l'état En cours, Détection en cours ou Détection annulée. La suppression d'une tâche de recommandation supprime toutes les informations sur les sélections que vous avez effectuées avant de lancer l'analyse des recommandations.

La colonne Entités d'entrée répertorie les entités qui ont été utilisées pour générer la recommandation. Un clic sur le texte lié dans cette colonne affiche la boîte de dialogue Entités sélectionnées en mode lecture seule. Vous examinez les groupes et leurs membres, ainsi que toutes les machines virtuelles incluses dans l'analyse des recommandations.

La colonne Surveillance indique si les modifications sont surveillées pour les entités d'entrée d'origine utilisées pour générer la recommandation. Cette fonctionnalité est disponible pour les recommandations dont l'état est Prêt à publier, Aucune recommandation disponible ou Échec. Vous pouvez activer ou désactiver l'option Surveillance. Lorsque le bouton bascule est activé, les modifications apportées à l'étendue des entités d'entrée ou à la stratégie de connectivité sont vérifiées toutes les heures.

Si des modifications se sont produites avec l'une des entités d'entrée utilisées, l'icône détectée par la modification

s'affiche en regard de l'état Prêt à publier, Aucune recommandation disponible ou Échec. Vous pouvez consulter les modifications et relancer la recommandation. Pour plus d'informations, reportez-vous à la section Réexécuter les recommandations de NSX Intelligence.

s'affiche en regard de l'état Prêt à publier, Aucune recommandation disponible ou Échec. Vous pouvez consulter les modifications et relancer la recommandation. Pour plus d'informations, reportez-vous à la section Réexécuter les recommandations de NSX Intelligence.Lorsque vous cliquez sur l'icône de canevas

à l'extrême droite de la ligne de recommandation, la visualisation des entités sélectionnées s'affiche dans le canevas graphique sous l'interface utilisateur Planifier et dépanner > Découvrir et prendre une mesure. Si l'état de recommandation affiché est Publié, lorsque vous cliquez sur l'icône du canevas, les groupes recommandés s'affichent dans le canevas graphique Découvrir et prendre une mesure.

à l'extrême droite de la ligne de recommandation, la visualisation des entités sélectionnées s'affiche dans le canevas graphique sous l'interface utilisateur Planifier et dépanner > Découvrir et prendre une mesure. Si l'état de recommandation affiché est Publié, lorsque vous cliquez sur l'icône du canevas, les groupes recommandés s'affichent dans le canevas graphique Découvrir et prendre une mesure.

- Lorsque la valeur Status est

Ready to Publish, vérifiez la recommandation générée et décidez de la publier ou non. Pour plus d'informations, consultez Vérifier et publier les recommandations de NSX Intelligence générées.