Vous pouvez configurer un VPN à l'aide des PCG qui s'affichent comme des passerelles de niveau 0 créées automatiquement dans le déploiement de NSX-T Data Center sur site. Ces instructions sont spécifiques aux machines virtuelles de charge de travail en mode NSX appliqué.

Utilisez les PCG de la même manière que vous utilisez des passerelles de niveau 0 dans NSX Manager pour configurer le VPN en suivant les étapes supplémentaires décrites ici. Vous pouvez créer des tunnels VPN entre des PCG déployées dans le même cloud public, des clouds publics différents ou avec une passerelle ou un routeur sur site. Pour plus d'informations sur la prise en charge du VPN dans

NSX-T Data Center, consultez le

VPN (Virtual Private Network).

Conditions préalables

- Vérifiez que vous disposez d'une paire de PCG ou d'une paire HA déployée dans un VPC/VNet.

- Vérifiez que l'homologue distant prend en charge le VPN basé sur route et BGP.

Procédure

- Dans votre cloud public, recherchez le point de terminaison local attribué par NSX à la PCG et attribuez-lui une adresse IP publique si nécessaire :

- Accédez à votre instance de PCG dans le cloud public puis accédez à Balises.

- Notez l'adresse IP dans le champ de valeur de la balise nsx.local_endpoint_ip.

- (Facultatif) Si votre tunnel VPN requiert une adresse IP publique, par exemple, si vous souhaitez configurer un VPN sur un autre cloud public ou sur le déploiement de NSX-T Data Center sur site :

- Accédez à l'interface de liaison montante de l'instance de la PCG.

- Attachez une adresse IP publique à l'adresse IP nsx.local_endpoint_ip que vous avez notée à l'étape b.

- (Facultatif) Si vous disposez d'une paire HA d'instances de PCG, répétez les étapes a et b et attachez une adresse IP publique si nécessaire, comme décrit à l'étape c.

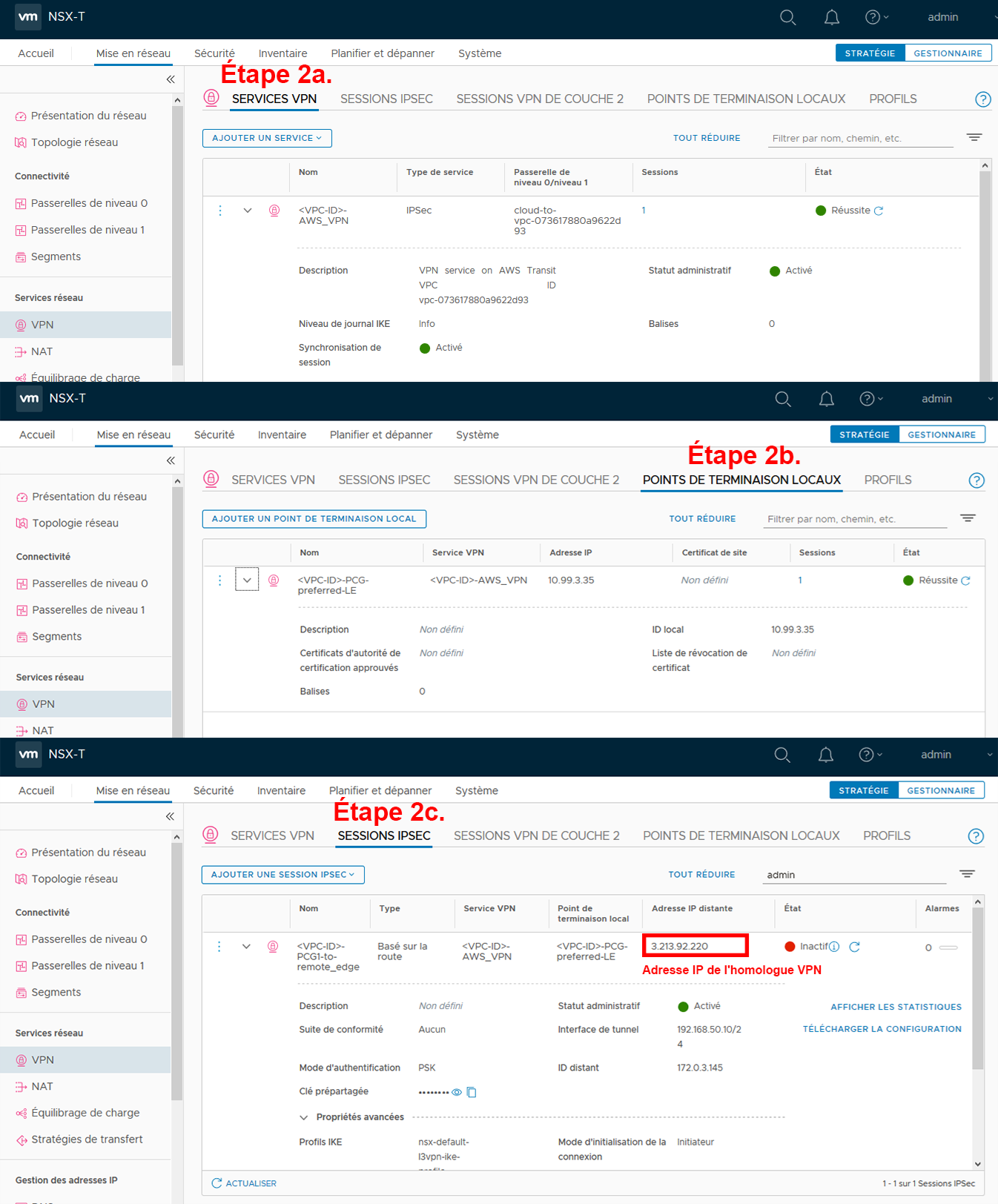

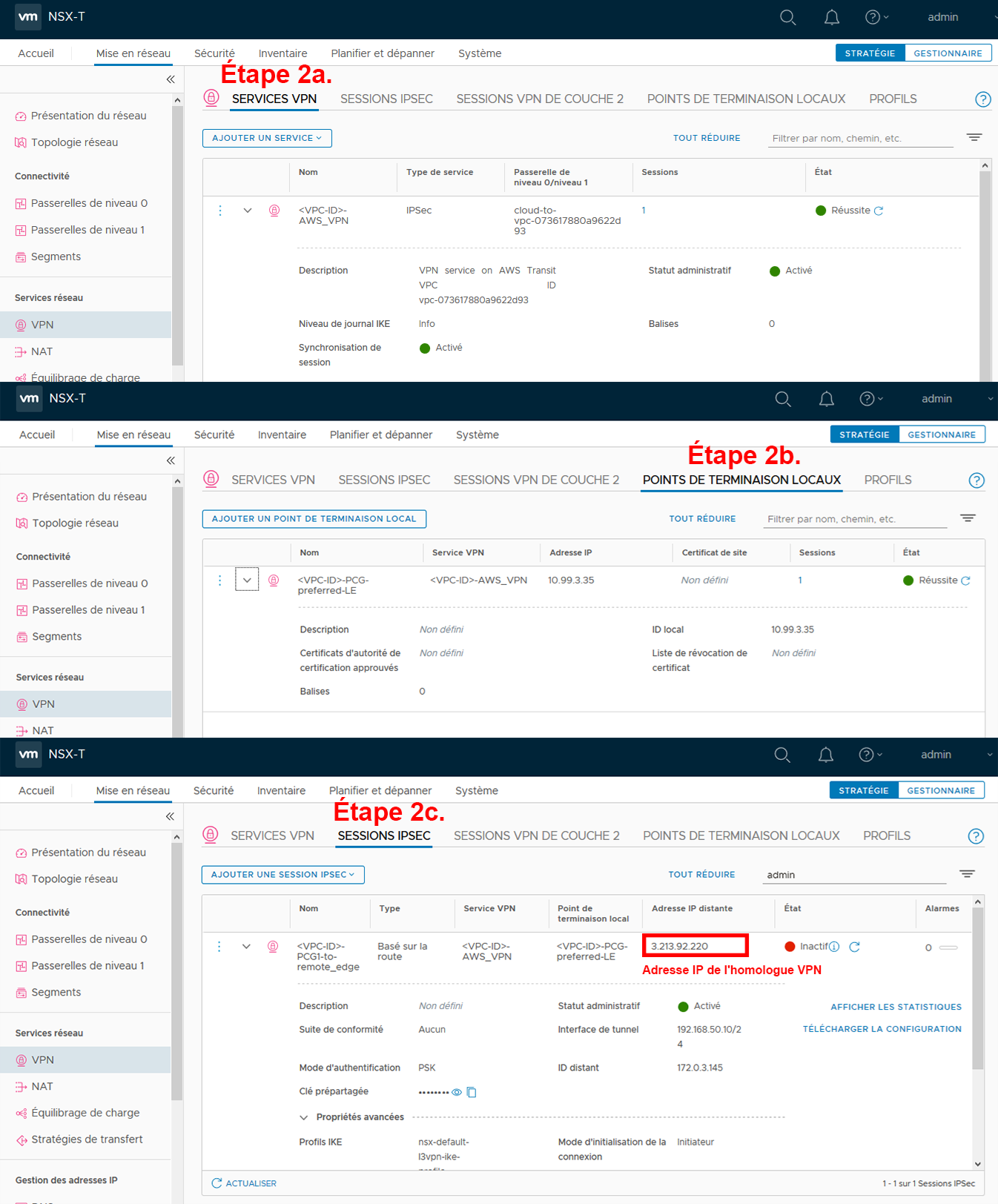

- Dans NSX Manager, activez le VPN IPSec de la PCG qui apparaît comme une passerelle de niveau 0 nommée cloud-t0-vpc/vnet-<vpc/vnet-id> et créez des sessions IPSec basées sur la route entre ce point de terminaison de la passerelle de niveau 0 et l'adresse IP distante de l'homologue VPN souhaité. Reportez-vous à la section Ajouter un service VPN IPSec pour plus d'informations.

- Accédez à . Fournissez les détails suivants :

| Option |

Description |

| Nom |

Entrez un nom descriptif pour le service VPN, par exemple <VPC-ID>-AWS_VPN ou <VNet-ID>-AZURE_VPN. |

| Passerelle de niveau 0/niveau 1 |

Sélectionnez la passerelle de niveau 0 pour la PCG dans votre cloud public. |

- Accédez à . Fournissez les informations suivantes et reportez-vous à la section Ajouter des points de terminaison locaux pour plus d'informations.

Note : Si vous disposez d'une paire HA d'instances de PCG, créez un point de terminaison local pour chaque instance à l'aide de l'adresse IP du point de terminaison local correspondant dans le cloud public.

| Option |

Description |

| Nom |

Entrez un nom descriptif pour le point de terminaison local, par exemple <VPC-ID>-PCG-preferred-LE ou <VNET-ID>-PCG-preferred-LE |

| Service VPN |

Sélectionnez le service VPN pour la passerelle de niveau 0 de la PCG que vous avez créée à l'étape 2a. |

| Adresse IP |

Entrez la valeur de l'adresse IP du point de terminaison local de la PCG que vous avez notée à l'étape 1b. |

- Accédez à . Fournissez les informations suivantes et consultez la section Ajout d'une session IPSec basée sur une route pour plus d'informations :

Note : Si vous créez un tunnel VPN entre des PCG déployées dans un VPC et des PCG déployées dans un réseau virtuel, vous devez créer un tunnel pour chaque point de terminaison local de PCG dans le VPC et l'adresse IP distante de la PCG dans le réseau virtuel, et inversement de la PCG du réseau virtuel vers l'adresse IP distante de PCG dans le VPC. Vous devez créer un tunnel distinct pour les PCG actives et en veille. Cela entraîne un maillage complet des sessions IPSec entre les deux clouds publics.

| Option |

Description |

| Nom |

Entrez un nom descriptif pour la session IPsec, par exemple, <VPC--ID>-PCG1-to-remote_edge |

| Service VPN |

Sélectionnez le service VPN créé à l'étape 2a. |

| Point de terminaison local |

Sélectionnez le point de terminaison local créé à l'étape 2b. |

| Adresse IP distante |

Entrez l'adresse IP publique de l'homologue distant avec lequel vous créez le tunnel VPN.

Note : L'adresse IP distante peut être une adresse IP privée si vous pouvez atteindre l'adresse IP privée à l'aide de DirectConnect ou d'ExpressRoute par exemple.

|

| Interface de tunnel |

Entrez l'interface du tunnel au format CIDR. Le même sous-réseau doit être utilisé pour l'homologue distant afin d'établir la session IPSec. |

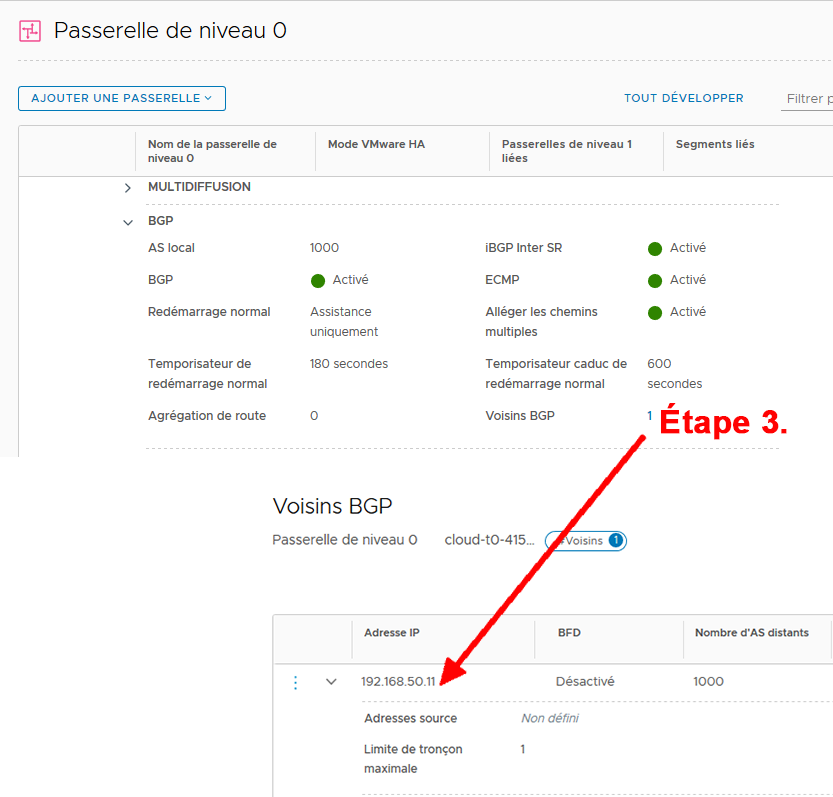

- Configurez les voisins BGP sur l'interface du tunnel VPN IPSec que vous avez établie à l'étape 2. Reportez-vous à la section Configurer BGP pour plus d'informations.

- Accédez à

- Sélectionnez la passerelle de niveau 0 créée automatiquement pour laquelle vous avez créé la session IPSec, puis cliquez sur Modifier.

- Cliquez sur le nombre ou l'icône en regard de Voisins BGP sous la section BGP et entrez les détails suivants :

| Option |

Description |

| Adresse IP |

Utilisez l'adresse IP de la VTI distante configurée sur l'interface de tunnel dans la session IPSec pour l'homologue VPN. |

| Nombre d'AS distants |

Ce nombre doit correspondre au nombre d'AS de l'homologue distant. |

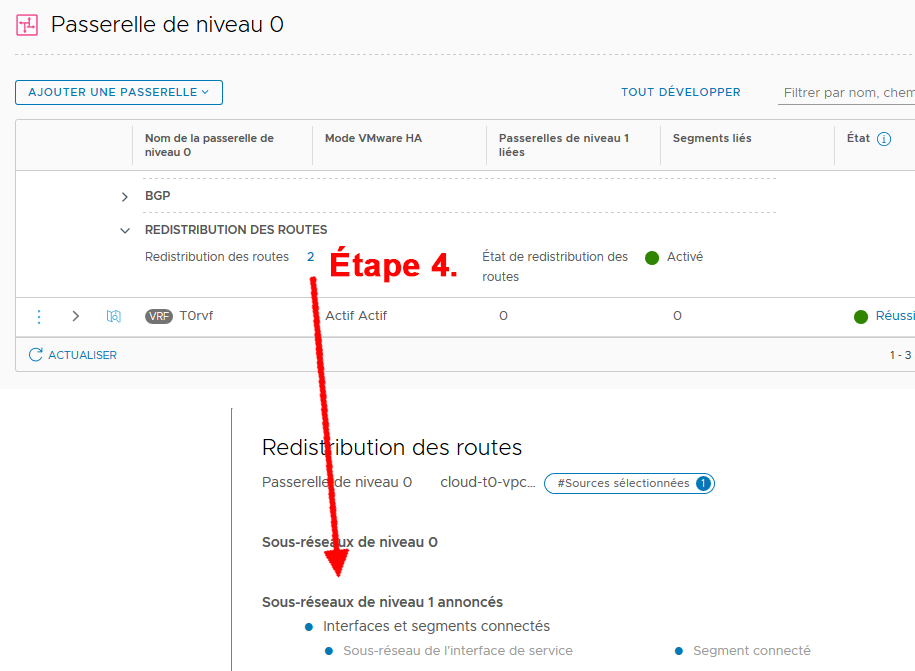

- Annoncez les préfixes que vous voulez utiliser pour le VPN à l'aide du profil de redistribution. Dans Mode d'application NSX, connectez les routes activées de niveau 1 dans le profil de redistribution.