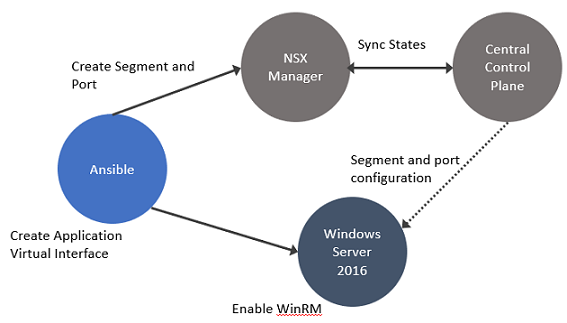

Utilisez Ansible pour configurer une application VIF sur Windows Server 2016 et l'intégrer à NSX-T. L'agent NSX-T installé sur les serveurs assure la connectivité et la sécurité aux charges de travail bare metal.

Dans cette procédure, établissez la connectivité entre les charges de travail et NSX Manager. Ensuite, configurez les règles DFW pour sécuriser le trafic d'entrée et de sortie en cours d'exécution entre les charges de travail virtuelles ou physiques et Windows Server 2016 bare metal.

Procédure

- Activez la gestion à distance Windows (WinRM) sur Windows Server 2016 pour permettre à Windows Server d'interagir avec des logiciels et du matériel tiers. Pour activer le service WinRM avec un certificat auto-signé.

- Exécutez PS$ wget -o ConfigureWinRMService.ps1 https://github.com/vmware/bare-metal-server-integration-with-nsxt/blob/master/bms-ansible-nsx/windows/ConfigureWinRMService.ps1.

- Exécutez PS$ powershell.exe -ExecutionPolicy ByPass -File ConfigureWinRMService.ps1.

- Configurez WinRM pour utiliser le protocole HTTPS. Le port par défaut utilisé pour HTTPS est 5986.

- Exécutez PowerShell en tant qu'administrateur.

- Exécutez winrm quickconfig.

- Exécutez winrm set winrm/config/service/auth @{Basic="true"}.

- Exécutez winrm set winrm/config/service @{AllowUnencrypted="true"}.

- Exécutez winrm create winrm/config/Listener?Address=*+Transport=HTTPS @{Hostname="win16-colib-001";CertificateThumbprint="cd 65 61 d8 b2 25 a7 ca 99 f8 1f a5 0c 55 8b f1 38 0d 06 26"}.

- Vérifiez la configuration de WinRM. Exécutez winrm e winrm/config/listener.

- À l'aide d'Ansible, créez une interface d'application pour le serveur Windows.

Reportez-vous à https://github.com/vmware/bare-metal-server-integration-with-nsxt.

- À l'aide d'Ansible, créez un segment et des ports de segment sur NSX Manager sur le canal WinRM.

L'interface virtuelle d'application, NSX Manager et la gestion à distance de Windows sont synchronisés avec le segment et les ports créés pour l'interface virtuelle d'application.

- Dans Windows, personnalisez le pilote OVSIM pour le serveur Windows afin de créer deux nouveaux adaptateurs réseau : des interfaces virtuelles d'application et un point de terminaison de tunnel virtuel (VTEP) pour la charge de travail reposant sur la superposition.

$:> Get-NetAdaptervEthernet1-VTEP : utilisé pour l'interface VTEP reposant sur la superposition. Non requis pour une charge de travail reposant sur un VLAN.vEthernet1-VIF1 : utilisé pour l'interface virtuelle ou l'interface d'application du serveur bare metal Windows.

- Pour vérifier les adaptateurs réseau, accédez au serveur Windows et exécutez Get-NetAdapter.

- Ajoutez le serveur bare metal en tant que nœud de transport autonome. Dans NSX Manager, accédez à Système → Infrastructure → Nœuds → Nœuds de transport hôtes.

- Dans le menu déroulant Géré par, sélectionnez Hôtes autonomes puis cliquez sur + Ajouter.

- Lors de la création du nœud de transport, assurez-vous que les conditions suivantes sont remplies :

- Dans le champ Liaison montante, mappez une liaison montante à une adresse IP disponible sur le serveur Windows. Exécutez Get-NetAdapter sur le serveur Windows pour savoir quelle adresse Ethernet configurer en tant que liaisons montantes pour le nœud de transport bare metal.

- Sur des charges de travail reposant sur la superposition, sélectionnez un pool d'adresses IP, une adresse IP statique ou DHCP comme mode d'attribution d'une adresse VTEP à l'hôte.

- Sur des charges de travail reposant sur un VLAN, il n'y a pas d'attribution d'adresse IP requise pour l'hôte.

Note : NSX-T ne prend pas en charge les configurations d'association de cartes réseau ou de liaison OVS sur les serveurs Windows Server 2016.

- Vous pouvez également préparer manuellement le serveur bare metal en tant que nœud de transport ou suivre le mode interactif pour préparer le serveur en tant que nœud de transport.

- Téléchargez et installez le bundle NSX-T LCP Windows à l'aide de la commande wget.

- Pour installer silencieusement NSX-T, exécutez \\install_helper.ps1 -operation install -setupFile VMware-NSX-<version>_baremetal-server_setup.exe -installPath <path>.

- Pour installer NSX-T de manière interactive, double-cliquez sur le fichier setup.exe et suivez l'assistant pour terminer l'installation.

- Exécutez la commande nsxcli pour joindre le serveur Windows à NSX Manager.

- Configurez l'hôte en tant que nœud de transport à partir de l'interface utilisateur de NSX Manager ou de REST API. Pour plus de détails, reportez-vous à Créer un nœud de transport d'hôte autonome ou de serveur bare metal.

- Vérifiez si des ponts OVS sont créés sur le serveur Windows. Le pont OVS connecte l'interface virtuelle d'application au commutateur NSX sur le nœud de transport.

ovs-vsctl showLa sortie doit afficher les ponts créés à partir du composant hôte nsxswitch et nsx managed. Le pont nsxswitch est destiné au nœud de transport qui a été créé. Le pont nsx managed est créé pour l'interface virtuelle d'application sur l'hôte Windows. Ces entrées de pont indiquent que le canal de communication est établi entre le commutateur NSX et l'écouteur distant Windows.

- À l'aide du client Ansible, configurez une adresse IP statique pour le segment de superposition ou reposant sur un VLAN.

Exécutez vi win_hosts

- Lancez le playbook Ansible pour le service afin de configurer le serveur bare metal Windows.

Exécutez ansible-playbook -i win_hosts win_static_config.yml

- Sur le nœud de transport reposant sur la superposition, vérifiez :

- L'adresse IP statique est reflétée en tant qu'adresse IP du segment de superposition auquel la charge de travail du serveur Windows est connectée.

- Les tunnels GENEVE sont créés entre le commutateur NSX et le composant hôte géré par NSX sur l'hôte Windows.

Note : De même, sur un nœud de transport reposant sur VLAN, vérifiez que l'adresse IP statique est reflétée en tant qu'adresse IP du segment VLAN auquel la charge de travail du serveur Windows est connectée. - Vérifiez la connectivité entre l'application, le serveur bare metal Windows et NSX Manager.

- Ajoutez et publiez des règles DFW de couche 2 ou de couche 3 pour la charge de travail bare metal de superposition ou de VLAN.

- Vérifiez que le trafic d'entrée et de sortie entre les charges de travail virtuelles ou physiques et les charges de travail bare metal sont acheminés en fonction des règles DFW publiées.