NSX Edge peut être installé en utilisant ISO, OVA/OVF ou le démarrage PXE. Quelle que soit la méthode d'installation, assurez-vous que la mise en réseau de l'hôte est préparée avant d'installer NSX Edge.

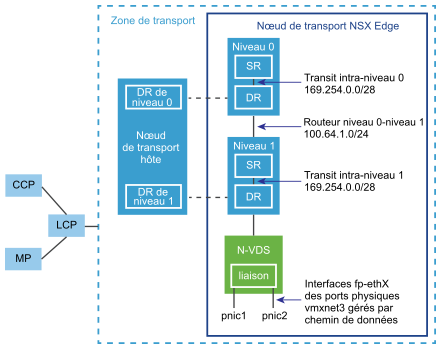

Vue générale de NSX Edge dans une zone de transport

La vue générale de NSX-T Data Center affiche deux nœuds de transport dans une zone de transport L'un des nœuds de transport est un hôte. L'autre est un dispositif NSX Edge.

Lorsque vous déployez un dispositif NSX Edge pour la première fois, vous pouvez le considérer comme un conteneur vide. Le dispositif NSX Edge ne fait rien tant que vous n'avez pas créé de routeurs logiques. Le dispositif NSX Edge fournit la structure de calcul pour les routeurs logiques de niveau 0 et de niveau 1. Un routeur logique contient un routeur de services (SR) et un routeur distribué (DR). Un routeur distribué est un routeur qui est répliqué sur tous les nœuds de transport appartenant à une même zone de transport. Sur le schéma, le nœud de transport hôte contient les mêmes DR que les routeurs de niveau 0 et de niveau 1. Un routeur de services est requis si le routeur logique doit être configuré pour fournir des services, tels que NAT. Tous les routeurs logiques de niveau 0 contiennent un routeur de services. Un routeur de niveau 1 peut posséder un routeur de services si vos choix de conception l'exigent.

Par défaut, les liens entre le SR et le DR utilisent le sous-réseau 169.254.0.0/28. Ces liens de transit intra-routeur sont créés automatiquement lorsque vous déployez un routeur logique de niveau 0 ou de niveau 1. Vous n'avez pas besoin de configurer ou de modifier la configuration du lien sauf si le sous-réseau 169.254.0.0/28 est déjà utilisé dans votre déploiement. Sur un routeur logique de niveau 1, le SR est présent uniquement si vous sélectionnez un cluster NSX Edge lors de la création du routeur logique de niveau 1.

L'espace d'adressage par défaut attribué aux connexions de niveau 0 à niveau 1 est l'espace 100.64.0.0/10. Chaque connexion homologue de niveau 0 à niveau 1 reçoit un sous-réseau /31 dans l'espace d'adressage 100.64.0.0/10. Ce lien est créé automatiquement lorsque vous créez un routeur de niveau 1 et que vous le connectez à un routeur de niveau 0. Vous n'avez pas besoin de configurer ou de modifier les interfaces sur ce lien sauf si le sous-réseau 100.64.0.0/10 est déjà utilisé dans votre déploiement.

Chaque déploiement NSX-T Data Center comporte un cluster de plan de gestion (MP) et un cluster de plan de contrôle (CCP). Le MP et le CCP transfèrent les configurations vers le plan de contrôle local (LCP) de chaque zone de transport. Lorsqu'un hôte ou un dispositif NSX Edge rejoint le plan de gestion, l'agent du plan de gestion (MPA) établit la connectivité avec l'hôte ou le dispositif NSX Edge, et ce dernier NSX Edge devient un nœud d'infrastructure NSX-T Data Center. Lorsque le nœud d'infrastructure est ensuite ajouté en tant que nœud de transport, la connectivité LCP est établie avec l'hôte ou le dispositif NSX Edge.

Enfin, le schéma montre un exemple de deux cartes réseau physiques (pNIC1 et pNIC2) qui sont liées pour fournir une haute disponibilité. Le chemin des données gère les cartes réseau physiques. Elles peuvent servir soit de liaisons montantes VLAN vers un réseau externe, soit de liens de point de terminaison de tunnel vers des réseaux de machines virtuelles internes gérés par NSX-T Data Center.

Il est recommandé d'allouer au moins deux liens physiques à chaque NSX Edge qui est déployé en tant que machine virtuelle. Vous pouvez éventuellement faire chevaucher les groupes de ports sur la même pNIC en utilisant différents ID de VLAN. Le premier lien réseau trouvé est utilisé pour la gestion. Par exemple, sur une machine virtuelle NSX Edge, le premier lien trouvé pourrait être vnic1. Pour une installation sur système nu, le premier lien trouvé pourrait être eth0 ou em0. Les liens restants sont utilisés pour les liaisons montantes et les tunnels. Par exemple, l'un d'eux pourrait être destiné à un point de terminaison de tunnel utilisé par les machines virtuelles gérées par NSX-T Data Center. L'autre pourrait être destiné à une liaison montante TOR NSX Edge dirigée vers l'extérieur.

Vous pouvez afficher les informations de lien physique de NSX Edge, en vous connectant à l'interface de ligne de commande en tant qu'administrateur et en exécutant les commandes get interfaces et get physical-ports. Dans l'API, vous pouvez utiliser l'appel d'API GET fabric/nodes/<edge-node-id>/network/interfaces. Les liens physiques sont décrits en détail à la section suivante.

Que vous installiez NSX Edge sur un système nu ou en tant que machine virtuelle, vous disposez de plusieurs options pour la configuration réseau, en fonction de votre déploiement.

Zones de transport et N-VDS

Pour comprendre la mise en réseau de NSX Edge, vous devez avoir des connaissances sur les zones de transport et les N-VDS. Les zones de transport contrôlent l'accessibilité des réseaux de couche 2 dans NSX-T Data Center. Un N-VDS est un commutateur logiciel qui est créé sur un nœud de transport. Un N-VDS a pour vocation de lier les liaisons montantes et les liaisons descendantes des routeurs logiques aux cartes réseau physiques. Pour chaque zone de transport à laquelle appartient le dispositif NSX Edge, un N-VDS distinct est installé sur le dispositif NSX Edge.

- Superposition pour la tunnellisation NSX-T Data Center interne entre les nœuds de transport.

- VLAN pour les liaisons montantes externes à NSX-T Data Center.

Un dispositif NSX Edge peut appartenir à zéro ou à plusieurs zones de transport VLAN. Pour les zones de transport VLAN, NSX Edge peut toujours posséder des liaisons montantes, car les liaisons montantes de NSX Edge peuvent utiliser le N-VDS installé pour la zone de transport de superposition. Cette opération se justifie si vous souhaitez que chaque dispositif NSX Edge n'ait qu'un seul N-VDS. Il est également possible d'intégrer NSX Edge à plusieurs zones de transport VLAN, à raison d'une pour chaque liaison montante.

Le choix de conception le plus courant consiste à définir trois zones de transport : une superposition et deux zones de transport VLAN pour les liaisons montantes redondantes.

Pour utiliser le même ID de VLAN pour un réseau de transport de trafic de superposition et pour d'autres trafics VLAN, comme une liaison montante VLAN, configurez l'ID sur deux N-VDS différents, un pour VLAN et l'autre pour la superposition.

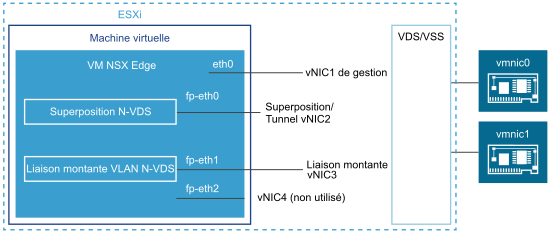

Mise en réseau NSX Edge de dispositifs virtuels/machines virtuelles

Lorsque vous installez NSX Edge en tant que dispositif virtuel ou machine virtuelle, des interfaces internes, appelées fp-ethX, sont créées (X correspond à 0, 1, 2 ou 3). Ces interfaces sont allouées pour des liaisons montantes vers des commutateurs ToR (Top-of-Rack) et pour la tunnellisation de superposition NSX-T Data Center.

Lorsque vous créez le nœud de transport NSX Edge, vous pouvez sélectionner des interfaces fp-ethX à associer aux liaisons montantes et au tunnel de superposition. Vous pouvez décider du mode d'utilisation des interfaces fp-ethX.

Sur le commutateur distribué vSphere ou le commutateur vSphere Standard, vous devez allouer au moins deux vmnics au dispositif NSX Edge : l'un pour la gestion de NSX Edge, l'autre pour les liaisons montantes et les tunnels.

Dans l'exemple de topologie physique suivant, fp-eth0 est utilisé pour le trafic du tunnel de superposition, transportant l'adresse IP du TEP. fp-eth1 est utilisé pour la liaison montante de la passerelle de niveau 0 qui prend en charge le trafic nord-sud. fp-eth2 n'est pas utilisé, car la topologie se compose uniquement de passerelles. Vous pouvez utiliser fp-eth2 si un pont L2 est configuré. eth0/vNIC1 est attribué au réseau de gestion.

Le dispositif NSX Edge représenté dans cet exemple appartient à deux zones de transport (une superposition et un réseau local virtuel) et possède donc deux N-VDS, un pour le tunnel et l'autre pour le trafic de liaison montante.

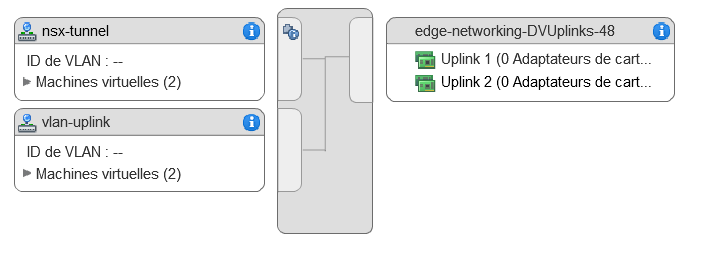

Cette capture d'écran montre les groupes de ports de machine virtuelle, nsx-tunnel et vlan-uplink.

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

L'exemple illustré ici utilise les noms de groupe de ports de machine virtuelle Mgmt, nsx-tunnel et vlan-uplink. Vous pouvez utiliser n'importe quel nom pour vos groupes de ports de machine virtuelle.

Les groupes de ports de tunnel et de machines virtuelles de liaison montante configurés pour le dispositif NSX Edge n'ont pas besoin d'être associés aux ports VMkernel ou aux adresses IP données. En effet, ils sont utilisés dans la couche 2 uniquement. Si votre déploiement utilise DHCP pour fournir une adresse à l'interface de gestion, assurez-vous qu'une seule carte réseau est affectée au réseau de gestion.

Notez que les groupes de ports de réseau virtuel et de tunnel sont configurés en tant que ports de jonction. Cela est obligatoire. Par exemple, sur un vSwitch standard, vous configurez les ports de jonction comme suit : .

Si vous utilisez un système NSX Edge basé sur un dispositif ou sur une machine virtuelle, vous pouvez utiliser des vSwitch standard ou des commutateurs distribués vSphere.

Une machine virtuelle NSX Edge peut être installée sur un hôte NSX-T Data Center préparé et configurée comme un nœud de transport. Il existe deux types de déploiement :

- Une machine virtuelle NSX Edge peut être déployée à l'aide de groupes de ports VSS/VDS où VSS/VDS consomment des pNIC(s) distincts sur l'hôte. Le nœud de transport d'hôte consomme une ou des pNIC distinctes pour l'instance de N-VDS installée sur l'hôte. L'instance de N-VDS du nœud de transport d'hôte coexiste avec VSS ou VDS, les deux consommant des pNIC distinctes. Le TEP (point de terminaison de tunnel) de l'hôte et le TEP de NSX Edge peuvent se trouver dans le même sous-réseau ou des sous-réseaux distincts.

- Une machine virtuelle NSX Edge peut être déployée à l'aide de commutateurs logiques soutenus par VLAN sur le N-VDS du nœud de transport d'hôte. Le TEP de l'hôte et le TEP de NSX Edge doivent se trouver dans des sous-réseaux distincts.

Vous pouvez éventuellement installer plusieurs dispositifs/machines virtuelles NSX Edge sur un même hôte, et les mêmes groupes de ports de gestion, de réseau local virtuel et de point de terminaison de tunnel peuvent être utilisés par tous les systèmes NSX Edge installés.

Une fois que les liens physiques sous-jacents sont activés et que les groupes de ports de machine virtuelle sont configurés, vous pouvez installer NSX Edge.

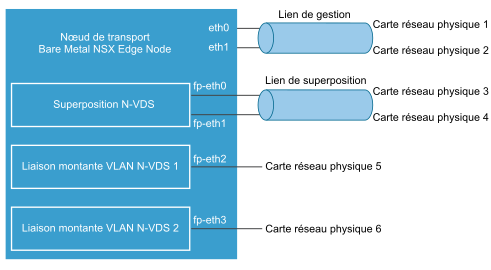

Mise en réseau de NSX Edge sur un système nu

NSX Edge installé sur un système bare metal contient des interfaces internes appelées fp-ethX, où X correspond à 16 interfaces au maximum. Le nombre d'interfaces fp-ethX créées dépend du nombre de cartes réseau physiques sur le serveur bare metal NSX Edge. Jusqu'à quatre de ces interfaces peuvent être allouées pour des liaisons montantes à des commutateurs ToR (Top-of-Rack) et pour la tunellisation de superposition NSX-T Data Center.

Lorsque vous créez le nœud de transport NSX Edge, vous pouvez sélectionner des interfaces fp-ethX à associer aux liaisons montantes et au tunnel de superposition.

Vous pouvez décider du mode d'utilisation des interfaces fp-ethX. Dans l'exemple de topologie physique suivant, fp-eth0 et fp-eth1 sont liés et utilisés pour le trafic du tunnel de superposition, transportant l'adresse IP du TEP. fp-eth2 et fp-eth3 sont utilisés pour la liaison montante de la passerelle de niveau 0 qui prend en charge le trafic nord-sud. eth0/vNIC1 est attribué au réseau de gestion.

Redondance de liaison montante NSX Edge

La redondance de liaison montante NSX Edge permet à deux liaisons montantes ECMP de réseau local virtuel d'être utilisées sur la connexion réseau TOR NSX Edge dirigée vers l'extérieur.

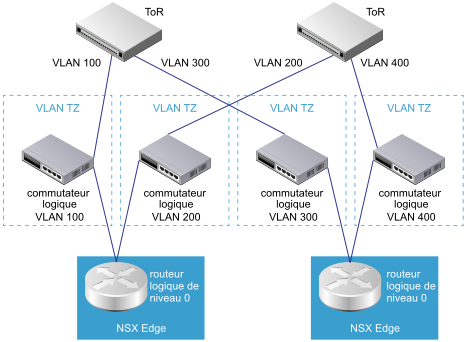

Si vous disposez de deux liaisons montantes ECMP VLAN, vous devez également disposer de deux commutateurs ToR pour assurer une haute disponibilité et une connectivité entièrement maillée. Chaque commutateur logique de réseau virtuel possède un ID de réseau virtuel associé.

Lorsque vous ajoutez un système NSX Edge à une zone de transport de réseau virtuel, un nouveau N-VDS est installé. Par exemple, si vous ajoutez un nœud NSX Edge à quatre zones de transport de réseau virtuel, comme indiqué dans la figure, quatre N-VDS sont installés sur le dispositif NSX Edge.

- Sur un commutateur vDS exécutant une version antérieure (<) à 6.6, activez le mode promiscuité pour le port connecté à la carte réseau virtuelle de machine virtuelle NSX Edge qui fournit la connectivité VLAN.

- Sur un commutateur vDS exécutant une version égale ou supérieure à (> =) 6.6, activez l'apprentissage Mac et désactivez le mode promiscuité. Ces paramètres garantissent que les paquets sont reçus à la destination où l'adresse MAC de destination ne correspond pas à l'adresse MAC effective de la carte réseau virtuelle.

- Activez la fausse transmission sur le commutateur vDS. La fausse transmission permet d'envoyer des paquets avec une adresse Mac source ne correspondant pas aux adresses MAC effectives de la carte réseau virtuelle. Ces paramètres sont nécessaires pour prendre en charge le pontage ou la fonctionnalité L2VPN et DHCP pour les réseaux VLAN.