Un pare-feu NAT permet au trafic Internet de passer par la passerelle si un périphérique sur le réseau privé l'a demandé. Toutes les demandes ou paquets de données non sollicités sont ignorés, empêchant ainsi la communication avec des périphériques potentiellement dangereux.

Si SNAT et le pare-feu de passerelle (GWFW) sont configurés sur une passerelle de niveau 1, et si GWFW n'est pas configuré pour être avec état, vous devez configurer AUCUN SNAT pour les sous-réseaux annoncés de la passerelle de niveau 1. Sinon, le trafic vers les adresses IP dans ces sous-réseaux échouera.

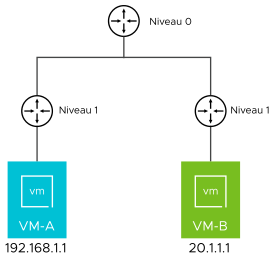

Dans l'exemple ci-dessous, T1-A est la passerelle et une règle SNAT est configurée pour traduire tout trafic depuis son sous-réseau attaché 192.168.1.0/0 vers 10.1.1.1.

- Tout flux de trafic initié à partir de VM-A/192.168.1.1 est traduit en 10.1.1.1 en tant qu'adresse IP source, que le pare-feu de passerelle soit avec état, sans état ou désactivé. Lorsque le trafic de VM-C ou VM-B renvoie pour ce flux, il dispose d'une adresse IP de destination de 10.1.1.1 ; T1-A le mettra en correspondance avec le flux SNAT et le traduira correctement afin qu'il revienne en VM-A. La règle SNAT fonctionne comme prévu et il n'y a aucun problème.

- VM-B/20.1.1.1 initie un flux de trafic vers VM-A/192.168.1.1. Ici, il existe une différence de comportement lorsque T1-A dispose d'un pare-feu avec état par rapport à lorsqu'il n'a pas de pare-feu ou de pare-feu sans état. Les règles de pare-feu autorisent le trafic entre VM-B et VM-A. Pour ce scénario, configurez une règle NO-NAT pour le trafic correspondant à 192.168.1.0/24 sur 20.1.1.0/24. Lorsque cette règle NO-NAT existe, il n'y a aucune différence de comportement.

- Si T1-A dispose d'un pare-feu avec état, le pare-feu T1-A crée une entrée de connexion de pare-feu pour le paquet SYN TCP de VM-B/20.1.1.1 vers VM-A/192.168.1.1. Lorsque VM-A répond, T1-A correspond au paquet de réponse avec l'entrée de connexion avec état et transfère le trafic de VM-A/192.168.1.1 vers VM-B/ 20.1.1.1 sans traduction SNAT. Cela est dû au fait que le pare-feu ignore la recherche SNAT lorsque le trafic de retour correspond à une entrée de connexion de pare-feu.

- Si le pare-feu T1-A est désactivé ou sans état, le pare-feu T1-A transfère le paquet SYN TCP de VM-B/20.1.1.1 vers VM-A/192.168.1.1 sans créer d'entrée de connexion de pare-feu, car il est sans état ou il n'y a aucun pare-feu. Lorsque VM-A/192.168.1.1 répond à VM-B/20.1.1.1, T1-A voit qu'il n'y a pas d'entrée de connexion de pare-feu, exécute SNAT sur celle-ci et traduit l'adresse IP source de VM-A/192.168.1.1 vers 10.1.1.1. Lorsque cette réponse revient à VM-B, VM-B abandonne le trafic, car l'adresse IP source est 10.1.1.1 au lieu de VM-A/192.168.1.1.