Vous pouvez migrer un environnement NSX-V avec vRealize Automation (vRA) si la topologie est prise en charge pour la migration.

- Réseaux acheminés à la demande sans services

- Réseaux acheminés à la demande avec le serveur DHCP

- Réseaux privés à la demande (réseaux isolés)

- Groupes de sécurité à la demande

- Réseaux sortants à la demande avec NAT uniquement

- Réseaux sortants à la demande avec DHCP, NAT, équilibreur de charge manchot

- Réseaux sortants à la demande avec DHCP, NAT, équilibreur de charge en ligne

- Réseaux sortants à la demande avec DHCP, NAT, équilibreur de charge manchot, équilibreur de charge en ligne

- Équilibreur de charge manchot à la demande sur des réseaux existants

- Groupes de sécurité à la demande ou groupes de sécurité existants avec équilibreur de charge

- Groupes de sécurité existants

- Réseaux existants (commutateurs logiques, groupes de ports virtuels distribués VLAN)

- Groupes de sécurité existants

- Routeur logique distribué (DLR)

La version de vRA que vous utilisez dans votre environnement intégré doit être compatible avec les topologies mentionnées ci-dessous. Pour plus d'informations sur les topologies prises en charge par vRA pour la migration, reportez-vous à la documentation de vRealize sur la migration de NSX-V vers NSX-T.

Dans NSX-V, l'action par défaut pour les règles de pare-feu Edge consiste à refuser tout le trafic, puis des règles spécifiques sont ajoutées par vRA sur le dispositif Edge pour autoriser le trafic pour les services qu'il configure. Dans NSX-T, le comportement par défaut sur la passerelle consiste à autoriser tout le trafic.

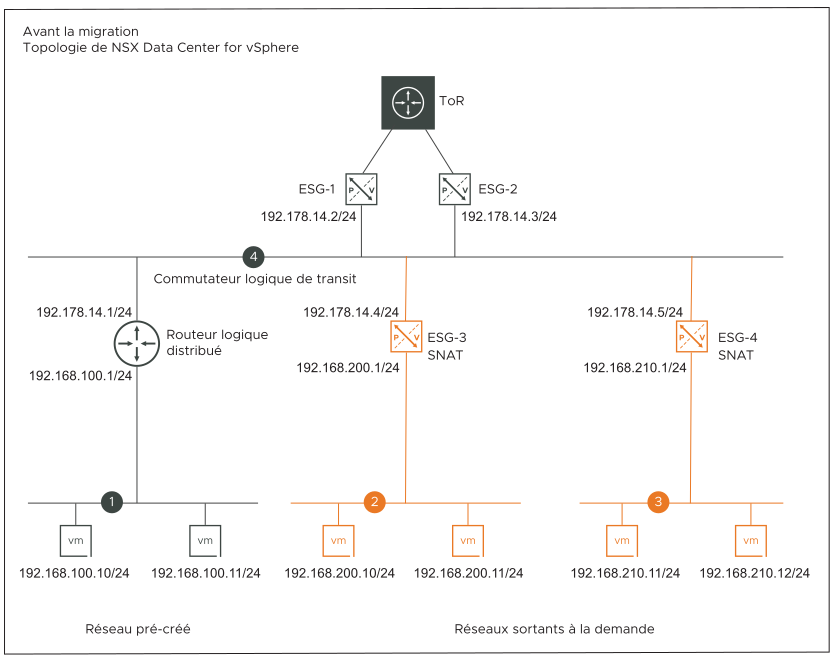

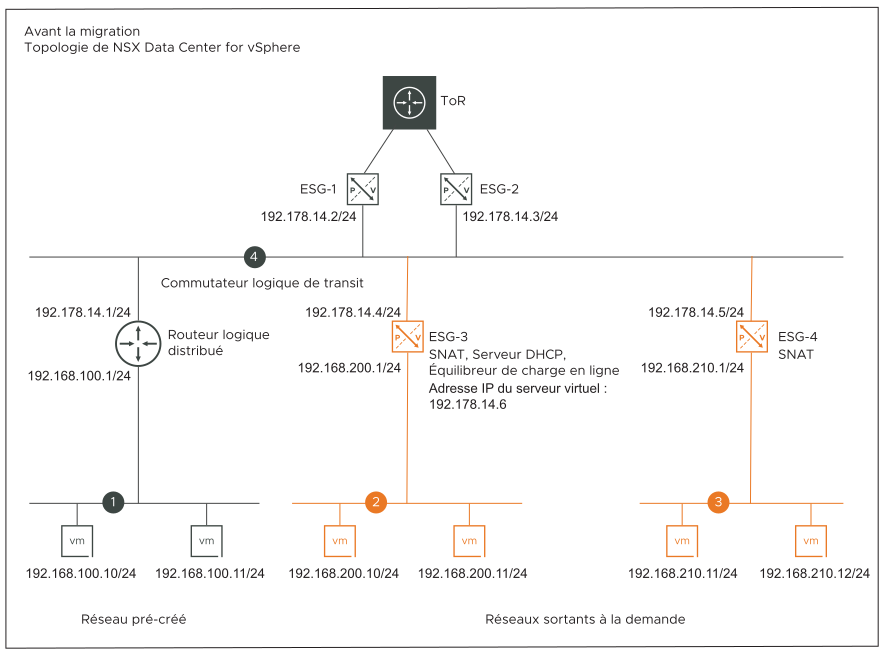

- Topologie avant la migration

-

Les objets qui sont précréés ou existants dans

NSX-V sont affichés en gris foncé. La topologie pré-créée dans

NSX-V peut correspondre à l'une des quatre topologies de

NSX-V suivantes prises en charge pour la migration :

- ESG avec les services Haute disponibilité et L4-L7 (topologie 1)

- ESG sans services L4-L7 (topologie 2)

- Deux niveaux de passerelle ESG avec les services L4-L7 sur la passerelle ESG de second niveau (topologie 3)

- Équilibreur de charge manchot (topologie 4)

Pour plus de détails sur ces topologies prises en charge, reportez-vous à Topologies fixées prises en charge pour la migration de bout en bout.

Les réseaux acheminés à la demande, sortants et privés qui sont affichés en orange représentent les ressources créées dans vRealize Automation.

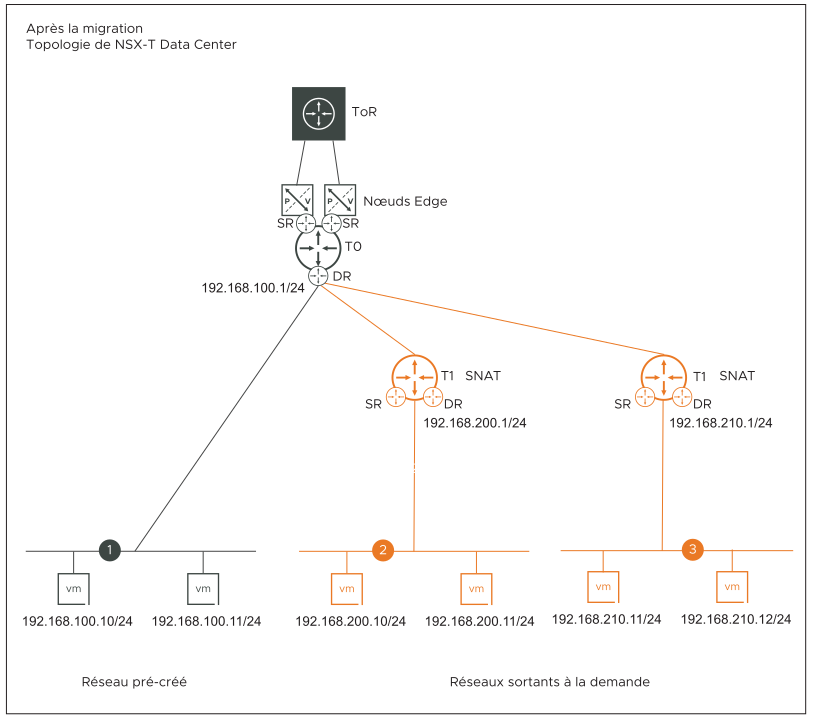

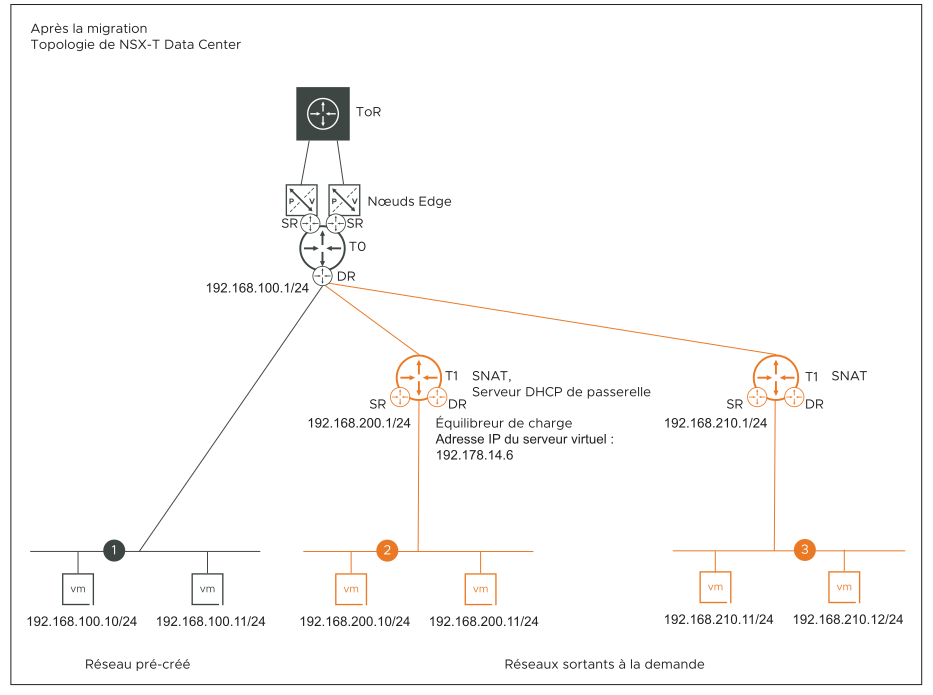

- Topologie après la migration

- Les objets existants ou précréés dans la carte de topologie NSX-V mappent aux objets NSX-T en gris foncé. Les ressources à la demande créées dans vRealize Automation mappent à des objets NSX-T en orange.

- Dans toutes les topologies prises en charge, vRealize Automation ne crée pas de routeur logique distribué (DLR) ou de passerelle de services Edge (ESG) orientée vers le nord. vRealize Automation peut uniquement consommer un DLR existant dans son profil réseau et l'utiliser pour créer des réseaux acheminés à la demande.

- Dans toutes les topologies prises en charge, BGP et OSPF sont pris en charge entre les passerelles Edge Services Gateways orientées nord et les commutateurs ToR physiques.

Réseaux acheminés à la demande sans services (topologie A)

- Des commutateurs logiques créés dans vRealize Automation se connectent à un routeur logique distribué existant dans NSX-V.

- Des machines virtuelles de charge de travail créées à l'aide de vRealize Automation sont attachées aux commutateurs logiques créés dans vRealize Automation.

- Une passerelle de niveau 1 est créée pour chaque commutateur logique vRealize Automation créé qui est connecté au routeur logique distribué.

- Les interfaces de liaison descendante du routeur logique distribué correspondent aux interfaces de liaison descendante sur la passerelle de niveau 1.

- Un segment NSX-T est créé pour chaque commutateur logique vRealize Automation créé.

- Des machines virtuelles de charge de travail créées dans vRealize Automation sont attachées aux segments de NSX-T.

Réseaux acheminés à la demande avec le serveur DHCP uniquement (topologie B)

- Des commutateurs logiques créés dans vRealize Automation se connectent à un routeur logique distribué existant dans NSX-V.

- Une passerelle de services Edge avec une configuration du serveur DHCP est créée à l'aide de vRealize Automation.

- La passerelle de services Edge est attachée au commutateur logique créé par vRealize Automation.

- Une passerelle de niveau 1 est créée pour chaque commutateur logique vRealize Automation créé qui est connecté au routeur logique distribué.

- Les interfaces de liaison descendante du routeur logique distribué correspondent aux interfaces de liaison descendante sur la passerelle de niveau 1.

- Un segment NSX-T est créé pour chaque commutateur logique vRealize Automation créé.

- Des machines virtuelles de charge de travail créées dans vRealize Automation sont attachées aux segments de NSX-T.

- La configuration du serveur DHCP sur la passerelle de services Edge est migrée vers une configuration de serveur DHCP locale sur le segment NSX-T.

- Les baux DHCP des VM de charge de travail qui sont attachées au commutateur logique vRealize Automation créé sont migrés vers NSX-T.

Réseaux privés à la demande (topologie C)

- Les machines virtuelles de charge de travail sont créées dans vRealize Automation et attachées aux commutateurs logiques vRealize Automation créés.

- Facultatif : une passerelle de services Edge est créée dans vRealize Automation et le serveur DHCP est configuré sur cette passerelle. La passerelle de services Edge est attachée au commutateur logique créé par vRealize Automation.

- Un segment NSX-T est créé pour chaque commutateur logique vRealize Automation créé.

- Des machines virtuelles de charge de travail créées dans vRealize Automation sont attachées au segment de NSX-T.

- Le serveur DHCP local est configuré sur le segment NSX-T.

Groupes de sécurité à la demande (topologie D)

- Ajouter uniquement des vNIC de VM en tant que membres statiques.

- Ajouter des stratégies de sécurité.

- Ajouter des règles de pare-feu dans la stratégie de sécurité. Les règles peuvent avoir une combinaison d'adresses IP et d'applications, avec ou sans combinaisons de ports et de protocoles.

- Appliquer des stratégies de sécurité aux groupes de sécurité vRealize Automation créés.

Si les règles de pare-feu dans la stratégie de sécurité créée par vRealize Automation contiennent des adresses IP, vRealize Automation crée un ensemble d'adresses IP. Si la règle contient des combinaisons de port et de protocole, vRealize Automation crée les applications nécessaires dans la règle de pare-feu.

- Une application L7 sans combinaison port/protocole dans une règle de pare-feu NSX-V est mappée à un profil de contexte unique dans une règle de pare-feu NSX-T.

- Une application L7 avec une combinaison port-protocole dans une règle de pare-feu NSX-V est mappée à un profil de contexte unique et un service L4 dans une règle de pare-feu NSX-T.

Groupes de sécurité existants (topologie E)

Dans cette topologie, vRealize Automation utilise ou fait référence à des groupes de sécurité existants ou pré-créés dans l'environnement NSX-V. Cependant, avec les groupes de sécurité existants, les fonctionnalités limitées sont prises en charge. À l'aide de vRealize Automation, vous pouvez ajouter uniquement des vNIC de machines virtuelles de charge de travail en tant que membres statiques dans les groupes de sécurité existants. Vous ne pouvez pas créer de règles de pare-feu distribué dans vRealize Automation et les appliquer à des groupes de sécurité existants.

Après la migration, les groupes de sécurité dans NSX-V sont mappés à des groupes dans NSX-T. Les balises de sécurité créées via vRealize Automation ne sont pas prises en charge pour la migration vers NSX-T. Si vous avez attribué des balises de sécurité NSX-V pré-créées à des machines virtuelles de charge de travail, ces balises sont migrées vers NSX-T, mais ces informations ne sont pas mises à jour dans vRealize Automation.

Réseaux sortants à la demande avec NAT uniquement (topologie F)

- Les réseaux sortants à la demande (commutateurs logiques) sont créés à l'aide de vRealize Automation. Par exemple, les réseaux 2 et 3 de la topologie avant la migration représentent les réseaux sortants à la demande.

- L'interface de liaison montante des passerelles de services Edge (ESG) vRealize Automation (ESG-3 et ESG-4) est connectée à un commutateur logique de transit existant (192.178.14.0/24).

- Les machines virtuelles créées par vRealize Automation sur les réseaux sortants à la demande disposent d'une adresse IP statique.

- Les règles de traduction d'adresse réseau (NAT) sont créées à l'aide de vRealize Automation. L'action SNAT est configurée sur l'interface de liaison montante d'ESG-3 et ESG-4. Les règles SNAT autorisent uniquement le trafic sortant des machines virtuelles sur les réseaux sortants vers les clients externes sur le réseau public. Le transfert de port n'est pas pris en charge sur les règles SNAT créées par vRealize Automation.

Exemple : configuration des règles NAT sur ESG-3 et ESG-4.

ESG-3 ESG-4 Original

Action : SNAT

Appliqué sur : vNIC (interface de liaison montante)

Protocole : any

Plage d'adresses IP source : 192.168.200.1-192.168.200.14

Ports source : any

Plage d'adresses IP de destination : any

Ports de destination : any

Original

Action : SNAT

Appliqué sur : vNIC (interface de liaison montante)

Protocole : any

Plage d'adresses IP source : 192.168.210.1-192.168.210.14

Ports source : any

Plage d'adresses IP de destination : any

Ports de destination : any

Traduit

Adresse IP : 192.178.14.4

Plage de ports : any

Traduit

Adresse IP : 192.178.14.5

Plage de ports : any

- Pour chaque réseau sortant créé par vRealize Automation qui est connecté à une passerelle ESG, une passerelle de niveau 1 est créée et un segment de superposition NSX-T est attaché à la liaison descendante de cette passerelle de niveau 1.

- Les règles NAT avec l'action SNAT sont configurées sur les passerelles de niveau 1. Ces règles SNAT ont la même configuration que les règles SNAT sur les passerelles ESG créées par vRealize Automation.

- Les passerelles de niveau 1 sont créées dans le même cluster Edge que celui où la passerelle de niveau 0 est créée.

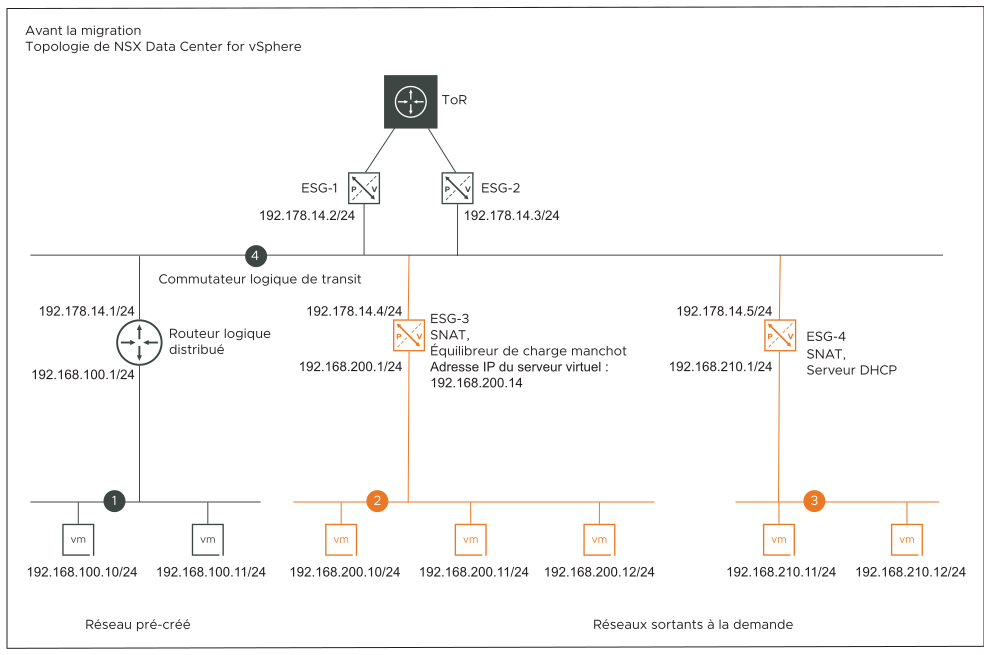

Réseaux sortants à la demande avec DHCP, NAT, équilibreur de charge manchot (topologie G)

- Les réseaux sortants à la demande (commutateurs logiques) sont créés à l'aide de vRealize Automation. Par exemple, les réseaux 2 et 3 du schéma de la topologie avant la migration représentent les réseaux sortants à la demande.

- L'interface de liaison montante des passerelles de services Edge (ESG [ESG-3 et ESG-4]) créées par vRealize Automation est connectée à un commutateur logique de transit existant dans NSX-V (par exemple, 192.178.14.0/24).

- ESG-3 est configurée avec un équilibreur de charge manchot et des règles NAT (action SNAT).

- ESG-4 est configurée avec un serveur DHCP et des règles NAT (action SNAT).

- Les machines virtuelles créées par vRealize Automation sur le réseau sortant 2 à la demande disposent d'une adresse IP statique.

- Les machines virtuelles de charge de travail créées par vRealize Automation sur le réseau sortant 3 reçoivent une adresse IP par le serveur DHCP.

- Les règles de traduction d'adresse réseau (NAT) sont créées à l'aide de vRealize Automation. L'action SNAT est configurée sur l'interface de liaison montante d'ESG-3 et ESG-4. Les règles SNAT autorisent uniquement le trafic sortant des machines virtuelles sur les réseaux sortants vers les clients externes sur le réseau public.

Exemple : configuration des règles NAT sur ESG-3 et ESG-4.

ESG-3 ESG-4 Original

Action : SNAT

Appliqué sur : vNIC (interface de liaison montante)

Protocole : any

Plage d'adresses IP source : 192.168.200.1-192.168.200.14

Ports source : any

Plage d'adresses IP de destination : any

Ports de destination : any

Original

Action : SNAT

Appliqué sur : vNIC (interface de liaison montante)

Protocole : any

Plage d'adresses IP source : 192.168.210.1-192.168.210.14

Ports source : any

Plage d'adresses IP de destination : any

Ports de destination : any

Traduit

Adresse IP : 192.178.14.4

Plage de ports : any

Traduit

Adresse IP : 192.178.14.5

Plage de ports : any

- Exemple : configuration de l'équilibreur de charge manchot sur ESG-3 :

- Adresse IP du serveur virtuel : 192.168.200.14

- Pool par défaut : pool-1

- Le pool 1 a 3 VM : 192.168.200.10/24, 192.168.200.11/24, 192.168.200.12/24

Les autres paramètres de configuration de l'équilibreur de charge ne sont pas répertoriés ici, car ils ne sont pas pertinents pour cet exemple de migration.

- Exemple : l'interface interne de la passerelle ESG-3 a deux adresses IP configurées : l'adresse IP principale et l'adresse IP secondaire.

- Adresse IP principale : 192.168.200.1/24. Elle connecte le réseau sortant à l'interface de liaison descendante (interne) de la passerelle ESG-3.

- Adresse IP secondaire : 192.168.200.14/24. Elle est utilisée comme adresse IP du serveur virtuel.

Si nécessaire, vous pouvez configurer une adresse IP unique sur l'interface interne de la passerelle ESG-3. Dans ce cas, l'adresse IP du serveur virtuel est la même que l'adresse IP principale.

- Exemple : configuration du serveur DHCP sur ESG-4 :

- Plage de pools DHCP : 192.168.210.20-192.168.210.40

- Passerelle par défaut : 192.168.210.1

Les autres paramètres de serveur DHCP ne sont pas répertoriés ici, car ils ne sont pas pertinents pour cet exemple de migration.

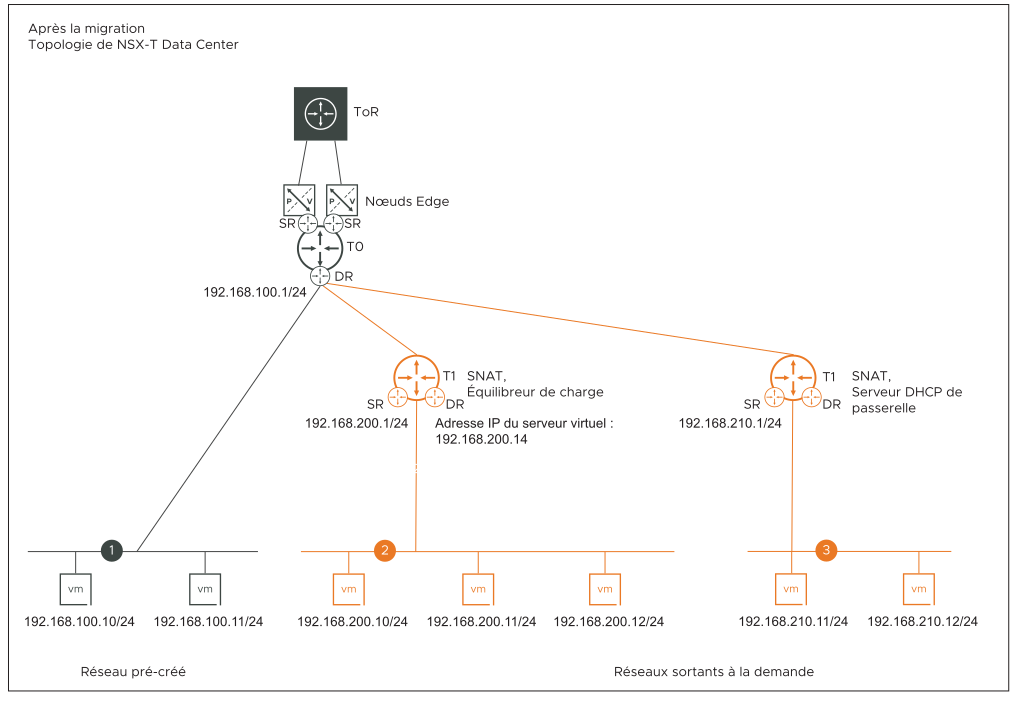

- Pour chaque réseau sortant créé par vRealize Automation qui est connecté à une passerelle ESG, une passerelle de niveau 1 est créée et un segment de superposition NSX-T est attaché à la liaison descendante de cette passerelle de niveau 1.

- Les règles NAT avec l'action SNAT sont configurées sur les passerelles de niveau 1. Ces règles SNAT ont la même configuration que les règles SNAT sur les passerelles ESG créées par vRealize Automation.

- Les passerelles de niveau 1 sont créées dans le même cluster Edge que celui où la passerelle de niveau 0 est créée.

- La configuration du service d'équilibreur de charge sur ESG-3 est migrée vers une configuration de service d'équilibreur de charge sur la passerelle de niveau 1. Cette passerelle de niveau 1 est connectée au segment de superposition 2 NSX-T sur la liaison descendante.

- La configuration du service DHCP sur ESG-4 est migrée vers une configuration de serveur DHCP de passerelle sur la passerelle de niveau 1. Cette passerelle de niveau 1 est connectée au segment de superposition 3 NSX-T sur la liaison descendante.

Le coordinateur de migration utilise une adresse IP de serveur DHCP par défaut pour configurer le serveur DHCP de passerelle dans NSX-T. Si nécessaire, vous pouvez entrer une adresse IP de serveur différente lors de l'étape Résoudre la configuration de la migration. Suivez les instructions qui s'affichent sur la page Envoyer une entrée de l'interface utilisateur du coordinateur de migration pour spécifier une adresse IP de serveur différente.

- Dans NSX-V, la durée du bail est configurée au niveau du pool d'adresses IP DHCP, alors que la durée du bail de NSX-T est configurable au niveau de chaque segment. Si le service DHCP sur un réseau NSX-V est configuré avec plusieurs pools d'adresses IP DHCP, le coordinateur de migration prend la durée de bail la plus élevée parmi tous les pools d'adresses IP DHCP et la configure sur le segment NSX-T.

- Les baux DHCP des VM de charge de travail qui sont attachées au réseau 3 de sortie créés sur vRealize Automation sont migrés vers NSX-T.

Réseaux sortants à la demande avec DHCP, NAT, équilibreur de charge en ligne (topologie H)

- Les réseaux sortants à la demande (commutateurs logiques) sont créés à l'aide de vRealize Automation. Par exemple, les réseaux 2 et 3 du schéma de la topologie avant la migration représentent les réseaux sortants à la demande.

- Les interfaces de liaison montante des passerelles de services Edge (ESG [ESG-3 et ESG-4]) créées par vRealize Automation sont connectées à un commutateur logique de transit existant dans NSX-V (par exemple, 192.178.14.0/24).

- ESG-3 est configuré avec un équilibreur de charge en ligne, un serveur DHCP et des règles NAT (action SNAT).

- ESG-4 est configuré uniquement avec des règles NAT (action SNAT).

- Les machines virtuelles créées sur le réseau sortant à la demande 2 vRealize Automation reçoivent une adresse IP par le serveur DHCP.

- Les machines virtuelles créées par vRealize Automation sur le réseau sortant 3 à la demande disposent d'une adresse IP statique.

- Les règles de traduction d'adresse réseau (NAT) sont créées à l'aide de vRealize Automation. L'action SNAT est configurée sur l'interface de liaison montante d'ESG-3 et ESG-4. Les règles SNAT autorisent uniquement le trafic sortant des machines virtuelles sur les réseaux sortants vers les clients externes sur le réseau public.

Pour obtenir un exemple de configuration de règle NAT sur ESG-3 et ESG-4, reportez-vous à la description de la topologie précédant la migration de la topologie G expliquée précédemment dans cette rubrique.

- Exemple : configuration de l'équilibreur de charge en ligne sur ESG-3 :

- Adresse IP du serveur virtuel : 192.178.14.6

- Pool par défaut : pool-1

- Le pool-1 dispose de deux machines virtuelles : 192.168.200.10/24, 192.168.200.11/24

Les autres paramètres de configuration de l'équilibreur de charge ne sont pas répertoriés ici, car ils ne sont pas pertinents pour cet exemple de migration.

- Exemple : l'interface de liaison montante d'ESG-3 a deux adresses IP configurées : l'adresse IP principale et l'adresse IP secondaire.

- Adresse IP principale : 192.178.14.4/24. Elle connecte ESG-3 au commutateur logique de transit.

- Adresse IP secondaire : 192.178.14.6/24. Elle est utilisée comme adresse IP du serveur virtuel.

- Exemple : configuration du serveur DHCP sur ESG-3 :

- Plage de pools DHCP : 192.168.200.20-192.168.200.40

- Passerelle par défaut : 192.168.200.1

Les autres paramètres de serveur DHCP ne sont pas répertoriés ici, car ils ne sont pas pertinents pour cet exemple de migration.

- Pour chaque réseau sortant créé par vRealize Automation qui est connecté à une passerelle ESG, une passerelle de niveau 1 est créée et un segment de superposition NSX-T est attaché à la liaison descendante de cette passerelle de niveau 1.

- Les règles NAT avec l'action SNAT sont configurées sur les passerelles de niveau 1. Ces règles SNAT ont la même configuration que les règles SNAT sur les passerelles ESG créées par vRealize Automation.

- Les passerelles de niveau 1 sont créées dans le même cluster Edge que celui où la passerelle de niveau 0 est créée.

- Le service d'équilibreur de charge sur ESG-3 est migré vers un service d'équilibreur de charge sur la passerelle de niveau 1. Cette passerelle de niveau 1 est connectée au segment de superposition 2 NSX-T sur la liaison descendante.

- La configuration du service DHCP sur ESG-3 est migrée vers un serveur DHCP de passerelle sur la passerelle de niveau 1.

Le coordinateur de migration utilise une adresse IP de serveur DHCP par défaut pour configurer le serveur DHCP de passerelle dans NSX-T. Si nécessaire, vous pouvez entrer une adresse IP de serveur différente lors de l'étape Résoudre la configuration de la migration. Suivez les instructions qui s'affichent sur la page Envoyer une entrée de l'interface utilisateur du coordinateur de migration pour spécifier une adresse IP de serveur différente.

- Dans NSX-V, la durée du bail est configurée au niveau du pool d'adresses IP DHCP, alors que la durée du bail de NSX-T est configurable au niveau de chaque segment. Si le service DHCP sur un réseau NSX-V est configuré avec plusieurs pools d'adresses IP DHCP, le coordinateur de migration prend la durée de bail la plus élevée parmi tous les pools d'adresses IP DHCP et la configure sur le segment NSX-T.

- Les baux DHCP des VM de charge de travail qui sont attachées au réseau 2 de sortie créés par vRealize Automation sont migrés vers NSX-T.

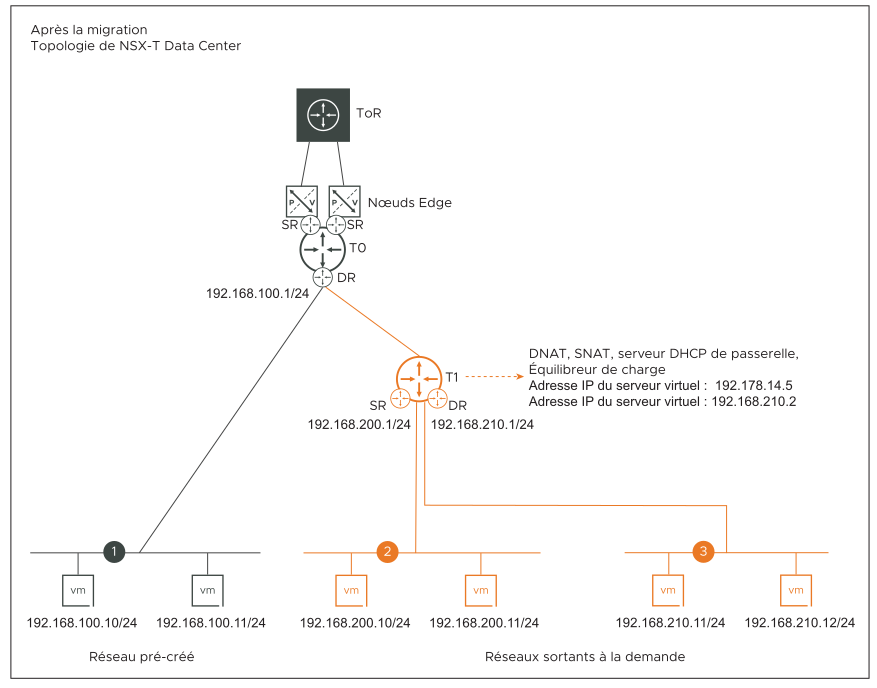

Réseaux sortants à la demande avec DHCP, NAT, équilibreur de charge manchot, équilibreur de charge en ligne (topologie I)

- Les réseaux sortants à la demande (commutateurs logiques) sont créés à l'aide de vRealize Automation. Par exemple, les réseaux 2 et 3 du schéma de la topologie avant la migration représentent les réseaux sortants à la demande.

- Les deux réseaux sortants sont connectés aux interfaces de liaison descendante d'une passerelle unique Edge Services Gateway (ESG-3) créée par vRealize Automation. Ce diagramme de topologie montre deux réseaux sortants connectés à la passerelle ESG-3. Cependant, vous pouvez avoir plus de deux réseaux sortants connectés à la même passerelle ESG.

- L'interface de liaison montante de la passerelle ESG-3 est connectée à un commutateur logique de transit existant dans NSX-V (par exemple, 192.178.14.0/24).

- Les services suivants sont configurés sur ESG-3 :

- Règles NAT avec l'action SNAT et DNAT.

- Serveur DHCP

- Équilibreur de charge manchot

- Équilibreur de charge en ligne

- Les machines virtuelles créées par vRealize Automation sur les réseaux sortants à la demande 2 et 3 reçoivent une adresse IP par le serveur DHCP.

- Exemple : configuration de l'équilibreur de charge en ligne sur ESG-3. Il équilibre la charge de trafic sur le réseau 2 :

- Adresse IP du serveur virtuel : 192.178.14.5

- Pool par défaut : pool-1

- Le pool-1 dispose de deux machines virtuelles : 192.168.200.10/24, 192.168.200.11/24

Les autres paramètres de configuration de l'équilibreur de charge ne sont pas répertoriés ici, car ils ne sont pas pertinents pour cet exemple de migration.

- Exemple : configuration de l'équilibreur de charge manchot sur ESG-3. Il équilibre la charge de trafic sur le réseau 3 :

- Adresse IP du serveur virtuel : 192.168.210.2

- Pool par défaut : pool-2

- Le pool-2 dispose de deux machines virtuelles : 192.168.210.11/24, 192.168.210.12/24

- Les règles NAT avec l'action SNAT et l'action DNAT sont configurées sur la passerelle ESG-3. Le transfert de port est pris en charge pour les règles SNAT et DNAT.

- Exemple : configuration des règles SNAT sur ESG-3.

Règle SNAT 1 Règle SNAT 2 Original

Appliqué sur : vNIC (interface de liaison montante)

Protocole : any

Plage d'adresses IP source : 192.168.200.1-192.168.200.14

Ports source : any

Plage d'adresses IP de destination : any

Ports de destination : any

Original

Appliqué sur : vNIC (interface de liaison montante)

Protocole : any

Plage d'adresses IP source : 192.168.210.1-192.168.210.14

Ports source : any

Plage d'adresses IP de destination : any

Ports de destination : any

Traduit

Adresse IP : 192.178.14.5

Plage de ports : any

Traduit

Adresse IP : 192.178.14.4

Plage de ports : any

- Exemple : configuration de la règle DNAT sur ESG-3.

Original

Protocole : any

Plage d'adresses IP source : any

Ports source : any

Plage d'adresses IP de destination : 192.178.14.5

Ports de destination : 100

Traduit

Adresse IP : 192.178.200.35

Plage de ports : 80

- Exemple : la configuration du serveur DHCP sur ESG-3 dispose de deux pools d'adresses IP :

- Pool d'adresses IP DHCP 1 : 192.168.200.20-192.168.200.40

- Passerelle par défaut pour le pool 1 :192.168.200.1

- Pool d'adresses IP DHCP 2 : 192.168.210.20-192.168.210.40

- Passerelle par défaut pour le pool 2 :192.168.210.1

Les autres paramètres de serveur DHCP ne sont pas répertoriés ici, car ils ne sont pas pertinents pour cet exemple de migration.

- Pour les réseaux sortants créés par vRealize Automation qui sont connectés à une seule passerelle ESG, une passerelle de niveau 1 est créée et les segments de superposition NSX-T sont attachés à la liaison descendante de cette passerelle de niveau 1.

- Les règles SNAT et DNAT sont configurées sur la passerelle de niveau 1. Ces règles ont la même configuration que les règles SNAT et DNAT sur ESG-3 créé par vRealize Automation.

- La passerelle de niveau 1 est créée dans le même cluster Edge que celui dans lequel la passerelle de niveau 0 est créée.

- Les configurations de service d'équilibreur de charge sur ESG-3 sont migrées vers les configurations de service d'équilibreur de charge sur la passerelle de niveau 1.

- La configuration du service DHCP sur ESG-3 est migrée vers un serveur DHCP de passerelle sur la passerelle de niveau 1.

Le coordinateur de migration utilise une adresse IP de serveur DHCP par défaut pour configurer le serveur DHCP de passerelle dans NSX-T. Si nécessaire, vous pouvez entrer une adresse IP de serveur différente lors de l'étape Résoudre la configuration de la migration. Suivez les instructions qui s'affichent sur la page Envoyer une entrée de l'interface utilisateur du coordinateur de migration pour spécifier une adresse IP de serveur différente.

- Dans NSX-V, la durée du bail est configurée au niveau du pool d'adresses IP DHCP, alors que la durée du bail de NSX-T est configurable au niveau de chaque segment. Lorsque le service DHCP sur un réseau NSX-V est configuré avec plusieurs pools d'adresses IP DHCP, le coordinateur de migration prend la durée de bail la plus élevée parmi tous les pools d'adresses IP DHCP et la configure sur le segment NSX-T.

- Les baux DHCP des VM de charge de travail qui sont attachées au réseau de sortie créés par vRealize Automation sont migrés vers NSX-T.

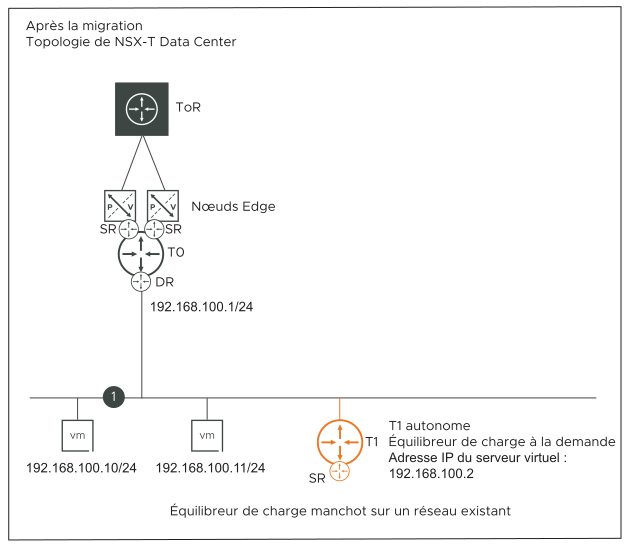

Équilibreur de charge manchot à la demande sur des réseaux existants (topologie J)

- Un équilibreur de charge manchot est configuré sur une passerelle ESG créée par vRealize Automation. Cette passerelle ESG est connectée à un réseau existant dans NSX-V. Le réseau existant peut être un VLAN ou un commutateur logique.

Le diagramme de la topologie d'avant affiche un seul équilibreur de charge manchot sur un réseau existant 1. Dans le cadre de cette description de la topologie, un seul équilibreur de charge manchot sur une passerelle ESG créée par vRealize Automation est pris en compte. Toutefois, cette topologie prend également en charge les configurations suivantes :

- Plusieurs équilibreurs de charge manchots créés par vRealize Automation connectés à un réseau existant unique. Un équilibreur de charge est configuré sur chaque passerelle ESG créée par vRealize Automation. Toutes les passerelles ESG sont déployées dans le cadre d'un déploiement vRealize Automation unique.

- Plusieurs équilibreurs de charge manchots créés par vRealize Automation, où un équilibreur de charge est connecté à chaque réseau existant. Un équilibreur de charge est configuré sur chaque passerelle ESG créée par vRealize Automation. Toutes les passerelles ESG sont déployées dans le cadre d'un déploiement vRealize Automation unique.

- Les machines virtuelles de charge de travail créées par vRealize Automation connectées à un réseau existant disposent d'une adresse IP statique.

- Exemple : configuration de l'équilibreur de charge manchot sur ESG-3.

- Adresse IP du serveur virtuel : 192.168.100.2

- Pool par défaut : pool-1

- Le pool-1 dispose de deux machines virtuelles : 192.168.100.10/24, 192.168.100.11/24

- ESG-3 dans la topologie de NSX-V est migrée vers une passerelle de niveau 1 autonome dans la topologie de NSX-T. Cette passerelle de niveau 1 n'est pas connectée à la passerelle de niveau 0.

- La configuration d'équilibreur de charge sur ESG-3 est migrée vers une configuration d'équilibreur de charge sur la passerelle de niveau 1.

Groupes de sécurité à la demande ou groupes de sécurité existants avec équilibreur de charge (topologie K)

Cette topologie prend en charge une passerelle ESG créée par vRealize Automation avec un seul équilibreur de charge configuré. La passerelle ESG peut être connectée à un réseau existant ou à un réseau à la demande qui est créé par l'intermédiaire de vRealize Automation.

Un groupe de sécurité existant fait partie du profil réseau de vRealize Automation, ou un groupe de sécurité à la demande/existant est présent dans le déploiement vRealize Automation qui contient des réseaux à la demande.

Dans le fichier de configuration du déploiement d'entrée, vRealize Automation ajoute automatiquement l'adresse IP du serveur virtuel de l'équilibreur de charge à l'intérieur d'un objet d'ensemble d'adresses IP. Cet ensemble d'adresses IP est ajouté en tant que membre du groupe de sécurité dans le profil réseau de vRealize Automation. Ou l'ensemble d'adresses IP est ajouté en tant que membre du groupe de sécurité à la demande ou existant à partir du Blueprint associé aux membres du pool avec équilibreur de charge.

Lorsqu'une telle topologie est migrée vers NSX-T, la passerelle ESG est mappée à une passerelle de niveau 1 dans la topologie de NSX-T. La configuration du service d'équilibreur de charge sur ESG est migrée vers une configuration de service d'équilibreur de charge sur la passerelle de niveau 1. Le groupe de sécurité dans NSX-V est mappé à un groupe dans NSX-T. Ce groupe NSX-T contient un groupe imbriqué qui dispose de l'adresse IP du serveur virtuel de l'équilibreur de charge.