Protection contre les programmes malveillants NSX sur un pare-feu distribué utilise l'infrastructure NSX Guest Introspection (GI). Pour détecter et empêcher les programmes malveillants sur les points de terminaison invités (VM), vous devez déployer le service Protection contre les programmes malveillants distribués NSX sur les clusters d'hôtes ESXi préparés pour NSX.

- 4 vCPU

- 6 Go de RAM

- 80 Go d'espace disque

Dans NSX 4.0, la détection et la prévention des programmes malveillants sur le trafic est-ouest distribué sont prises en charge uniquement pour les fichiers PE (Portable Executable) Windows extraits par l'agent léger GI sur les points de terminaison invités (VM) Windows. Les autres catégories de fichiers ne sont pas prises en charge par Protection contre les programmes malveillants distribués NSX.

À partir de NSX 4.0.1.1, la détection et la prévention des programmes malveillants sur le trafic est-ouest distribué sont prises en charge pour toutes les catégories de fichiers sur les points de terminaison invités Windows et Linux. Pour afficher la liste des catégories de fichiers prises en charge, reportez-vous à la section Catégories de fichiers prises en charge pour Protection contre les programmes malveillants NSX.

La limite de taille de fichier maximale prise en charge est de 64 Mo.

Avant de déployer le service Protection contre les programmes malveillants distribués NSX sur des clusters d'hôtes, vous devez remplir les conditions préalables expliquées dans les sections suivantes. Si certaines conditions préalables sont déjà remplies, ignorez-les et passez aux conditions préalables en attente.

Ajouter une licence appropriée dans NSX

Pour utiliser la fonctionnalité Protection contre les programmes malveillants NSX, NSX doit utiliser une licence appropriée. Pour plus d'informations sur les licences qui prennent en charge Protection contre les programmes malveillants NSX, reportez-vous à la section Configuration système requise pour NSX IDS/IPS et Protection contre les programmes malveillants NSX.

- Dans NSX Manager, accédez à .

- Entrez la clé de licence.

Vérifier que tous les hôtes sont gérés par VMware vCenter

La fonctionnalité Protection contre les programmes malveillants NSX n'est prise en charge que sur les clusters d'hôtes vSphere gérés par un ou plusieurs serveurs vCenter Server.

- Dans NSX Manager, accédez à .

- Dans le menu déroulant Géré par, sélectionnez le serveur VMware vCenter qui gère les clusters d'hôtes vSphere sur lesquels vous souhaitez déployer la SVM Protection contre les programmes malveillants NSX.

La liste des clusters d'hôtes vSphere s'affiche. Vérifiez que cette liste inclut les clusters d'hôtes qui vous intéressent pour activer la protection contre les logiciels malveillants.

Configurer des hôtes en tant que nœuds de transport

Appliquez un profil de nœud de transport aux clusters d'hôtes vSphere pour configurer les hôtes vSphere en tant que nœuds de transport hôtes.

Générer une paire de clés publique/privée pour l'accès SSH à la SVM

Pour télécharger le fichier journal de la SVM à des fins de dépannage, un accès SSH en lecture seule à la SVM Protection contre les programmes malveillants NSX est requis.

L'accès SSH à l'utilisateur admin de la SVM est basé sur des clés (paire de clés publique-privée). Une clé publique est nécessaire lorsque vous déployez le service sur un cluster d'hôtes ESXi et une clé privée est nécessaire lorsque vous souhaitez démarrer une session SSH sur la SVM.

Vous pouvez générer la paire de clés publique/privée à l'aide de n'importe quel outil de génération de clés SSH. Toutefois, la clé publique doit respecter un format spécifique, comme décrit dans la sous-section suivante. Exemples d'outils de génération de clés SSH : ssh-keygen, PuTTY Key Generator, etc. Les tailles de clés prises en charge sont 1 024 bits, 2 048 bits et 4 096 bits.

- Format de clé publique

-

La clé publique doit respecter le format suivant :

Exemple :

ssh-rsa A1b2C3d4E5+F6G7XxYyZzaB67896C4g5xY9+H65aBUyIZzMnJ7329y94t5c%6acD+oUT83iHTR870973TGReXpO67U= rsa-key-20121022

Si vous utilisez le générateur de clés PuTTY, assurez-vous que la clé publique est copiée directement à partir de l'interface utilisateur. S'il existe une paire de clés, chargez d'abord le fichier de clé privée dans l'interface utilisateur du générateur de clés PuTTY, puis copiez la clé publique qui s'affiche dans la zone de texte Clé. Évitez de copier le contenu à partir d'un fichier de clé publique. Le contenu copié peut prendre un format différent et peut ne pas fonctionner pour la SVM.

Si vous générez la paire de clés à l'aide de l'utilitaire ssh-keygen sur des systèmes Linux, le format de clé inclut toujours ssh-rsa dans la clé publique. Par conséquent, sur les systèmes Linux, vous pouvez copier le contenu à partir d'un fichier de clé publique.

- Pratique recommandée

-

Le déploiement de service Protection contre les programmes malveillants distribués NSX est effectué au niveau d'un cluster d'hôtes. Par conséquent, une paire de clés est liée à un cluster d'hôtes. Vous pouvez créer une nouvelle paire de clés publique-privée pour un déploiement de service sur chaque cluster ou utiliser une paire de clés unique pour les déploiements de services sur tous les clusters.

Si vous prévoyez d'utiliser une paire de clés publique-privée différente pour le déploiement de services sur chaque cluster, assurez-vous que les paires de clés sont nommées correctement pour en faciliter l'identification.

Il est recommandé d'identifier chaque déploiement de service avec un « ID de cluster de calcul » et de spécifier l'ID de cluster dans le nom de la paire de clés. Supposons par exemple que l'ID de cluster est « 1234-abcd ». Pour ce cluster, vous pouvez indiquer « MPS-1234-abcd » comme nom du déploiement de service et nommer la paire de clés pour accéder à ce déploiement de service nommé « id_rsa_1234_abcd.pem ». Cette pratique vous permet facilement de gérer et d'associer des clés pour chaque déploiement de service.

Important : Stockez la clé privée en toute sécurité. La perte de la clé privée peut entraîner une perte d'accès SSH à la SVM Protection contre les programmes malveillants NSX.

Déployer NSX Application Platform

NSX Application Platform est une plate-forme de microservices moderne qui héberge plusieurs fonctionnalités NSX qui collectent, ingèrent et mettent en corrélation les données du trafic réseau.

Pour obtenir des instructions détaillées sur le déploiement de la plate-forme, reportez-vous à la publication Déploiement et gestion de VMware NSX Application Platform à l'adresse https://docs.vmware.com/fr/VMware-NSX/index.html. Dans le volet de navigation de gauche de ce lien, développez 4.0 ou version ultérieure, puis cliquez sur le nom de la publication.

Activer la fonctionnalité Protection contre les programmes malveillants NSX

Pour des instructions détaillées, reportez-vous à la section Activer Protection contre les programmes malveillants NSX.

Lorsque cette fonctionnalité est activée, les microservices requis pour Protection contre les programmes malveillants NSX s'exécutent dans NSX Application Platform.

- Dans NSX Manager, accédez à .

- Faites défiler la page vers le bas jusqu'à ce que la section Fonctionnalités s'affiche.

- Vérifiez que la fiche de la fonctionnalité Protection contre les programmes malveillants NSX affiche l'État comme Actif.

Si l'état est Inactif, attendez que l'état devienne Actif, puis passez à l'étape suivante.

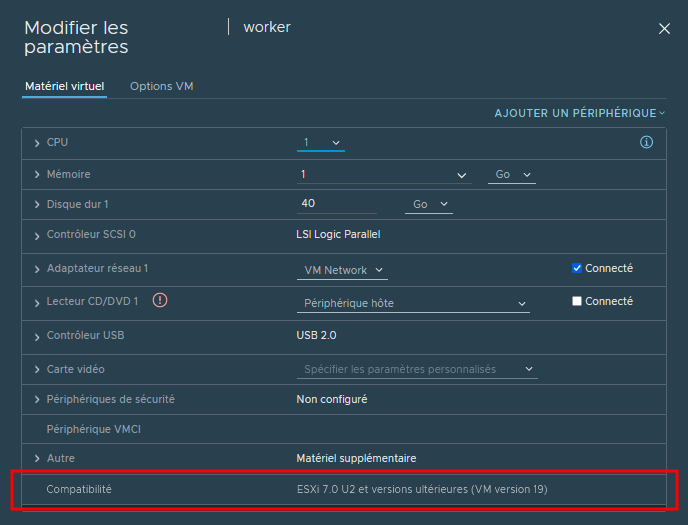

Vérifier la configuration matérielle sur les VM invitées

- Connectez-vous à vSphere Client.

- Accédez à Hôtes et clusters, puis accédez au cluster.

- Cliquez sur les VM du cluster, une à la fois.

- Sur la page Résumé, développez le volet Matériel de VM et observez les informations de compatibilité de la VM. Le numéro de version de la VM doit être 9 ou supérieur.

Installer le pilote d'introspection de fichiers NSX

Le pilote d'introspection de fichiers NSX est inclus dans VMware Tools pour Windows. Toutefois, ce pilote ne fait pas partie de l'installation par défaut de VMware Tools. Pour installer ce pilote, vous devez effectuer une installation personnalisée ou complète et sélectionner le pilote d'introspection de fichiers NSX.

Le pilote d'introspection de fichiers pour Linux est disponible dans le cadre des modules OSP (propres au système d'exploitation). Les modules sont hébergés sur le portail des modules VMware. L'administrateur d'entreprise ou de sécurité (administrateur non-NSX) peut installer l'agent léger Guest Introspection sur des VM invitées de Linux en dehors de NSX. L'installation d'open-vm-tools ou de VM Tools n'est pas requise pour Linux.

Télécharger le fichier OVA de la machine virtuelle de service Protection contre les programmes malveillants NSX

- Dans un navigateur Web, ouvrez la page Tous les téléchargements sur le portail VMware Customer Connect et connectez-vous avec votre ID VMware.

- Dans le menu déroulant Tous les produits, sélectionnez Mise en réseau et sécurité.

- En regard de VMware NSX®, cliquez sur Télécharger le produit. La page Télécharger VMware NSX s'ouvre.

- Recherchez la licence NSX que vous utilisez, puis cliquez sur Accéder aux téléchargements.

- Téléchargez le fichier OVA du dispositif SVM NSX (VMware-NSX-Malware-Prevention-appliance-version_number.build_number.ova).

- Extrayez le fichier OVA à l'aide de la commande suivante :

tar -xvf filename.ova

Remplacez filename par le nom exact du fichier OVA que vous avez téléchargé à l'étape précédente.

Notez que les quatre fichiers suivants sont disponibles dans le répertoire racine dans lequel le fichier OVA est extrait.

- Fichier OVF (.ovf)

- Fichier manifeste (.mf)

- Fichier de certificat (.cert)

- Fichier de disque de machine virtuelle (.vmdk)

- Copiez tous les fichiers extraits sur un serveur Web qui répond aux conditions préalables suivantes :

- Le serveur Web doit disposer d'un accès non authentifié sur HTTP.

- Le serveur Web doit être accessible à NSX Manager, à tous les hôtes ESXi sur lesquels vous prévoyez de déployer la SVM Protection contre les programmes malveillants NSX et à l'instance de VMware vCenter enregistrée sur NSX.

- Les types MIME des fichiers extraits doivent être ajoutés au serveur Web. Pour plus d'informations sur l'ajout de types MIME au serveur Web, reportez-vous à la documentation de votre serveur Web.

Extension de fichier Type MIME .ovf

application/vmware

.vmdk

application/octet-stream

.mf

text/cache-manifest

.cert

application/x-x509-user-cert

Enregistrer le service Protection contre les programmes malveillants distribués NSX

POST https://{nsx-manager-ip}/napp/api/v1/malware-prevention/svm-spec

- Chemin d'accès complet au fichier OVF sur le serveur Web

- Nom de la spécification de déploiement (la SVM est identifiée par ce nom sur VMware vCenter)

- Numéro de version SVM

{

"ovf_url" : "http://{webserver-ip}/{path-to-ovf-file}/{filename}.ovf",

"deployment_spec_name" : "NSX_Distributed_MPS",

"svm_version" : "3.2"

}

Le paramètre svm_version dans cette API POST affiche un exemple de valeur. Vous pouvez spécifier la valeur de la version du dispositif SVM que vous avez téléchargée.

Pour plus d'informations sur cette API, y compris un exemple de réponse, reportez-vous à la documentation de l'API de protection contre les programmes malveillants sur le portail VMware Developer Documentation.

- Dans NSX Manager, accédez à .

- Vérifiez que le Service de protection contre les programmes malveillants VMware NSX est répertorié sur la page.