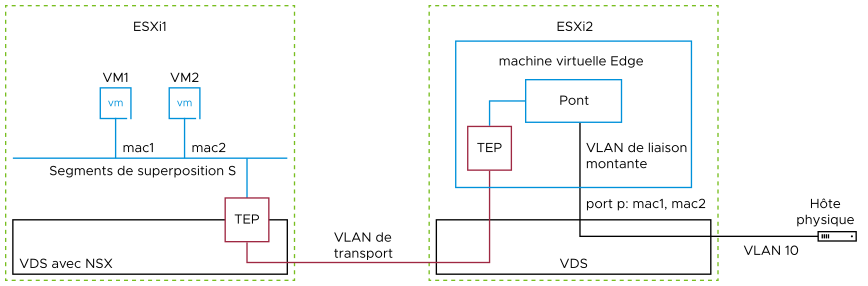

Il n'existe aucune contrainte spécifique pour configurer le pontage sur un dispositif Edge bare metal. Toutefois, si vous prévoyez d'exécuter un pont sur une machine virtuelle NSX Edge, utilisez cette section pour comprendre la configuration spécifique à effectuer dans l'infrastructure vSphere.

Comme vous pouvez le voir sur le diagramme, la liaison montante VLAN du pont est liée au port p, qui est attaché au groupe de ports distribué dvpg1. Ce port p est injecté dans le trafic dvpg1 avec les adresses MAC sources mac1 et mac2 des machines virtuelles VM1 et VM2. Le port p doit également accepter le trafic avec les adresses MAC mac1 et mac2 de destination afin que l'hôte physique puisse atteindre VM1 et VM2. Lorsqu'un pont est en cours d'exécution sur la machine virtuelle Edge, le port de cette machine virtuelle Edge se comporte d'une manière non standard en ce qui concerne l'infrastructure de commutation de vSphere. Cela signifie que dvpg1 aura besoin d'une configuration supplémentaire pour accueillir la machine virtuelle Edge. La section suivante répertorie les différentes options en fonction de votre environnement.

Option 1 : la machine virtuelle Edge se trouve sur un groupe de ports VSS

Cette option s'applique lorsque la machine virtuelle Edge est connectée à un commutateur standard (vSphere Standard Switch, VSS). Vous devez activer le mode promiscuité et la fausse transmission.

- Définissez le mode promiscuité sur le groupe de ports.

- Autorisez la fausse transmission sur le groupe de ports.

- Exécutez la commande suivante pour activer le filtre inverse sur l'hôte ESXi sur lequel la machine virtuelle Edge est en cours d'exécution :

esxcli system settings advanced set -o /Net/ReversePathFwdCheckPromisc -i 1

Ensuite, désactivez et activez le mode Promiscuité dans le groupe de ports en procédant comme suit :- Modifiez les paramètres du groupe de ports.

- Désactivez le mode Promiscuité et enregistrez les paramètres.

- Modifiez de nouveau les paramètres du groupe de ports.

- Activez le mode Promiscuité et enregistrez les paramètres.

- Vous ne devez pas avoir d'autres groupes de ports en mode Promiscuité sur le même hôte partageant le même ensemble de VLAN.

- Évitez d'exécuter d'autres machines virtuelles attachées au groupe de ports en mode promiscuité sur le même hôte, car le trafic est répliqué sur toutes ces machines virtuelles et affecte les performances.

Option 2a : la VM Edge se trouve sur un groupe de ports VDS 6.6.0 (ou version ultérieure)

Cette option s'applique lorsque la machine virtuelle Edge est connectée à un VDS (vSphere Distributed Switch). Vous devez exécuter ESXi 6.7 ou version ultérieure, et VDS 6.6.0 ou version ultérieure.

- Activez l'apprentissage MAC avec l'option « autoriser la propagation monodiffusion » sur le groupe de ports distribué.

À compter de vSphere 8.0, vous pouvez activer l'option d'interface utilisateur d'apprentissage Mac dans la configuration du groupe de ports distribués. Pour les versions antérieures, vous devez utiliser l'API VIM DVSMacLearningPolicy et définir allowUnicastFlooding sur

true.

Option 2b : la VM Edge se trouve sur un groupe de ports VDS 6.5.0 (ou version ultérieure)

Cette option s'applique lorsque la machine virtuelle Edge est connectée à un VDS (vSphere Distributed Switch). Vous activez le mode promiscuité et la fausse transmission.

- Définissez le mode promiscuité sur le groupe de ports distribué.

- Autorisez la fausse transmission sur le groupe de ports distribué.

- Exécutez la commande suivante pour activer le filtre inverse sur l'hôte ESXi sur lequel la machine virtuelle Edge est en cours d'exécution :

esxcli system settings advanced set -o /Net/ReversePathFwdCheckPromisc -i 1

Ensuite, désactivez et activez le mode promiscuité dans le groupe de ports distribué en procédant comme suit :- Modifiez les paramètres du groupe de ports distribué.

- Désactivez le mode Promiscuité et enregistrez les paramètres.

- Modifiez de nouveau les paramètres du groupe de ports distribué.

- Activez le mode Promiscuité et enregistrez les paramètres.

- N'avez pas d'autres groupes de ports distribués en mode promiscuité sur le même hôte partageant le même ensemble de VLAN.

- Évitez d'exécuter d'autres machines virtuelles attachées au groupe de ports distribué en mode promiscuité sur le même hôte, car le trafic est répliqué sur toutes ces machines virtuelles et affecte les performances.

Option 3 : la VM Edge est connectée à un segment NSX

Si le dispositif Edge est déployé sur un hôte sur lequel NSX est installé, il peut se connecter à un segment VLAN et utiliser l'apprentissage MAC, qui est l'option de configuration préférée.

- Créez un profil de segment de détection MAC en accédant à .

- Cliquez sur .

- Activez Apprentissage MAC. Cela activera également la Propagation monodiffusion inconnue. Maintenez l'option de saturation activée pour que le pontage fonctionne dans tous les scénarios.

- Cliquez sur Enregistrer.

- Modifiez le segment utilisé par le dispositif Edge en accédant à .

- Cliquez sur l'icône de menu (3 points) et sélectionnez Modifier.

- Développez la section Profils de segments, puis définissez le profil de détection d'adresses MAC sur le profil créé ci-dessus.