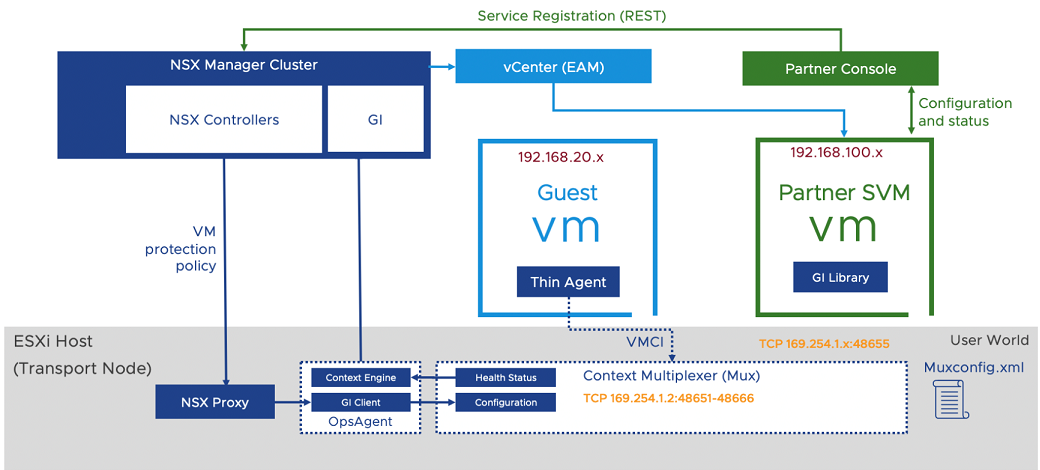

Cette rubrique vous aide à décrire les concepts clés et l'architecture de l'insertion de services et de composants Plate-forme NSX Guest Introspection (Guest Introspection).

- NSX Manager : il s'agit du dispositif de plan de gestion pour NSX qui fournit une API et une interface utilisateur graphique aux clients et aux partenaires pour la configuration des stratégies de sécurité et de réseau. Pour Guest Introspection, NSX Manager fournit également une API et une interface utilisateur graphique pour déployer et gérer des dispositifs de partenaires.

- SDK Guest Introspection : il s'agit de la bibliothèque fournie par VMware qui est utilisée par le fournisseur de sécurité.

-

VM de service : il s'agit de la VM fournie par le fournisseur de sécurité qui consomme le SDK Guest Introspection fourni par VMware. Cette VM contient la logique d'analyse des événements de fichier, de processus, de réseau et de système permettant de détecter les virus ou les programmes malveillants sur l'invité. Après l'analyse d'une demande, elle renvoie un verdict ou une notification concernant l'action effectuée par la machine virtuelle invitée sur la demande.

- Agent hôte Guest Introspection (multiplexeur de contexte) : cet agent traite la configuration des stratégies de protection de point de terminaison. Il multiplexe et transfère également les messages des VM protégées vers la VM de service, et inversement de la VM de service vers les VM protégées. Il signale l'état de santé de la plate-forme Guest Introspection et conserve les enregistrements de la configuration de la machine virtuelle de service dans le fichier

muxconfig.xml. - Agent Ops (moteur de contexte et client Guest Introspection) : cet agent transfère la configuration Guest Introspection vers l'agent hôte Guest Introspection (multiplexeur de contexte). Il relaie également l'état de santé de la solution à NSX Manager.

- EAM : NSX Manager utilise le gestionnaire d'agent ESXi pour déployer une VM de service de partenaires sur chaque hôte du cluster configuré pour la protection.

-

Agent léger : il s'agit de l'agent d'introspection de fichiers et/ou réseau qui est en cours d'exécution dans les VM invitées. Il intercepte les activités ou les événements de fichier et de réseau qui sont transférées vers la VM de service via l'agent hôte. Sous Windows, cet agent fait partie de VMware Tools. Sous Linux, cet agent existe en dehors de VMware Tools. Il fournit un contexte d'invité à NSX et peut également être utilisé pour remplacer l'agent traditionnel fourni par des fournisseurs de sécurité antivirus ou anti-programmes malveillants. Il s'agit d'un agent générique et léger qui facilite le déchargement des fichiers et des processus pour l'analyse de la machine virtuelle de service fournie par le fournisseur.

- Réduction de la consommation des ressources de calcul : Guest Introspection décharge les signatures et la logique d'analyse de sécurité de chaque point de terminaison d'un hôte vers une VM de service de partenaires tiers de l'hôte. Puisque l'analyse se produit uniquement sur la VM de service, il n'est pas nécessaire de consacrer des ressources de calcul sur des VM invitées pour exécuter des analyses.

-

Meilleure gestion : lorsque les analyses sont déchargées vers une VM de service, les signatures doivent être mises à jour sur un seul objet par hôte. Un tel mécanisme fonctionne mieux que la solution basée sur un agent où les mêmes signatures nécessitent des mises à jour sur toutes les VM invitées.

- Protection continue antivirus et anti-programmes malveillants : comme la VM de service s'exécute en continu, une VM invitée n'est pas mandatée pour exécuter les dernières signatures. Par exemple, une VM de snapshot peut exécuter une ancienne version de la signature, ce qui la rend vulnérable dans le mode de protection traditionnel des points de terminaison. Avec la plate-forme Guest Introspection, la VM de service exécute en continu les dernières signatures et de programmes malveillants, ce qui garantit également que toutes les VM récemment ajoutées sont protégées par les dernières signatures.

- Signatures déchargées vers une VM de service : le cycle de vie de la base de données étant en dehors du cycle de vie de la VM invitée, la VM de service n'est donc pas affectée par les interruptions de la VM invitée.