L'architecture mutualisée permet d'isoler la configuration de la sécurité et de la mise en réseau entre les locataires sur un déploiement unique de NSX. Pour prendre en charge l'architecture mutualisée, NSX 4.0.1.1 ajoute des organisations et des projets.

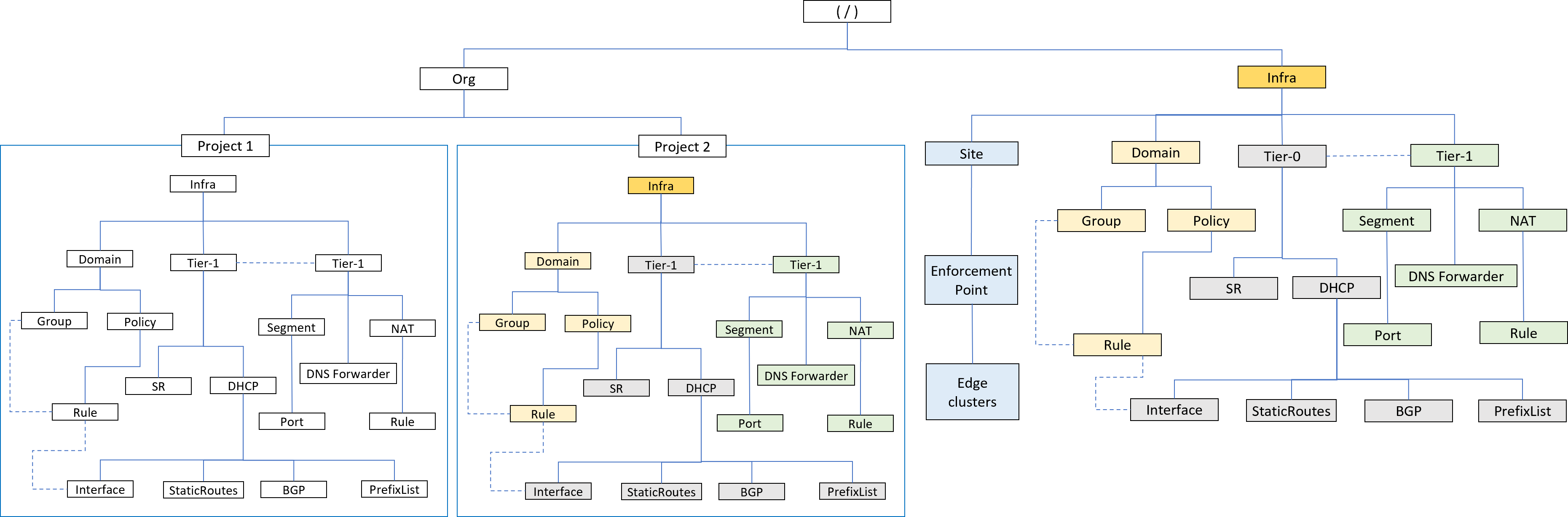

Le modèle de données de la stratégie NSX est hiérarchique et dispose de deux branches créées par le système :

-

/infra, qui est géré par l'administrateur de l'infrastructure. /orgs/default, qui contient les constructions de l'architecture mutualisée.

Le diagramme suivant illustre le modèle de données pour l'architecture mutualisée.

Organisations

Un déploiement de NSX dispose d'une organisation par défaut. Vous ne pouvez ni créer, ni modifier, ni supprimer l'organisation. L'objet Organisation est créé par le système au démarrage. Toutes les passerelles de niveau 0 et les clusters Edge du système sont accessibles par l'organisation.

L'objet Organisation est créé par le système avec l'identifiant suivant :

/orgs/defaultProjets

Sous l'organisation, vous pouvez créer un projet pour chaque locataire que vous souhaitez gérer à partir de votre environnement NSX. Les projets sont créés sous /orgs/default pour prendre en charge des ensembles indépendants de configuration pour chaque locataire :

- Les projets offrent le modèle hiérarchique de la stratégie dans un contexte isolé spécifique. Les configurations de projet sont définies sous

/orgs/default/projects/<project-id>/infra. - Vous ne pouvez pas créer de passerelles de niveau 0 et de clusters Edge sous un projet. L'administrateur d'entreprise peut partager des passerelles de niveau 0 et des clusters Edge à partir de l'espace

/infraavec l'organisation qui est ensuite disponible pour les projets sous l'organisation. - Les projets ont accès à une partie des objets et des configurations qui ont été partagés à partir de l'espace

/infra. - Vous pouvez créer des règles qui s'appliquent aux machines virtuelles d'un projet, à partir de l'espace

infra. Pour créer ces règles à partir de l'espaceinfra, exploitez les groupes par défaut du projet ou créez des groupes avec des appartenances dynamiques ou une appartenance statique de machine virtuelle. - Outre la création de règles à partir de l'espace

infra, la configuration d'autres ressources de projet à partir de l'espaceinfran'est pas prise en charge. Par exemple, vous ne pouvez pas créer de groupes sous Organisation à l'aide de membres statiques de projets autres que des VM /Groupes de projet par défaut. La configuration de passerelles de niveau 1 appartenant à un projet à partir de l'espace d'infrastructure n'est pas prise en charge. Les ressources de projet doivent être configurées dans le projet.

Vous pouvez effectuer l'appel d'API suivant pour créer un projet sous l'organisation :

PATCH /policy/api/v1/orgs/default/projects/<project-id>Lors de la création d'un projet, spécifiez la passerelle de niveau 0 et le cluster Edge que le projet utilisera. Utilisez cette passerelle de niveau 0 pour toutes les configurations de ce projet. Le cluster Edge alloué au projet doit appartenir à la zone de transport par défaut. Cette zone de transport est l'emplacement de création des réseaux du projet.

Exemple de demande :

URL :

PATCH https:/{{nsx-manager-ip}}/policy/api/v1/orgs/default/projects/Project-Dev

Corps :

{

"site_infos": [

{

"edge_cluster_paths": [

"/infra/sites/default/enforcement-points/default/edge-clusters/ca1b2a4f-057d-42da-b3b8-cf218b1c1a51"

],

"site_path": "/infra/sites/default"

}

],

"tier_0s": [

"/infra/tier-0s/Tier0GatewayTest"

]

}

Lorsque vous créez un projet, certains objets par défaut, tels qu'un domaine par défaut, des stratégies de sécurité et des groupes par défaut sont créés. Vous pouvez choisir de créer plusieurs projets, selon vos besoins.

Une fois le projet créé, vous pouvez effectuer des appels d'API pour terminer les configurations de mise en réseau pour DHCP, les passerelles de niveau 1 et les segments, entre autres.

Lors de la création du rôle personnalisé, sélectionnez Mise en réseau et réinitialisez toutes les autorisations sur Aucun. Dans la boîte de dialogue Définir des autorisations, sélectionnez et définissez Passerelles de niveau 0 en lecture seule.

Quotas de ressources

Vous pouvez définir des quotas pour les ressources d'un projet à l'aide de contraintes. Les quotas vous permettent de définir une limite maximale pour des ressources spécifiques pour un projet donné. Les limites système par défaut s'appliquent si aucune contrainte n'est définie.

PATCH /policy/api/v1/infra/constraints/<contraint-id>Exemple de demande :

PATCH https://{{nsx-manager-ip}}/policy/api/v1/infra/constraints/c-1Corps :

{

"display_name": "TestConstraint",

"constraint_expression": {

"resource_type": "EntityInstanceCountConstraintExpression",

"count": 10,

"operator": "<="

},

"target": {

"path_prefix": "/orgs/default/projects/project-1",

"target_resource_type": "Group"

}

}