Un VPN IPSec basé sur l'itinéraire fournit un tunnel sur le trafic en fonction des itinéraires statiques ou des itinéraires appris de façon dynamique sur une interface spéciale appelée interface de tunnel virtuel (VTI) qui utilise BGP, par exemple, comme protocole. IPSec sécurise tout le trafic circulant à travers l'interface de tunnel virtuel (VTI).

- Le routage dynamique OSPF n'est pas pris en charge pour le routage via des tunnels VPN IPSec.

- Le routage dynamique de la VTI n'est pas pris en charge sur un VPN basé sur des passerelles de niveau 1.

- L'équilibreur de charge sur VPN IPSec n'est pas pris en charge pour le VPN basé sur les routes terminé sur les passerelles de niveau 1.

- Lorsque vous configurez NSX avec NAT et IPSec, il est important de suivre la bonne séquence d'étapes pour garantir une fonctionnalité appropriée. En particulier, configurez NAT avant de configurer la connexion VPN. Si vous configurez par inadvertance le VPN avant NAT, par exemple, en ajoutant une règle NAT après la configuration de votre session VPN, l'état du tunnel VPN reste inactif. Vous devez réactiver ou redémarrer la configuration VPN pour rétablir le tunnel VPN. Pour éviter ce problème, configurez toujours NAT avant de configurer la connexion VPN dans NSX ou appliquez cette solution.

VPN IPSec basé sur le routage est similaire à GRE (Generic Routing Encapsulation) sur IPSec, à la différence près qu'aucune encapsulation supplémentaire n'est ajoutée au paquet avant l'application du traitement IPSec.

Dans cette approche de tunneling VPN, des VTI sont créées sur le nœud NSX Edge. Chaque VTI est associée à un tunnel IPSec. Le trafic crypté est acheminé d'un site à un autre site au moyen des interfaces VTI. Le traitement IPSec se produit uniquement sur les VTI.

Redondance de tunnel VPN

Vous pouvez configurer la redondance de tunnel VPN avec une session VPN IPSec basée sur l'itinéraire qui est configurée sur une passerelle de niveau 0. Avec la redondance de tunnel, plusieurs tunnels peuvent être configurés entre deux sites, un tunnel étant utilisé comme principal avec basculement vers les autres tunnels lorsque le tunnel principal devient indisponible. Cette fonctionnalité est très utile lorsqu'un site dispose de plusieurs options de connectivité, par exemple avec différents FAI pour la redondance de liaison.

- Dans NSX, la redondance de tunnel VPN IPSec est prise en charge uniquement à l'aide de BGP.

- N'utilisez pas de routage statique pour les tunnels VPN IPSec basés sur le routage pour obtenir la redondance de tunnel VPN.

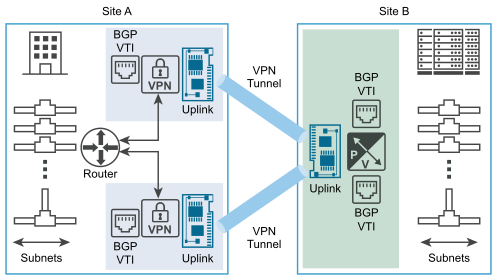

La figure suivante illustre une représentation logique de la redondance de tunnel VPN IPSec entre deux sites. Dans cette figure, le Site A et le Site B représentent deux centres de données. Pour cet exemple, supposez que NSX ne gère pas les passerelles VPN Edge sur le site A et que NSX gère un dispositif virtuel de passerelle Edge sur le site B.

Comme illustré dans la figure, vous pouvez configurer deux tunnels VPN IPSec indépendants en utilisant des VTI. Le routage dynamique est configuré à l'aide du protocole BGP pour obtenir la redondance de tunnel. Si les deux tunnels VPN IPSec sont disponibles, ils restent en service. Tout le trafic destiné à aller du Site A au Site B via le nœud NSX Edge est acheminé via la VTI. Le trafic de données subit un traitement IPSec et sort de son interface de liaison montante de nœud NSX Edge associée. Tout le trafic IPSec entrant reçu de la passerelle VPN du Site B sur l'interface de liaison montante de nœud NSX Edge est transféré vers la VTI après déchiffrement, puis le routage habituel a lieu.

Vous devez configurer les temporisateurs de durée de retenue et de durée de survie du protocole BGP pour détecter toute perte de connectivité avec l'homologue dans le délai de basculement requis. Reportez-vous à la section Configurer BGP.